многофункциональный VPN концентратор с межсетевым экраном

Распространение Интернета и рост скорости общедоступных каналов связи сыграли основную роль в популяризации удаленной работы и доступа к корпоративным ресурсам. По сути, сегодня пользователь с ноутбуком и подключением к Интернет может иметь равные возможности с теми, кто сидит на рабочем месте в офисе — доступ к файловым серверам, электронной почте, системам документооборота и даже корпоративной системы телефонии.

Сеть Интернет сама по себе является большой компьютерной сетью, однако поскольку контролировать ее состав невозможно, то просто так поставить сервер в сеть и разрешить к нему доступ всем — по меньшей мере, безрассудство. Так что вопросы безопасности играют основную роль в реализации решений удаленного доступа.

Одна из проверенных временем технологий – частные виртуальные сети (VPN). Для ее реализации используется VPN-сервер, который позволяет пользователям из Интернет подключиться к внутриофисной сети и работать аналогично обычным компьютерам в ней. В данном случае сервер решает задачи аутентификации пользователя (простейший вариант – по имени и паролю) и шифрования трафика при передаче его через Интернет. С учетом различных модификаций это решение удовлетворяет подавляющему большинству требований для рассматриваемой задачи.

Однако несколько существенных моментов затрудняют пользователю работу в такой системе. VPN предъявляет определенные требования к способу подключения клиента к Интернет. В частности, необходимо прохождение специфических видов трафика, что возможно не всегда. Например, несмотря на название, Интернет-кафе часто могут ограничивать работу пользователей только просмотром Web-сайтов, что не позволит полноценно использовать Интернет и, в частности, «настоящие» VPN-клиенты.

Для возможности работы в таких условиях была предложена технология SSL VPN. Она позволяет реализовать безопасный доступ к корпоративным ресурсам через стандартные порты протокола HTTPS. Собственно, идея такого решения была представлена еще в 2004 году, однако только относительно недавно она получила широкую поддержку со стороны лидеров индустрии.

Кроме работы через ограниченные каналы связи, SSL VPN решения часто предлагают и другие возможности, например, работу мобильных пользователей на любом ПК даже без наличия специального клиента, простой доступ к корпоративным Web-ресурсам через любой браузер и другие.

При этом решение не является компромиссом с точки зрения безопасности – пользователя можно проверять и с использованием сертификатов и аппаратных ключей, а для шифрования используются все современные алгоритмы.

В данной статье мы рассмотрим реализацию SSL VPN от компании ZyXEL — многофункциональный концентратор с межсетевым экраном ZyWALL SSL 10. Ранее, мы встречались с продуктами серии ZyWALL в наших статьях, и они показали неплохие результаты при относительно невысокой стоимости.

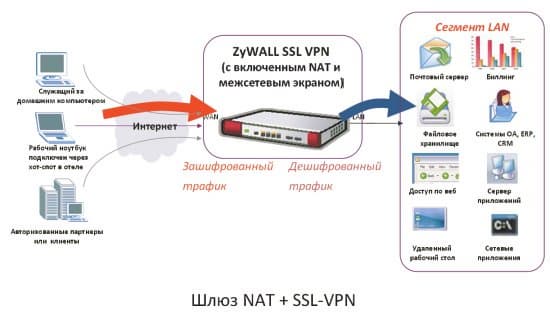

ZyWALL SSL 10 представляет собой маршрутизатор с одним портом WAN (Ethernet), четырьмя портами LAN, поддержкой технологии NAT для организации доступа к сети, встроенным межсетевым экраном и сервером SSL VPN для реализации безопасного доступа удаленных пользователей к ресурсам локальной сети.

В комплект поставки входят: маршрутизатор, блок питания (12В 1,5А), консольный и Ethernet кабели, краткое руководство на нескольких языках (русский есть), компакт-диск с дополнительной документацией и комплект креплений в стойку.

Корпус маршрутизатора выполнен из металла. Размеры относительно небольшие — 170×242×35 мм. На боковых сторонах — решетки вентиляции. Возможно крепление на стену. Все разъемы, кроме питания, расположены на лицевой панели. Здесь можно найти два индикатора состояния, кнопку сброса, консольный порт (COM DB9), порт WAN и четыре порта LAN.

Устройство выполнено на базе процессора Intel PRIXP422ABB, имеет 64 МБ оперативной памяти, 16 МБ флеш-памяти в виде Disk-On-Chip от M-Systems и чип FastEthernet коммутатора от Marvell. В протестированном экземпляре была установлена прошивка версии 1.00(AQH5)C0.

Установка и настройка

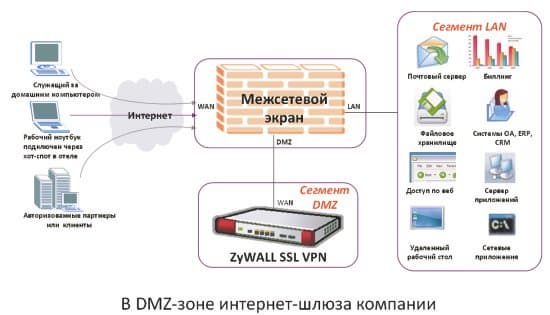

ZyWALL SSL 10 предусматривает два основных варианта установки — или как главного маршрутизатора локальной сети в Интернет, или как дополнительного устройства в существующую инфраструктуру за маршрутизатором. В первом случае к порту WAN подключается кабель от провайдера, а к LAN — внутренняя сеть. Второй вариант еще проще — достаточно только одного кабеля от WAN-порта к роутеру или коммутатору внутренней сети. Для обеспечения внешнего доступа к ZyWALL в этом случае нужно или разместить его в зоне DMZ или транслировать на него 443 порт с WAN-интерфейса маршрутизатора. Кроме того, необходимо обратить внимание на проверку трафика от SSL VPN клиентов, поскольку в этом случае он проходит через основной межсетевой экран в зашифрованном виде, и для проверки дешифрованных данных нужно специально конфигурировать систему.

Дополнительная безопасность реализуется путем автоматического перенаправления на защищенную страницу по HTTPS. После ввода имени и пароля администратора в браузере, пользователь попадает в классический Web-интерфейс с меню в левой части основного окна. Первая страница как обычно отображает основные текущие параметры маршрутизатора – имя, модель, версию прошивки, MAC- и IP-адреса, загрузку процессора и памяти, время работы и другую информацию.

Первое, что нужно сделать при установке нового устройства, — активировать базовую лицензию на 10 пользователей и установить новые, если они были приобретены. Проще всего сделать это через Интернет, зарегистрировав устройство на сайте myZyXEL.com. Максимальное число одновременно поддерживаемых SSL-сессий у данной модели — 25.

Как мы говорили выше, устройство может работать и основным маршрутизатором. Оно поддерживает Ethernet-подключение к Интернет и технологию NAT для организации доступа. При необходимости, кроме обычных статичных адресов или DHCP на WAN-порту можно использовать и PPPoE. Допускается изменение MAC-адреса внешнего интерфейса, что может быть необходимо в некоторых случаях.

Настройки LAN определяют работу соответствующих портов устройства. Отметим, что для режима работы за роутером использовать их не нужно. Возможностей здесь немного: выбор LAN-адреса ZyWALL и диапазона для встроенного севера DHCP.

Пункт «Certificate» требует внимания в случае идентификации пользователей с использованием сертификатов. Здесь можно осуществлять основные операции по работе с сертификатами внутри устройства, в том числе генерировать самоподписанные или делать запросы на внешний сервер. При использовании внешнего CA необходимо установить его сертификат в список доверенных.

Работа с внешним сервером проверки данных пользователей настраивается в пункте «AAA Server». Поддерживаются протоколы RADIUS, LDAP и AD. В частности, эта возможность используется для совместной работы с генераторами одноразовых паролей ZyWALL OPT и сервером Authenex Strong Authentication System.

Последний пункт данной группы — выбор сетевого имени устройства.

Далее идет настройка пользователей и групп. Возможности здесь простые — можно создать или удалить пользователя, поменять ему пароль, создать группу и выбрать ее состав. Группы также можно использовать с указанного ранее сервера AAA. Пользователь может участвовать только в одной группе или быть вне всех групп. В первом случае в остальных настройках системы участвует именно группа, а не пользователь.

Самый главный пункт настройки устройства — «SSL». Именно здесь задаются основные политики для организации доступа. По сути, они представляют собой наборы из нескольких параметров — пользователей/групп, параметров среды клиента, приложений, доступных сетей и адресов. В частности, один из вариантов может выглядеть так: пользователю user4 можно подключаться только с использованием браузера Internet Explorer версии 6 к Web-серверу на компьютере с адресом 192.168.2.1 и использовать режим полного доступа к подсети 192.168.2.2–192.168.2.10 с выделением ему адреса 192.168.2.104. Как вы видите, настройки достаточно гибкие. При этом большинство цифр и точных параметров скрываются за объектами, которые задаются в соответствующих пунктах, описанных далее, а в политике видны только более короткие и информативные имена.

Закладка «Access Control» в пункте «SSL» используется для работы пользователей в режиме полного доступа к сети. Для каждого пользователя или группы можно указать правила доступа к ресурсам сети. В них могут участвовать (в том числе и в виде диапазонов) — порт источника, адрес получателя, порт получателя. Предусмотрено ограничение и по времени — выбор дней недели и одного на все дни диапазона времени. По умолчанию доступ запрещен, так что при настройке не забудьте создать необходимые правила.

Последняя закладка данного пункта позволяет выбрать адрес ZyWALL UTM (если используется) и картинку (176x81 точки) для небольшого «тюнинга» интерфейса входа для клиентов.

Настройка упомянутых выше политик использует различные объекты — имена пользователей, доступные приложения, диапазоны IP-адресов. Они задаются в группе «Objects». Первый пункт — предоставляемые в защищенный сетевой доступ приложения. Устройство поддерживает три группы приложений — Web-сервисы, доступ к файловым ресурсам и пользовательский тип, в котором собраны такие популярные варианты, как ftp, telnet, tftp, smtp(s), imap(s), pop3(s), vnc, rdp, ssh.

В «VPN Network» указываются диапазоны адресов внутренних сетей. «Endpoint Security» используется для проверки среды со стороны клиента – версии ОС, сервиспаков, браузеров, версий и режима работы антивирусов и межсетевых экранов (поддерживаются продукты Norton и McAfee). В «Remote User IP» указываются диапазоны адресов для клиентов, которые подключаются в режиме полного доступа к сети.

Пункт «Monitor» позволяет узнать, какие пользователи сейчас «на линии», и при необходимости отключить их.

Сервисные функции по работе с ZyWALL SSL 10 собраны в «Maintenance». В частности, здесь можно посмотреть лог устройства, настроить отправку его сообщений на e-mail (поддерживается smtp-авторизация) и/или сервер syslog, выбрать протоколируемые события. В «Report» собрана информация о подключениях пользователей — кто, когда, откуда, с какого браузера, сколько времени был подключен. К сожалению, простого способа экспорта данной информации не предусмотрено. Пароль администратора и время таймаута сессии задаются в пункте «Password». Напомним, что это единственный пользователь, который может настраивать устройство. Для настройки SSL 10 из Глобальной сети ему придется использовать дополнительный порт (8433). В отдельных случаях это может потребовать настройки роутера для обеспечения трансляции «администраторского» порта, используемого для централизованного управления. Встроенные часы можно установить в ручном режиме либо с использованием NTP. Возможен выбор часовой зоны и режима летнего времени. Поддерживаются стандартные функции по работе с прошивкой (обновление) и конфигурациями (сохранить, восстановить, сбросить на заводские). И последний пункт данной группы используется для перезагрузки устройства.

Общие принципы работы с удаленными приложениями

Для пользователя системы все выглядит достаточно просто — в браузере вводим адрес страницы входа в систему, в нужные поля записываем имя пользователя и пароль — и процесс подключения начинается.

Сам он состоит из загрузки на клиентский компьютер прямо из ZyWALL SSL 10 специального Java-приложения, которое, в свою очередь, устанавливает в домашнюю директорию пользователя еще несколько исполняемых файлов и библиотек. К сожалению, только на Java все возможности реализовать не получилось. Так что формально может возникнуть ситуация, когда настройки безопасности данного конкретного компьютера не позволят запустить нужные программы. Отметим, что у нас таких проблем во время тестирования не возникало. Также эта особенность ограничивает набор возможных операционных систем у клиента версиями Microsoft Windows 2000 и Windows XP. По информации от производителя, ведутся работы по адаптации программного обеспечения для Linux и Windows Vista (реализация ожидается в третьем квартале). С браузерами все несколько свободнее — возможна работа в Internet Explorer, Mozilla Firefox, Netscape. И последнее требование — установленная Sun Java Virtual Machine.

Устройство реализует поддержку протоколов SSL v2, SSL v3, TLS 1.0 и может работать с алгоритмами шифрования DES, 3DES, RC4 (128), AES (128,256), IDEA. К сожалению, как-то влиять на их выбор со стороны клиента при организации полного доступа невозможно. А подключение через браузер использует его настройки безопасности.

Отметим, что ZyWALL SSL 10 поддерживает также двухфакторную аутентификацию с использованием сертификатов или генераторов одноразовых паролей ZyXEL OTP и сервера Authenex Strong Authentication System. Подробнее об этом будет рассказано далее.

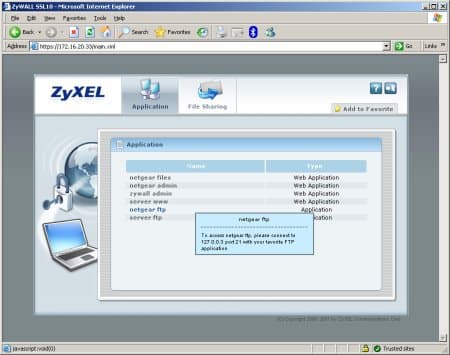

Разрешенные для пользователя приложения отображаются после логина в виде меню на первой закладке. Вторая используется для доступа к сетевым ресурсам.

Ссылки на Web-ресурсы можно вызвать сразу из меню, а остальные протоколы требуют перенастройки клиентских программ. Например, доступ к FTP в LAN-сегменте может предоставляться через адрес 127.0.0.5:21. Точное значение адреса выводится на экран при наведении мышки на каждый пункт. Аналогично работают VNC, SSH и другие программы. В некоторых случаях это вызывает дополнительные вопросы со стороны клиента, например, при несоответствии адреса сервера записанному в его сертификате. Обратите внимание, что если сайт использует автоматическое перенаправление со страниц (например, некоторые NAS при обращении по http переадресуют клиента на https), то добраться до него по такой ссылке будет нельзя. В этом случае нужно сразу задать в ZyWALL адрес целевой страницы.

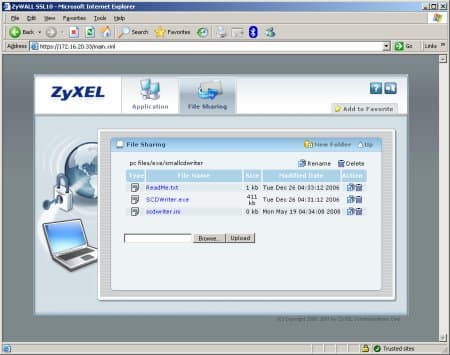

Доступ к файловым ресурсам достаточно функционален — кроме просмотра и загрузки файлов с сервера можно также создавать новые директории, переименовывать и удалять файлы и папки. Возможна также загрузка файлов на сервер. Единственное неудобство связано с отображением всей директории в одном окне, без разбиения на страницы в случае большого количества файлов, а также с фиксированной шириной окна, что приводит к нарушению дизайна страницы для файлов с длинными именами. Кстати, русские имена отображаются корректно.

Пользователи ZyWALL имеют отдельную базу, так что если файловый ресурс требует ввода имени и пароля пользователя, то такая возможность предоставляется отдельно. Соответственно, дальнейшая работа с общей папкой будет осуществляться от введенного имени с учетом прав пользователя на файловом сервере.

Работа в режиме полного доступа к сети

Если политики разрешают режим полного доступа к сети, то после ввода имени и пароля у удаленного пользователя автоматически происходит подключение как через классический VPN-канал, с той только разницей, что работа идет исключительно через SSL. Если посмотреть внимательнее на появившееся второе сетевое соединение, то можно обратить внимание, что, на самом деле, компьютер пользователя работает VPN-сервером.

Проверку данного режима мы провели с подключением из офисной сети, где администратором были существенно ограничены возможности пользователей по работе в Интернет. Однако поскольку https был разрешен, то проблем не возникло, и полный доступ к домашней сети был обеспечен и в этих жестких условиях.

Отметим, что данный режим работает сейчас только из Windows XP.

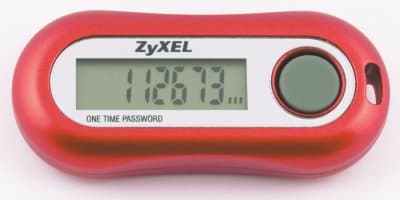

Использование OTP

Как мы говорили выше, для усиления безопасности можно использовать проверку пользователей на внешнем сервере RADIUS. Это, в частности, позволяет реализовать двухфакторную аутентификацию, когда кроме пароля пользователь также должен иметь аппаратное устройство (в данном случае генератор OTP). Такой режим существенно повышает безопасность системы и в некоторых реализациях является обязательным. В качестве примера рассмотрим работу с генераторами одноразовых паролей от ZyXEL. Физически они представляют собой небольшие устройства, похожие на флешку или брелок для ключа с кнопкой и цифровым индикатором. После нажатия на кнопку, на индикаторе отображается набор из шести цифр, генерируемый по специальному алгоритму. Каждый набор — это уникальный пароль, который вводится дополнительно к основному, и который, как и следует из названия технологии, можно использовать только один раз, а даже если узнать один или несколько наборов, вычислить следующие — невозможно.

Стартовый набор для реализации ZyXEL OTP (one time password) включает в себя два ключа и компакт-диск с серверным программным обеспечением и описаниями. Дополнительные пакеты состоят из пяти или десяти ключей. Для программной поддержки используется продукт от компании Authenex под названием ASAS (Authenex Strong Authentication System). Он может работать на серверах под управлением Microsoft Windows 2000 Server или Microsoft Windows 2003 Server.

В качестве базы данных для хранения всей информации о пользователях можно использовать комплектный MSDE или Microsoft SQL Server 2000 или 2005. Система поддерживает отказоустойчивые конфигурации, установку основного сервера и базы данных на разные машины, репликации баз данных, интеграцию в AD, OTP для IIS и многое другое. Мы проверили работу сервера в стандартной минимальной конфигурации. Более подробную информацию о возможностях системы можно получить на сайте Authenex.

Установка простая, кроме самого сервера устанавливается дополнительно: JRE, Tomcat и MSDE. Следом необходимо инициализировать базу данных ключей. Для этого используется специальный файл с записанными в нем идентификаторами, он идет в комплекте с каждым набором ключей. По умолчанию предлагается использовать два ключа для администраторских целей для повышения надежности. После установки можно управлять ASAS по сети через Web-интерфейс. Для доступа к нему также применяются OTP-ключи. При первом запуске мы встретились с такой особенностью технологии OTP, как потеря синхронизации. Она проявляется в том, что система не воспринимает введенный пароль и просит сгенерировать, и ввести новый. После этого доступ предоставляется. Приводит к такой ситуации генерация паролей и не использование их для авторизации (случайно нажать на кнопку достаточно сложно).

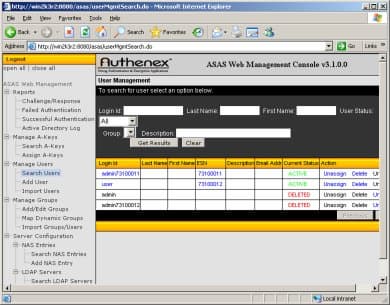

После входа в систему администратору становится доступен весь стандартный набор функций по управлению группами, пользователями и ключами — добавление, удаление, назначение ключа пользователю, выбор типа доступа, блокировка и восстановление ключа и так далее.

Конечно, предусмотрены и логфайлы, в которых отражаются как успешные авторизации, так и отклоненные. Правда, они показались нам не очень подробными.

В случае потери ключа, система может сгенерировать специальный временный пароль, который можно использовать для успешной аутентификации пользователя (срок применимости пароля задается администратором). После нахождения ключа, он снова вводится в работу.

Поскольку у нас было только два ключа, а система не позволяет оставить администраторским только один, оба имели максимальные права. Можно было только поменять имена пользователей.

После настройки ASAS, нужно указать SSL VPN-концентратору в лице ZyWALL SSL 10 использовать его для проверки реквизитов пользователей при входе. К сожалению, в момент тестирования подробной документации по настройке этой связке не было представлено. Однако служба техподдержки российского отделения ZyXEL помогла нам разобраться в этом вопросе.

Суть настройки ZyWALL для использования OTP заключается в создании группы, с указанием места ее хранения на сервере RADIUS. При этом можно также иметь и «обычных» пользователей в самом концентраторе. После этого, данная группа участвует в настройке политик. А необходимые пользователи (имена и пароли) вводятся в одноименную группу на сервере ASAS. Там им назначаются конкретные экземпляры OTP-ключей.

В результате вводимые на стартовой странице имя, пароль и одноразовый ключ отправляются ZyWALL на сервер ASAS для проверки. Если все совпадает – пользователь получает разрешенный для него доступ.

Тестирование

Тестирование производительности ZyWALL SSL 10 мы провели по нашей стандартной методике. В режиме маршрутизатора, когда устройство используется и для доступа к Интернет, скорость обработки данных приближается к максимально возможной для Fast Ethernet — около 93 Мбит/с в каждом направлении или 128 Мбит/с интегрально в режиме полного дуплекса. Скорость канала тестировалась сначала в режиме полного доступа к сети. Здесь скорость заметно скромнее — около 7,3 Мбит/с из локальной сети, 4,2 Мбит/с в локальную сеть, и 5,9 Мбит/с интегрально при работе в обоих направлениях. Отметим, что это скорость работы с одним клиентом. Дополнительный тест по передаче большого файла с использованием FTP-сервера в LAN-сегменте без полного доступа к сети показал цифры 14,5 и 9,8 Мбит/с в сторону LAN и обратно, соответственно. Отметим, что в этом тесте процессор устройства был занят на 100%, так что приводимая производителем цифра в 12,2 Мбит/с в этом режиме вполне соответствует действительности.

Тестирование безопасности при прямом подключении компьютера с установленным сканером безопасности Tenable Nessus к порту WAN показало, что единственным формальным замечанием может быть поддержка «слабых» вариантов шифрования в SSL (конечно в дополнение к «сильным») и версии SSL 2.0.

Выводы

Тестирование ZyXEL ZyWALL SSL 10 показало, что технология SSL VPN может быть полезна для организации безопасного удаленного доступа к ресурсам локальной сети компании. Из преимуществ перед классическим VPN отметим возможность работы клиентов в условиях существенных ограничений доступа к Интернет.

Что касается конкретного рассмотренного продукта, то небольшим недостатком на момент написания статьи является ограниченная поддержка клиентских операционных систем. Впрочем, не секрет, что именно Windows XP сейчас является самой распространенной операционной системой для персональных компьютеров.

Стоимость устройства в московской рознице составляет около 8000 рублей. Лицензия для увеличения количества подключений до 25 стоит примерно 3300 рублей.