В последнее время домашние маршрутизаторы становятся очень популярными. Это неудивительно, так как за сравнительно невысокую цену мы получаем небольшой «черный ящик», позволяющий делать много интересных вещей. В первую очередь это, конечно, обеспечение выхода в Интернет для небольшой локальной сети. «Черным» я назвал его потому, что совершенно неясно, а что же там творится внутри в данный момент. Об этом можно только догадываться, либо мониторить устройство через SNMP, ну и иногда (в основном, в дорогих моделях) узнавать дополнительную информацию из лог-файлов.

Безусловно, любая задача имеет несколько решений. Поэтому вместо такого маршрутизатора можно использовать обыкновенный компьютер с двумя сетевыми картами. Этот компьютер подключается к коммутатору с одной стороны и к каналу в Интернет — с другой.

Возможна даже реализация подобного маршрутизатора под ОС семейства Windows. Другое дело, что мало кто рискнет возложить задачи доступа в сеть Интернет на эти операционные системы. Особенно если компьютер будет иметь внешний IP-адрес (и, соответственно, будет легко доступен извне). То есть, обеспечение безопасности такого маршрутизатора будет на первом плане. А какую безопасность может обеспечить Windows 98 SE ?

Да и планка системных требований, предъявляемых этими ОС к компьютерному железу, всегда была не очень низкой. Зато из достоинств следует отметить легкую доступность этого метода: специалистов по настройке Windows найти не просто, а очень просто. Тем более, что особых знаний может и не потребоваться, достаточно воспользоваться таким встроенным в ОС средством, как «internet sharing».

Другое дело — использовать ОС семейства Unix или Linux. Они, безусловно, лидируют в данном случае. Очень низкие системные требования: к примеру, машины класса Pentium 100 МГц с 16 МБ оперативной памяти, жестким диском на 200-300 МБ и парой сетевых карт на 10 МБит будет более, чем достаточно для большинства задач обеспечения доступа небольшой локальной сети в Интернет. Посчитайте сегодняшнюю цену такого компьютера — правда, заманчиво?

Замечу, что в качестве примера машины я взял не абсолютный минимум, маршрутизатор вполне можно собрать и на базе 486-го процессора, и он будет работать. Из плюсов, кроме дешевизны платформы и (что немаловажно) бесплатности ПО хотелось бы отметить и намного более гибкую систему конфигурирования, в частности, реализации сетевой безопасности (межсетевого экрана — файрвола), удобную систему разграничения доступа в Интернет для пользователей, лучшую стабильность (по сравнению с Windows-платформами).

Кроме того, на маршрутизатор можно поставить дополнительные бонусы, например DNS-сервер, прозрачное (незаметное для локальной сети) проксирование трафика, сервер электронной почты, возможность удаленного управления машиной через SSH (шифрованное соединение) и т.д. Понятно, что лучше не устанавливать эти бонусы на машину, являющуюся первичным межсетевым экраном и маршрутизатором во внешнюю сеть. Но я привел это лишь в качестве показательного примера. В заключение скажу, что все эти бонусы успешно будут работать на вышеназванной машине класса Pentium для небольшой сети человек на 20–30. Вот только лучше расширить память до 32–64Мбайт и увеличить объем жесткого диска до 1-2Гбайт (в первую очередь, эти модификации нужны для прокси-сервера, который весьма прожорлив). Как на подобной машине будет себя чувствовать Windows даже без дополнительных сервисов, вообразите сами.

Но и тут есть минусы. Наиболее очевидный — найти специалиста, разбирающегося в этих ОС. Таких значительно меньше. Не забудем и общие минусы подхода «маршрутизатор на отдельной машине» — все-таки само железо, из которых такие компьютеры собираются, менее надежно. Хотя бы потому, что машина имеет в своем составе винчестер — механическое устройство. Можно заменить его на флэш-диск, но тогда сильно возрастет цена. Также из минусов отмечу немаленькие размеры корпуса, большее (по сравнению с домашними маршрутизаторами) энергопотребление, ну и шум, разумеется.

Именно поэтому домашние маршрутизаторы набирают популярность. Для их настройки может даже не понадобиться специалист. Обычно в идущей в комплекте инструкции подробно расписано, что надо делать на начальном этапе. Во многих случаях этого начального этапа оказывается достаточно для работы.. И в результате настройка может свестись к начальному получасовому конфигурированию устройства, установке его где-нибудь под столом, после чего можно спокойно работать. При выходе его из строя (что случается явно реже, чем в ситуациях со сборными компьютерами, хотя бы исходя из того, что деталей в таком маленьком маршрутизаторе намного меньше) достаточно будет заменить его по гарантии.

Эти устройства особенно популярны в тех сетях, где нет грамотного сетевого администратора (или он вообще отсутствует), но доступ в Интернет все же необходим.

Принцип работы большинства дешевых устройств основан на технологии NA[P]T (Network Address [and Port] Translation). Очень часто букву «P» пропускают, хотя более правильно было бы говорить о двух технологиях NAT и PAT — Network Address Translation (трансляция сетевых адресов) и Port Address Translation (трансляция адресов портов). А работает эта технология очень просто. Устройству назначается один внешний адрес во внешней сети (Интернет) и маршрутизатор транслирует все запросы с адресами из внутренней локальной сети вовне, подставляя в запросы свой внешний IP. Приходящие извне ответы ожидает обратное преобразование.

Таким образом, с точки зрения пользователя, работающего внутри локальной сети, он напрямую работает в Интернет, как бы не замечая маршрутизатора. С точки зрения внешней сети (интернета), все запросы идут от маршрутизатора (с IP-адресом маршрутизатора), и никакой сети за ним не существует. Побочным результатом является защита (скрытие) локальной сети для доступа извне. Так что такое решение является хорошей защитой для всех компьютеров из локальной сети — их просто не видно. Это плюсы.

Теперь минусы NAT. Не всем приложениям понравится такой метод реализации доступа в Интернет. Например, нельзя будет подсоединиться к FTP-серверам в Интернете в активном режиме, невозможно будет передавать файлы через ICQ от пользователя к пользователю и т.д. Также очевидным минусом является то, что вы не можете открыть у себя FTP-сервер или установить клиента P2P-сети (например eDonkey) для раздачи файлов. А все потому, что вас (как и всю локальную сеть) просто не видно за маршрутизатором. Правда, у подавляющего числа маршрутизаторов существуют настройки для перенаправления запросов, пришедших на его определенные порты (например 80 — WWW и 21 — FTP) на соответствующие хосты внутри локальной сети. Поэтому организация доступа извне к внутренним серверам сети возможна.

NAT не позволяет работать протоколу IPSEC, используемому для создания VPN-сетей или защищенных туннелей. Для поддержки этого протокола нужна специальная доработка NAT, которая присутствует не во всех маршрутизаторах.

Еще один неочевидный минус единственно IP-адреса для всей сети — не всем серверам в Интернет нравится, что разные клиенты заходят с одного IP-адреса. Некоторые системы голосования откажутся принять ваш голос, так как ваш (а точнее, маршрутизатора) IP-адрес уже голосовал. Или такой жизненный пример — сервис отсылки SMS-сообщений компании МТС лимитирует отправку — не более пары десятков сообщений с одного IP-адреса.

Теперь перейдем к рассмотрению одного из представителей домашних маршрутизаторов, устройству ISB PRO800 Turbo от компании Nexland. Он включает в себя много передовых идей в своем секторе, в том числе поддержку протокола IPsec, о чем сообщает своеобразный значок наверху устройства. Стоимость устройства на данный момент составляет около 400$. Это значительная сумма, так что давайте посмотрим, что мы получим за эти деньги.

В комплект поставки входит само устройство, внешний блок питания к нему, кабель категории 5 почти трехметровой длины, нуль-модемный кабель длиной 90 см (поэтому для конфигурирования устройства через консоль придется установить его вплотную к компьютеру, что не слишком удобно), CD-диск с документацией (на английском и французском языках) и дополнительными утилитами и печатную документацию на 70 страниц, повторяющую английскую версию файла в формате PDF, лежащую на диске.

VPN-клиента Symantec RaptorMobile (с лицензией на 10 хостов) в поставке обнаружено не было, хотя об этом заявлялось на сайте.

Устройство собрано в металлическом корпусе. Имеет небольшие размеры (140mm × 284 mm × 32 mm), поэтому его несложно установить почти где угодно, в том числе повесить на стену. Спереди на маршрутизаторе расположены:

- 8 портов 10/100Base-TX ;

- панель индикаторов, по три на каждый порт (справа), отражающая скорость работы порта, наличие/отсутствие дуплекса, передачу данных и коллизии;

- 2 порта WAN (во внешнюю сеть);

- индикатор подключения к порту WAN;

- индикатор питания;

- индикатор ошибки диагностики (сигнализирующий об ошибке во время самодиагностики устройства);

- индикатор передачи данных между LAN и WAN сегментами (изнутри локальной сети вовне и наоборот);

- индикатор, сообщающий о работе резервного канала (через ISDN или аналоговый модем), при падении основного канала WAN.

Сзади расположены:

- последовательный порт RS232, использующийся для консольного управления маршрутизатором; также сюда можно подключить аналоговый или ISDN-модем для использовании функции запасного канала при падении (неработоспособности) основных;

- панель DIP-переключателей, используется для отключения встроенного DHCP-сервера, сброса конфигурации в профиль по умолчанию; (например, в случае утери пароля), включения/отключения консольного интерфейса управления или подготовки устройства к обновлению прошивки;

- разъем питания с выключателем;

- кнопка RESET.

Уже исходя из внешнего осмотра видно, что маршрутизатор прямо-таки напичкан различными функциями. Теперь рассмотрим его спецификации.

- 50 МГц RISC процессор;

- 4 МБ оперативной памяти;

- 512 КБ флэш-памяти (для внутренней ОС) с возможностью обновления прошивки через TFTP;

- встроенный 10/100 Мбит Ethernet-коммутатор на восемь портов;

- скорость портов 10/100 Мбит в режиме полу и полного дуплекса;

- автоматическое определение прямого и кросс-кабеля;

- два порта WAN (RJ-45);

- скорость портов до 10 Мбит в режиме полу и полного дуплекса;

- производительность устройства — до 8Мбит в обоих направлениях (WAN — LAN);

- неограниченное число пропускаемых сессий IPSEC и PPTP и одна сессия L2TP;

- возможность балансировки трафика между двумя WAN-портами;

- режим резервного канала (при падении линии на одном из портов второй возьмет на себя всю нагрузку);

- возможность использовать разные типы линий на разных WAN-интерфейсах (Cable/T1/DSL);

- последовательный порт RS232 для модема или управления с консоли;

- Скорость работы порта до 230 Кбит;

- Поддержка ISDN и аналоговых модемов;

- Функция резервного канала при падении линии на WAN интерфейсах;

- мониторинг устройства SNMPv1;

- Технология доступа в интернет — NAT;

- Встроенный DHCP-сервер;

- Поддержка динамического DNS-сервера;

- Поддержка до 253 хостов в локальной сети;

- Зона DMZ для одного хоста;

- Возможность редиректа портов (виртуальные сервера);

- Программируемая статическая таблица роутинга;

- Поддержка протокола маршрутизации RIP v2;

- Встроенный файрвол с конфигурируемыми фильтрами;

- Удаленное управление посредством WEB-интерфейса или telnet;

- Энергопотребление — 9 В, 1 А.

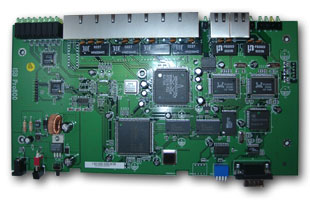

Схемотехника.

Сразу бросается в глаза сетевой контроллер Samsung S3C4510B. Это RISC-процессор, работающий на частоте 50 МГц. Он часто используется в подобных устройствах.

Вторая микросхема — Broadcom BCM5317 — является восьми-портовым контроллером Fast Ethernet. Его характеристики:

- 8 трансиверов 10/100 Мбит (IEEE 802.3u совместимые);

- 9 контроллеров доступа к среде (совместимые с IEEE 802.1x );

- 256 КБ пакетный буфер;

- 4К буфер MAC адресов;

- неблокируемая архитектура.

- Auto MDI/MDI-X на всех портах (автоматическое определение примого и кросс кабеля.

На WAN-интерфейсах установлены широкораспространенные контроллеры Ethernet Realtek RTL8019AS:

Кроме них, на снимке видно микросхему флэш-памяти объемом 4 МБит (512 КБ), контроллер последовательного порта и две микросхемы обычной памяти.

К вопросу о потолке производительности (трансфера данных из локальной сети на WAN-порт или обратно). Заявленная производительность — 8 Мбит. То есть при использовании обоих портов (теоретическая скорость каждого из которых — 10 Мбит), суммарная производительность не поднимется 8 МБит. Возможно это объясняется слишком медленным интерфейсом памяти. В маршрутизаторе установлены две 16-ти битные микросхемы памяти V54C316162VT6. Каждая объемом 16 Мбит. Обе со скоростью доступа 6 нс, соответственно рабочая частота не превышает 166 МГц. Для анализа пакета и принятия решения о его маршрутизации, процессору необходимо прочитать пакет из памяти, проанализировать его и, возможно изменив, записать обратно. К этому же интерфейсу должны иметь доступ другие устройства, например Fast Ethernet контроллер, транслирующий пакеты из/в локальную сеть. Поэтому общая пропускная способность памяти делится между нуждающимися в ней модулями. И скорее всего, ее не хватает для более скоростных потоков данных.

Конфигурирование.

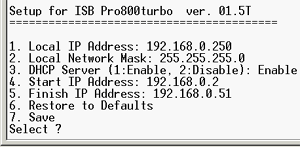

Nexland PRO800 Turbo можно настраивать как через консоль, подключившись к последовательному порту терминала, так и через WEB-интерфейс. Вот что представляет собой консоль:

Это корневое меню, других нет. Данная опция может служить только для восстановления настроек по умолчанию (или присвоения IP-адреса) после случайной ошибки в WEB-настройках. Ничего другого тут ничего сделать не удастся, поэтому больше к консоли возвращаться не будем.

Настройка маршрутизатора через WEB-интерфейс детально расписана в руководстве. Да и сам интерфейс сделан очень логично и удобно, а также имеет подсказки на каждом конфигурационном экране. Количество и удобство настроек поражает. Рассмотрим их подробнее.

Для подсоединения к WEB-интерфейсу достаточно ввести в браузере URL http://192.168.0.1 (адрес по умолчанию), и мы попадем в меню конфигурации.

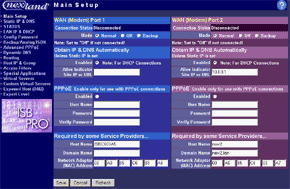

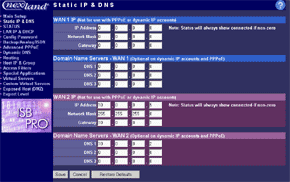

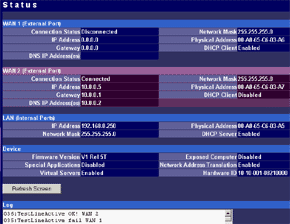

Главное меню позволяет настроить параметры WAN-интерфейсов, такие как IP-адреса интерфейсов и DNS-серверов, режим работы интерфейса (основной или резервный), активизировать PPPoE-соединение, и даже сменить MAC-адрес интерфейса (в текущей версии прошивки смена MAC-адресов не работала — после смены MAC-адреса и перезагрузки старый MAC восстанавливался). А просмотреть текущее состояние WAN-портов и основных настроек маршрутизатора можно в меню статуса.

В этом же меню можно узнать номер версии встроенной ОС (прошивки), я использовал последнюю на данный момент версию V1 Rel 5T.

Режимы работы портов WAN

На режимах работы интерфейсов остановлюсь поподробнее. ISB 800PRO Turbo делает возможной работу обоих WAN-интерфейсов в двух различных режимах. При этом оба WAN-интерфейса подключаются к различным линиям связи (возможно — даже к разным провайдерам)

Нормальный режим, он же режим балансирования нагрузки. Если в данный момент работает лишь один пользователь, то никаких балансировок нагрузки не происходит. Пользователь использует только один WAN-интерфейс, второй простаивает. Но если пользователей много (или хотя бы двое), то включается механизм балансировки, и часть пользователей работает на первом WAN, а остальные — на втором. Таким образом можно достичь почти удвоенной пропускной способности и оптимально использовать полосы пропускания обоих линий связи.

В этом режиме невозможно получить суммарную скорость выше, чем в случае единственного интерфейса (из-за общего ограничения пропускной способности в 8 Мбит). Но даже при неполном использовании обоих каналов связи мы выигрываем хотя бы в том, что задержки (пинги) пакетов при такой балансировке получаются более маленькими. Возможна настройка максимальной утилизации интерфейсов в процентах. По умолчанию на обоих установлена цифра 50 процентов.

При необходимости, можно привязать хост из внутренней сети к определенному WAN-интерфейсу, и он всегда будет ходить во внешнюю сеть через него. Эта возможность не нужна обычным пользователям, но иногда может понадобиться для каких-нибудь локальных серверов, видимых извне.

Второй режим работы WAN-интерфейса — режим резервного канала. В этом случае работает лишь один интерфейс (на 100 процентов), второй находится в состоянии ожидания. Если первый падает (что проверяется, например, пингованием определенного хоста, указанного в конфигурации), то маршрутизатор переключает всю нагрузку на второй интерфейс. Возможен вариант с переключением нагрузки на RS232-порт с подключенным к нему модемом (этот режим также может задаваться DIP-переключателями на задней стенке корпуса устройства).

Таким образом, достигается сильное увеличение безотказности канала — даже если откажет одна (если маршрутизатор подключен только к одной WAN) или обе WAN-линии (что маловероятно), у вас останется низкоскоростное соединение с интернет через модем.

Понятно, что все вышеперечисленные возможности с двумя WAN-интерфейсами будут доступны лишь тем, кто имеет две выделенные линии. Безусловно, таких немного. Поэтому остальным, наверное, стоит остановиться на модели ISB 800PRO, отличающейся от своего собрата лишь отсутствием одного WAN-порта. На этом можно сэкономить приблизительно $100 (цены рассчитывались на момент публикации).

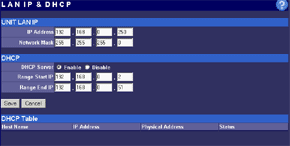

DHCP

Nexland PRO800 Turbo может не только получать необходимые настройки для своих WAN-интерфейсов от провайдера, но и имеет встроенный DHCP-сервер, позволяющий выделять IP-адреса до 253 хостам в сети. Возможна привязка IP-адресов к MAC.

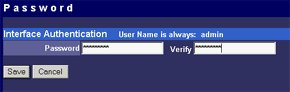

Ограничение доступа к конфигурации

По умолчанию пароль на доступ к маршрутизатору отсутствует. Его следует сразу задать в настройках, а лучше сразу ограничить доступ к telnet и WEB-интерфейсу всем, кроме администратора маршрутизатора или доверенных лиц, используя ограничения на доступ в экране экспертных опций конфигурации.

SNMP

В маршрутизатор встроена полная поддержка протокола SNMP версии 1. Этот протокол (Simple Network Management Protocol) позволяет просмотреть различные параметры устройства и проходящий трафик в реальном времени. Также возможна посылка сообщений SNMP (SNMP traps) на любой хост вашей сети.

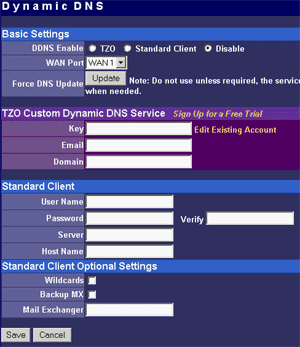

Dynamic DNS

В интернет существует достаточно много сервисов динамического DNS. В документации к маршрутизатору описывается работа с dyndns.org. Эти сервисы используются, если IP-адрес, выделяющийся вам, динамический (меняется при каждом соединении с провайдером). Но если на компьютере запускаются, к примеру, WWW или FTP-сервера, нужно использовать статический URL (доменное имя). Можно, конечно, и не использовать постоянное имя, но как в таком случае будут находить ваш WWW-сервер? Постоянно сообщать свой новый IP-адрес всем заинтересованным — не самая хорошая идея. Поэтому постоянное обновление IP-адреса для статического URL (например, такого — myhome.nexland.net) осуществляет служба динамическиго DNS.

После того, как вы выбрали себе доменное имя и зарегистрировались на одной из служб динамического DNS, достаточно сконфигурировать маршрутизатор для обновления информации на службе динамического DNS о изменении вашего IP-адреса. После этого ваше доменное имя всегда будет указывать на текущий IP-адрес, который получил маршрутизатор при последнем подсоединении к провайдеру.

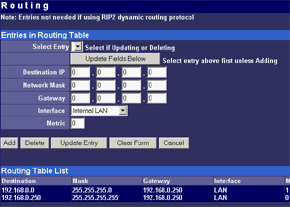

Таблица роутинга.

Nexland PRO800 Turbo позволяет вручную добавлять маршруты в свою таблицу маршрутизации. А также имеет поддержку протокола маршрутизации RIP2. Он автоматически строит таблицы маршрутизации на всех маршрутизаторах сети, ограничение — все маршрутизаторы должны этот протокол поддерживать. Таким образом, возможна эксплуатация ISB PRO800 Turbo в больших сетях, разделенных маршрутизаторами на подсети.

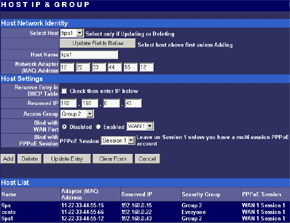

Хосты и группы.

В данном разделе конфигурации можно жестко привязать IP-адрес к MAC (что позволяет несколько усилить безопасность внутри сети), в том числе, выдавать определенный IP-адрес только определенному MAC-адресу или привязать определенный IP-адрес к одному из WAN-интерфейсов. Об этом уже было рассказано выше, но в качестве примера добавлю, что таким способом можно на один из интерфейсов посадить FTP-сервер, а другой оставить для интернет-пользователей. Этим мы добьемся, что FTP-сервер не будет мешать работе пользователей. В этом же разделе конфигурации можно объединять IP-адреса группы. Группы используются для задания правил фильтрации (об этом чуть ниже). Из недостатков групп стоит отметить тот факт, что их (групп) всего 4 (плюс группа «everyone» — все). Для большой сети этого набора может оказаться недостаточно. Плюс, в группу невозможно записать диапазон IP-адресов или целую подсеть. Придется перечислять адреса по одному. Представляете, сколько времени потребуется на ввод во вторую группу 128 адресов?

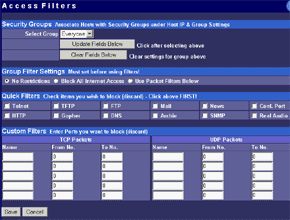

Фильтры доступа.

Фильтры позволяют сделать доступными для выбранных групп IP-адресов лишь некоторые протоколы или совсем закрыть им доступ в Интернет. Например, можно использовать эту функцию для запрета работникам первого отдела компании всех протоколов, кроме почты и WEB-серфинга. Кроме основных протоколов, которые уже перечислены, можно добавить 10 своих (5 для TCP и 5 для UDP). Это делается путем указания адреса порта или их диапазона. К сожалению, интерфейс работы с фильтрами очень неудобен. Все правила фильтрации указываются для групп. Но мы имеем всего 4+1 группы, поэтому при желании задать различные правила для большого числа IP адресов мы столкнемся с неразрешимой проблемой. Так же сложна реализация модели «запрещено все, кроме…» из-за явного отсутствия такой возможности. Ее можно добавить через задание пользовательских протоколов, но это не всегда возможно. Плюс отсутствует возможность задания временных рамок для фильтров. К примеру, запрет протоколов WWW и FTP только в рабочие часы.

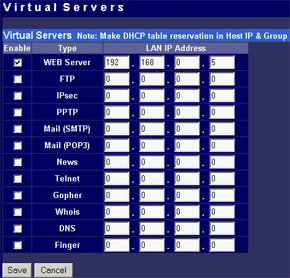

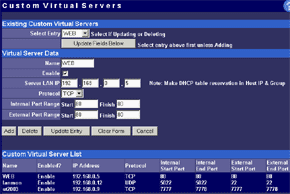

Виртуальные сервера.

Механизм виртуальных серверов позволяет сделать видимым из Интернет сервер, находящийся за маршрутизатором (в локальной сети). В обычных условиях, ни одна из машин в локальной сети не видна из Интернет. Но в меню конфигурирования виртуальных серверов можно назначить порт (например 80 — WEB) на маршрутизаторе и адрес/порт внутри локальной сети, куда будет перебрасываться запрос. Таким образом, с точки зрения человека из Интернет, при обращении к внешнему (доступному из Интернет), адресу, он видит WEB-сервер, находяшийся на 80-м порту маршрутизатора. На самом деле, сервер находится в локальной сети за маршрутизатором, но извне этого не видно. С точки зрения WEB сервера в локальной сети, он видит обращение из Интернет и обрабатывает его стандартным образом. Для виртуальных серверов возможно задание как заранее преопределенных портов (распространненных служб), так и своих собственных. Во втором случае возможно указание диапазонов портов.

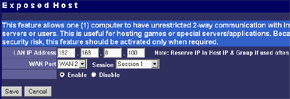

DMZ зона.

Это опция имеет как хорошие, так и плохие стороны. Один из компьютеров внутри локальной сети можно «вывести» за маршрутизатор. То есть, все порты этой машины будут видны из Интернет, что не самым лучшим способом сказывается на ее безопасности. Тем не менее, иногда это необходимо сделать. Например, если на этой машине стоит IDS (система обнаружения вторжений). Но в большинстве случаев можно обойтись правильным использованием возможностей виртуальных серверов.

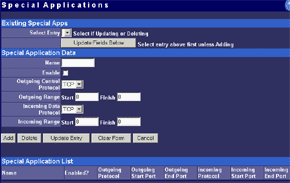

Нестандартные приложения.

Маршрутизатор позволяет работать с программами, использующими двунаправленные протоколы обмена данными. Для этого в конфигурации нужно задать диапазоны портов, использующиеся в этих протоколах. Устройство обеспечивает работу только с низкосокростными протоколами такого типа.

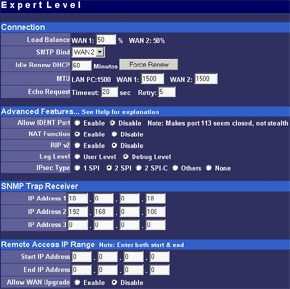

Экспертные опции.

Тут можно настроить балансировку трафика между WAN-портами (об этом было рассказано выше), закрепить SMTP (email) трафик за определенным WAN-интерфесом. Последнее нужно в случае, к примеру, если провайдер, у которого находится ваш почтовый ящик, разрешает доступ к своему SMTP-серверу только с определенных маршрутов (например с линии, подсоединенной к WAN1), изменить размер MTU на WAN-интерфейсах и другие опции, о которых уже было рассказано. Кроме этого, возможно отключить функцию NAT, превратив Nexland PRO800 Turbo в бридж.

Поддержка VPN.

В ISB PRO800 Turbo встроена поддержка виртуальных частных сетей. По спецификации, маршрутизатор позволяет пропускать через себя неограниченное число IPsec/PPTP (IP Security/Point-to-Point Tunneling Protocol) туннелей. Кроме этого, он может пропускать еще один сеанс L2TP. Теория — это замечательно. На практике же есть такой ограничивающий фактор, как ограниченное количество памяти на борту устройства. Поэтому неограниченное число туннелей все же ограничено. Вышеперечисленные протоколы нужны для построения защищенных (шифрованных) соединений между конечными хостами или сетями через Интернет. Но из-за специфики реализации этих протоколов, через NAT они работать не могут. Спасает только модификация (точнее, доработка) механизма NAT, что и проделала Nexland. Подчеркну, что маршрутизатор только корректно пропускает через себя VPN-сессии, сам он не является сервером IPsec или других протоколов. Большинство существующих в данный момент на рынке маршрутизаторов подобного класса умеют работать не более, чем с одной шифрованной сессией. С другой стороны, из локальной сети нечасто исходит более одного VPN-туннеля. Рассуждения же о нужности и полезности VPN-сетей входят за рамки этой статьи, замечу лишь, что VPN — не панацея. При неграмотной настройке (как ее, так и общей политики безопасности) она даст лишь ложное ощущение безопасности. Например, через этот туннель можно проникнуть в защищенную сеть, используя дыры в безопасности сети, находящейся на другом конце шифрованного туннеля. В конфигурации маршрутизатора возможно задание различных типов протокола IPsec. В том числе и типа «other», который применяется в случае неработоспособности протокола через NAT. В этом случае IPsec сервер выносится в DMZ-зону. Я проверил работоспособность FreeS/WAN (реализация IPSEC и IKE под Linux) через маршрутизатор — все работало без нареканий.

Методика тестирования

В качестве тестовых стендов использовались два компьютера со следующими параметрами:

- Платформа — Asus Terminator

- Процессор — VIA C3 866MHz

- Сетевой адаптер — Intel Pro/100+ Management Adapter

- Память — 128MB SDRAM

- Жесткий диск — Maxtor 20GB

- ОС — Linux 2.4.19

Для генерации трафика и снятия показаний использовались программы Iperf версии 1.62. Каждый тест запускался 15 раз, после чего выбирался лучший (по скорости) результат. Вторая используемая утилита — netPIPE версии 2.4. Программа осуществляет генерацию трафика с постепенно возрастающим размером пакета данных (пакет размера N передается несколько раз, количество передач обратно пропорционально его размеру, но не меньше семи). Эта схема позволяет наглядно увидеть процент использования канала в зависимости от размера передаваемых данных.

Параметры запуска Iperf:

клиент: iperf -c 10.0.2.1 -w 64K -l 24K

сервер: iperf -s -m -w 64K -l 24K

Параметры запуска netPIPE:

приемник: NTtcp -b 65535 -o logfile -P -r

передатчик: NTtcp -b 65535 -o logfile -P -t

Результаты тестирования

Результаты Iperf.

Программа генерирует однонаправленный TCP-трафик, поэтому смоделированы все три возможные ситуации.

| Тип передачи | Направление передачи | Скорость, Мбит/сек |

| Однонаправленный траффик. | Из внешней сети во внутреннюю | 3,5 |

| Однонаправленный траффик. | Из внутренней сети во внешнюю | 7,7 |

| Двунаправленный траффик. | В обе стороны | 2,7(извне) и 3,2(изнутри) |

Хорошо видно, что скорость закачки трафика в локальную сеть в два раза ниже, чем обратная скорость. Почему так получилось, неясно. Суммарная же скорость опять не дотягивает до заявленной. Возможно несовершенна программа-генератор траффика.

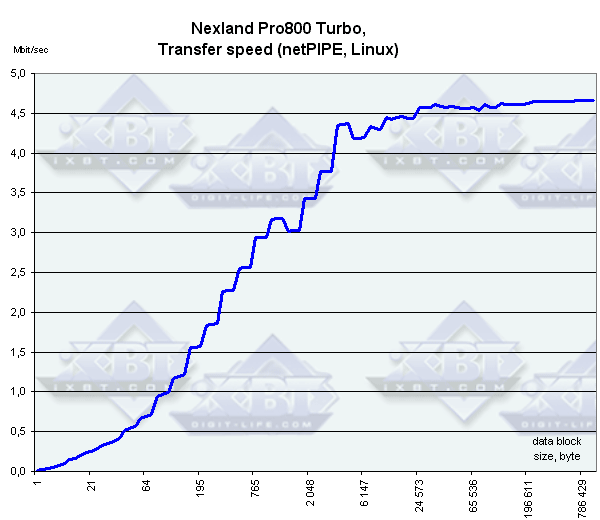

Результаты netPIPE.

Программа генерирует трафик методом «Ping Pong». Поэтому скорость передачи данных будет одинакова вне зависимости от того, с какой стороны находится клиент netPIPE, а с какой — сервер. Максимальная пиковая скорость передачи — 4,66 Мбит/сек

Опять же, скорость передачи не дотягивает до заявленной, но в принципе достаточна для большинства выделенных линий.

Тестирование безопасности

Для этого теста был выбран свободно распространяемый сканер сетевой безопасности Nessus версии 1.2.6. Сканировался внешний WAN-порт всеми доступными плагинами из списка. Результат — ноль. То есть никаких проблем найдено не было. Это конечно не означает, что можно спать спокойно, уязвимости находят каждый день. С другой стороны, основные уязвимости данного устройства должны быть связаны с отказом в обслуживании при проблемах в реализации TCP/IP-стека. Но программисты из Nexland не зря едят свой хлеб и реализовали все как надо.

Выводы

Nexland ISB Pro800 Turbo понравится многим. Он буквально напичкан возможностями. Единственный серьезный недостаток (хотя многие даже не обратят на него внимания), это неудобный и малофункциональный встроенный файрвол, служащий для управления доступом локальных клиентов. Многим будет достаточно тех средств фильтрации, которые предоставляет маршрутизатор.

Плюсы

- Два полноценных WAN-интерфейса.

- Поддержка IPsec и других шифрованных туннелей VPN.

- Поддержка большого количества IPsec-туннелей.

- Богатые возможности резервирования каналов связи.

- Балансировка трафика на каналах.

- Возможность привязки IP-адресов к MAC.

- Наличие поддержки сервиса динамического DNS.

- Неудобная система групп (их мало и отсутствует возможность включать в группу диапазоны IP-адресов).

- Неудобная и слабофункциональная система фильтров.

- Отсутствует возможность изменения критериев фильтрации в зависимости от времени суток.

- Отсутствует заявленная возможность смены MAC-адреса на WAN-интерфейсе (возможно, будет исправлена в новой прошивке?).

- Отсутствует возможность конфигурирования устройства из командной строки (через консоль).