Gitex Technology Week, которая ежегодно проводится в Дубаи, представляет собой неспециализированную ИТ-выставку, ориентированную по большей части на профессиональных и корпоративных пользователей. Выставка ярко региональная, ориентированная на арабский мир: очень много местных дистрибьюторов и системных интеграторов, разбавленных редкими стендами мировых брендов. Причем многие крупные мировые вендоры выставляются не сами, а вместе с локальными представителями или дистрибьюторами.

У меня осталось впечатление, что основными направлениями выставки стали системная интеграция (в том числе сети, серверы и продукты сетевой инфраструктуры), а также информационная безопасность. Например, на выставке было довольно много различных международных фирм, предлагающих собственные решения в области сетевой безопасности корпоративного уровня. Кроме того, активно представлены некоторые мировые производители антивирусного и защитного ПО. Некоторые производители на рынке не были представлены вовсе, например, я не видел логотипов Trendmicro, McAfee или AVG. У Symantec, Eset, Sophos и «Лаборатории Касперского» были собственные стенды.

Плюс, на выставке было много дистрибьюторов, предлагающих решения тех или иных вендоров. Пожалуй, тут стоит отдать пальму первенства Касперскому: как минимум, два стенда дистрибьюторов были брендированы в цвета компании с ее логотипами, логотип часто встречался и в других местах.

Если говорить о знакомых нам брендах потребительских товаров, то их было относительно немного. Присутствовали производители сетевого оборудования Netgear, D-link и китайский TP-link. Пара азиатских производителей, ZTE и Samsung, выставляли немного потребительских устройств (в основном, планшеты и телефоны, однако никаких интересных новинок не было, все уже присутствует в продаже).

У Samsung центральным элементом стенда был Galaxy Note 10.1, их в разных местах лежало штук пять. Плюс пара ноутбуков, пара принтеров, пара телевизоров… Вообще, по сравнению с другими выставками, где стенды Samsung всегда очень большие, очень красочно оформленные, этот производил скромное впечатление.

Рядом со стендом Samsung обнаружился стенд Nokia, который по странности побил, пожалуй, все рекорды: плоское открытое пространство с кубиками, по которому дефилируют две модели с телефонами Lumia 920 на зарядных ковриках.

Телефоны можно было либо трогать (выключенные), либо модели у себя в руках могли включить главный экран Windows Phone 8. И все.

Участники рынка ПК выступили вообще очень скромно: либо не имели самостоятельных стендов, либо были представлены с партнерами. Например, у НР был довольно небольшой стенд, по большей части посвященный решениям и серверным продуктам, компьютерам, ноутбукам, принтерам и пр. внимание практически не уделялось.

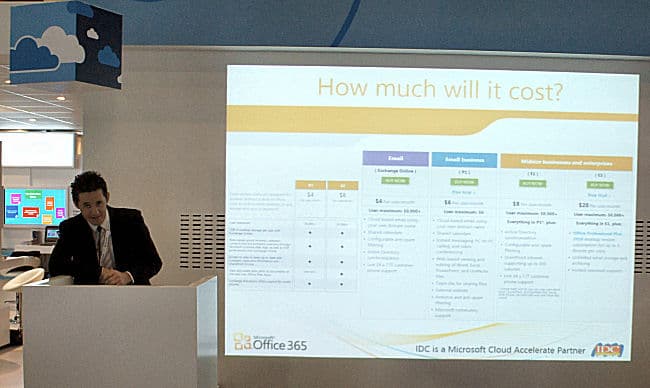

Стенд Microsoft хоть и имел фирменную шапку с новым логотипом, но состоял из небольших стоек партнеров и местных дистрибьюторов по периметру с небольшой зоной презентаций. Я немного послушал рассказ о преимуществах Office 365, который практически не отличался от того, что рассказывают у нас.

Для сравнения — ценовые планы для региона. Презентация поразила отвратительным качеством фокусировки проектора.

Самые крупные стенды — пожалуй, у местных операторов сотовой связи, DU и Etisalat. Огромные открытые стенды с ярким освещением шли через весь выставочный зал.

Очень большой стенд был у Oracle, причем на нем всегда было очень много народу, а вдоль стены стояли отгороженные кабинки на десяток человек, в которых постоянно проходили презентации. Так что это направление точно было популярным.

Традиционно, на выставке присутствует заметное количество китайских производителей (в том числе и мелких и очень узко специализированных), пытающихся пробраться на рынок. Зачастую даже не очень понятно, что они делают на выставке.

Параллельно с Gitex проходила также выставка ITU. Для нее был отведен отдельный зал, где, кстати говоря, было гораздо тише, чем на основной конференции. Здесь на крупных стендах государства региона представляли общую информацию, а также отдельные наиболее интересные проекты в сфере ИТ, реализующиеся в государстве. Например, для России это были Глонасс и LTE. В Дубаи прилетел даже Денис Свердлов. Хотя для меня лично немного непонятно, зачем хвастаться технологией, под которую еще нет устройств, да еще и в столь удаленном от ее размещения месте. Коллег очень впечатлил стенд Габона с большим баннером Gabon Cloud.

Быстро пробежавшись после выставки по местным магазинам, из антивирусов в большинстве супермаркетов я также отметил наличие коробочных версий продуктов «Лаборатории Касперского» (они сразу бросаются в глаза, т. к. у них заметно больше коробки), много где есть продукты Symantec, еще я видел коробочные версии BitDefender. И, пожалуй, все.

Что касается электроники, то более низких по сравнению с Россией цен я не отметил, разница если и есть, то небольшая, да и то — лишь в некоторых местах, которые еще надо искать. А в среднем цены те же или чуть выше. При этом по шоппинговым центрам (а это именно шоппинговые, а не торговые центры) бродит довольно большое количество соотечественников, что-то лихорадочно выискивающих и покупающих.

Кибервойны, кибероружие и современное состояние дел в промышленной инфраструктуре: обзор индустрии Евгения Касперского

Евгений Касперский выступил на одной из пленарных сессий с довольно амбициозным докладом, вступление к которому он завершил фразой «Моя, наша задача — спасти кибермир!». Основной темой доклада стало стремительное развитие киберпреступности и кибероружие, создающее для нашего мира много новых проблем и опасностей. На следующий день он провел еще одно выступление, где больше времени уделил ответам на вопросы аудитории. Кроме того, в ходе конференции удалось поговорить с некоторыми экспертами и ответственными сотрудниками Лаборатории, в том числе по поводу новой безопасной операционной системы Касперского, о которой будет отдельный материал. При подготовке материала я постарался систематизировать информацию и убрать повторы, так что текст не совпадает с текстом выступлений.

Вирусы и кибератаки: история и современность

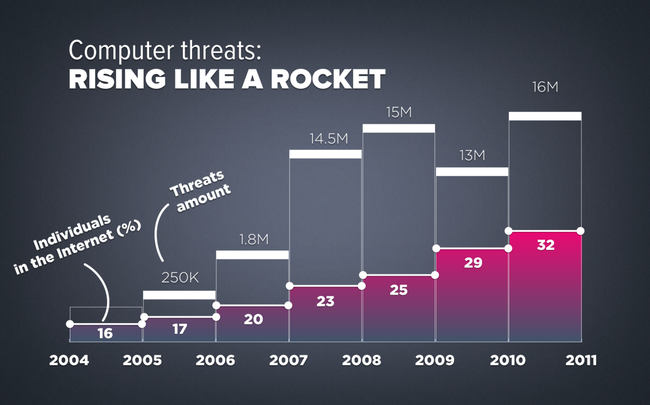

Вирусная активность (здесь и далее под термином «вирусный» стоит понимать не только буквально вирусы, но и другое вредоносное ПО) стремительно развивается, и в первую очередь стоит отметить количественный рост.

Были времена, когда новых вирусов появлялось — ну пусть дюжина в год. Они редко и медленно перебирались с компьютера на компьютер с помощью дискет. С ростом парка компьютеров и распространением интернета их количество стало расти в геометрической прогрессии. Сейчас миллионы вирусов проявляются даже на компьютерах, которые вообще не подключены к интернету. А на подключенные к сети компьютеры обрушивается просто лавина интернет-червей и прочих программ malware, и их количество продолжает стремительно расти.

Очень и очень активно развивается совершенно новое направление вредоносных программ, ориентированных на мобильные платформы. Первый вирус для мобильных телефонов, направленный на заражение еще платформы Symbian, появился в 2004 году. А следующего пришлось ждать целых два года. Сейчас тысячи новых мобильных вирусов и червей появляются ежемесячно.

Тут стоит отметить еще и такой момент. Дело в том, что вместе с развитием вирусов на платформе ПК менялись и сами писатели. Создателями первых вирусов, как правило, руководили личные мотивы (обида, гордость, желание славы), а коммерческие интересы почти никогда не преследовались. По мере развития индустрии вредоносного ПО, роста количества участников и технического уровня задействованных специалистов, коммерческие мотивы стали занимать все большее место в мотивации и сейчас, можно сказать, доминируют. У участников рынка появлялись новые возможности, новые методики поиска способов проникновения в систему. И на мобильные платформы вредоносное ПО пришло уже не только с очень хорошим уровнем, но и с, что называется, четким и продуманным бизнес-планом.

Так что вирусов становится все больше, более того, темпы прироста и не собираются снижаться. Так что дальше их будет становиться все больше, а способы проникновения в систему и функционал — все разнообразнее.

Более того, вирусы и зловредное ПО быстро развиваются не только в техническом плане, они эволюционируют качественно, выходя на все новые рынки и сферы «работы». С качественной точки зрения современную активность можно разделить на три уровня (Евгений Касперский сопоставил их с уровнями работы компаний-производителей, ориентированных либо на частных, либо на корпоративных пользователей):

- Киберугрозы или уровень B2C (Business to consumers). Сюда относится вредоносное ПО, атакующее частных пользователей. Вирусы, трояны, черви, винлокеры, которые либо блокируют/уничтожают информацию на диске, воруют пароли или банковские данные индивидуальных пользователей и т. д.

- Целевые атаки или уровень B2B (Business to business). Здесь речь идет об атаке на частные предприятия, как правило, тоже с коммерческими целями: блокирование/уничтожение информации, вывод из строя оборудования и пр. для кражи нужной информации, получения денег (воровства или выкупа) или саботажа работы предприятия. Отличается системным и комплексным подходом к процедуре взлома, ориентированности на результат, а самое главное — наличием четкой цели.

- Кибероружие или I2B (Business to industrial). К этому уровню относятся полноценные средства атаки на инфраструктуру государства, приводящие к реальному экономическому ущербу.

Проблема в том, что современные программы антивирусной защиты, как правило, ориентированы только на защиту от атак первого уровня. Даже на второй уровень редко кто поднимается, т. к. там недостаточно программных или даже программно-аппаратных решений. Ключевую роль играет правильно построенная стратегия защиты и обеспечения информационной безопасности всей системы. Рождение третьего, высшего уровня применения вредоносного ПО в качестве оружия против объектов инфраструктуры мы только наблюдаем сейчас. Причем создание и работа с кибероружием представляет собой совершенно новый вид деятельности, имеющий совершенно другие цели, задачи, инструментарий и методики по сравнению с более низкими уровнями. «Лаборатория Касперского», по словам Евгения, видит проблему и готова играть и на этом уровне.

Основная опасность, которую несет в себе развитие кибероружия — то, что оно изначально предназначено для атак на инфраструктурные объекты и причинение экономического ущерба. Это серьезно поднимает уровень опасности такого ПО — если раньше можно было говорить только об угрозе информационным системам, то при применении кибероружия существенно возрастает риск того, что катастрофы выплеснутся в реальную жизнь с совершенно непредсказуемыми последствиями — вплоть до глобальных катастроф с большим количеством человеческих жертв.

Причем Евгений несколько раз подчеркивал, что речь может идти не только и не столько о прямом ущербе от применения такого оружия, сколько о так называемом «попутном ущербе» (collateral damage) — дополнительных негативных последствиях, которые не планировались организатором атаки. Виды и размер такого ущерба непредсказуемы, но могут достигать существенных величин.

Тяжесть возможных последствий применения кибероружия существенно растет по мере того, как компьютеры все больше и больше проникают в нашу жизнь, причем часто в такие сферы, где мы даже не осознаем, что это компьютер со всеми его проблемами и уязвимостями. С каждым днем компьютеры контролируют и обеспечивают все больше и больше сфер жизни нашего общества. А уж если учесть, что подавляющее большинство компьютеров не просто связано в сети, а подключаются напрямую к сети интернет, то угроза и вовсе выглядит весьма реальной.

Здесь может возникнуть впечатление, что речь идет о неких потенциальных проблемах, которые могут возникнуть в будущем, да и то при сочетании большого количества редко встречающихся факторов (так и вспоминаются Стругацкие, где в «Понедельник начинается в субботу» герой путешествовал в воображаемое будущее). Однако на самом деле, по словам Евгения Касперского, опасность гораздо реальнее, чем может показаться. Глобальные проблемы и катастрофы в инфраструктурных областях уже случались по вине вирусов, причем зачастую в ситуациях, когда создатели этих вирусов не только не планировали их, но и вообще не предполагали, что они могут наступить.

Примеры атак, неожиданно приведших к отказу инфраструктуры

На выступлении Евгений рассказал о четырех известных случаях, когда вирусы приводили к глобальным последствиям.

Первый случай произошел во время эпидемии вируса Slammer. Это, пожалуй, был первый интернет-червь, сумевший в кратчайший срок заразить огромное количество компьютеров. Евгений Касперский отдал должное его высокому техническому уровню: программа занимала всего 360 байт (не килобайт!) и если ее распечатать, то уместилась бы на одном листе бумаги, но при этом была очень эффективной. Вирус очень быстро распространился по Южной Корее, в кратчайшие сроки заразив несколько миллионов систем. Зараженные компьютеры, передававшие тело вируса, стали генерировать огромный объем сетевого траффика, буквально забивая им все каналы.

Траффик вырос на 25%, заняв и все внешние магистральные каналы, в результате чего Южная Корея оказалась полностью отрезанной от глобальной сети интернет. Это произошло в феврале 2003 года.

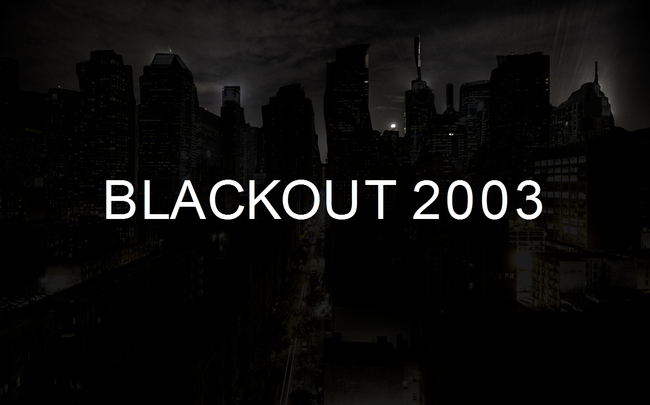

Второй случай вирусной эпидемии — вспышка MS Blaster, которая произошла в середине 2003 года. Снова лавинообразное заражение миллионов систем в кратчайшие сроки (буквально за несколько часов), снова повышенная нагрузка на интернет-каналы и… блэк-аут Восточного побережья США 2003 года.

«Когда мне тогда позвонил журналист», — вспоминал Евгений Касперский на презентации, — «и спросил, а не может ли быть лавинообразное отключение сетей на Восточном побережье США с эпидемией вируса, я ответил, что этого не может быть. Ведь речь идет о критически важных системах, они должны быть надежно защищены от проникновения из интернета. Я тогда не понимал, насколько они плохо организованы и защищены, насколько они зависят от интернета. В общем, я тогда был наивным ребенком».

Хочу сделать небольшую ремарку. Мне стало интересно, как авария объяснялась на официальном уровне. Информация нашлась на официальном сайте NERC. На этой странице собраны все документы по блэкауту лета 2003 года.

Там интересно почитать либо вот этот отчет (Технический анализ блэкаута августа 2003 года), либо более полную версию отчета, состоящую из нескольких глав. В частности, проблемы с компьютерной системой описываются в пятой главе.

В официальной версии не упоминается возможное воздействие вируса, а отказ оборудования объясняется чисто техническими причинами. Там говорится, что система обработки уведомлений и тревог подвисла при обработке события, тревоги перестали выводиться на экраны перед операторами. Однако все остальные части оставались работоспособными, и операторы просто не проверили данные внутренней телеметрии, т. к. были убеждены, что все в порядке. Второй причиной стал отказ удаленных терминалов, причем в самом отчете написано, что «технической команде не удалось установить, почему одни терминалы отказали, а другие нет». Наконец, третья причина — отказ серверов EMS. Причина точно не объяснена: согласно отчету, они отказали «либо из-за ошибки при обработке события тревоги, либо из-за переполнения буфера событиями, которые не могли быть обработаны из-за первой ошибки». Причем частичная перезагрузка серверов EMS восстановила их работоспособность, но механизм обработки ошибок и выдачи тревог продолжал висеть — для восстановления его работоспособность требовалась полная, «холодная» перезагрузка всей системы. Все отчеты о причинах аварии были подготовлены в течение весны-лета 2004 года.

По словам Евгения Касперского, во многом глобальное отключение систем электроснабжения центральной и восточной части США возникло и развивалось из-за вирусной эпидемии. Вирус был направлен на заражение Windows-систем, используя для этого определенную уязвимость в сетевых интерфейсах системы. Однако Linux-системы тоже оказались чувствительны к алгоритму, который применял вирус. Очевидно, что заразить Linux-системы он не мог, однако при его атаке сетевые интерфейсы переставали работать, так что компьютер терял возможность работать с сетью. При этом компьютеры оставались работоспособными, что создавало иллюзию нормально функционирующей системы. Так что инженерам потребовалось гораздо больше времени на то, чтобы понять, что возникли проблемы, и момент был упущен. А дальше отключения пошли по цепочке из-за перегрузки систем.

Следующий важный этап — 2007 год, когда в результате целенаправленной атаке от интернета оказалась отключенной Эстония. Для этого того, чтобы полностью вывести из строя сеть в стране с населением в 1 млн. человек, понадобились усилия ботнета из 50 000 зараженных компьютеров. И этого оказалось достаточно! А сколько нужно, чтобы полностью парализовать Интернет в более крупном государстве? 500 000 компьютеров? Вирус Konfiker в некоторые моменты одновременно имел 10 млн. зараженных систем. Первая вирусная эпидемия Mac привела к заражению полумиллиона систем. А ведь есть еще мобильные устройства, например, на Android — насколько легко заразить их? Так что ботнеты уже могут играть заметную роль и в глобальных инфраструктурных атаках.

Ну и напоследок… В августе 2008 года, в пик сезона отпусков, в испанском аэропорту сразу после взлета упал лайнер. Официальная причина падения — сочетание нескольких технических неполадок. Самолет взлетал с невыпущенными закрылками, однако у пилотов не было соответствующего аварийного оповещения. При проведении предполетного контроля техперсонал не смог обнаружить эти неисправности, т. к. их компьютер был заражен и из-за действия вируса не смог перевести машинные сигналы о неисправности на обычный язык. Технические сотрудники не поняли, что есть проблема, и допустили самолет к полету. Конечно, к катастрофе привело сочетание факторов: и технические проблемы, и человеческий фактор, и заражение системы. Конечно, в падении лайнера виноват не вирус, но если бы не он, то такой ситуации никогда бы не случилось.

Так что, уже сейчас у нас есть несколько впечатляющих примеров того, что вирусы могут наносить существенный вред для функционирования сетей и инфраструктурных объектов, причем часто даже не по злому умыслу, а случайно и совершенно непрогнозируемым образом. А учитывая, что компьютеры все больше и больше проникают в нашу жизнь, возможности и масштабы возможных вирусных атак тоже будут становиться все больше и больше.

Тренды сезона

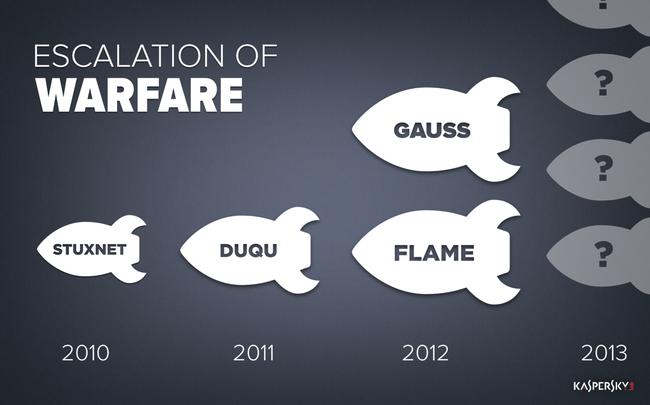

Основные интересные события сейчас происходят на активно развивающемся направлении целевых кибератак на предприятия с целью похищения либо уничтожения информации, а также на только возникающем и формирующемся направлении кибероружия, которое в основном одни государства разрабатывают против других.

Эти направления появились и стали активно развиваться относительно недавно, поэтому там пока нет устоявшихся методик и средств, и поэтому в том числе доступно очень много новых возможностей. Скажем, на уровне домашних и персональных систем необходимость защиты известна и очевидна, безопасность более-менее продумана, дырки в ПО более-менее закрыты, антивирусные программы сильны и надежны. Поэтому хотя количественно интенсивность борьбы растет, но глобально ничего страшного не происходит, ибо процедуры знакомы и отработаны.

То ли дело — новые, только зарождающиеся сферы электронных войн. Там пространство для маневра гораздо шире, нет устоявшихся правил и процедур, поэтому можно ожидать большого количества неожиданных сюрпризов.

Кибервойны и кибероружие

Кибервойна — это деятельность в рамках глобальной сети, которая способна привести к серьезному реальному ущербу для экономики и жизнедеятельности государства. Причем от других способов ведения боевых действий ее отличает несколько принципиальных особенностей.

Во-первых, плавность перехода. Любой человек может поучиться в сфере сетевой безопасности, потренироваться на вирусах и аналогичных программах, и в результате получить возможность создавать кибероружие. Между этими категориями нет качественного скачка.

Во-вторых, доступность. Принципиально для создания кибероружия не требуется громадных ресурсов, в отличие от оружия реального. Фактически, для этого достаточно нескольких квалифицированных специалистов, совсем небольшая инфраструктура и доступ к нужной информации. Чем дальше, тем больше программистов будут получать достаточную квалификацию для того, чтобы иметь возможность создавать собственное вредоносное ПО, в том числе и с функциями кибероружия. Тем более, учитывая следующий пункт:

Во-третьих, легкость копирования и модификации. Даже получив образец танка, его невозможно сразу запустить в производство: придется решать очень много технологических и технических задач, строить завод, закупать материалы, обучать персонал и т. д. В случае с вирусом или кибероружием копирование и модификация крайне просты — можно купить либо готовый код, либо просто инструкции, что и как работает — этого вполне достаточно, чтобы даже специалист не самого высокого уровня смог самостоятельно наладить и запустить вирус. Можно легко модифицировать некоторые алгоритмы (в т. ч. алгоритмы заражения), поменять командные центры и т. д. — и вот у вас собственная программа.

В-четверых, легкость запуска. Вредоносную программу можно запустить из любого места мира и нацелить ее в любое место мира. Распространяясь по глобальным информационным сетям, вирус сам найдет свою цель.

В-пятых, анонимность. Кибероружие дает организатору отличный шанс остаться инкогнито. С атаками кибероружия очень сложно бороться, но еще сложнее понять, кто и зачем их организовал. Причем любая полученная информация может оказаться как следом, ведущим к организатору, так и намеренно оставленной ложной уликой. Если, например, в обнаруженной программе есть следы китайского языка — значит ли это, что ее создали носители китайского языка (кстати, даже здесь возникают сложности — ведь это могут быть или Китай, или враждебный ему Тайвань), или создатели позаботились о том, чтобы «подставить» Китай?

В-пятых, высокая вероятность причинения непрогнозируемого сопутствующего ущерба. Кажется, что кибероружие — чистое и аккуратное средство достичь своей цели и не затронуть ничего иного. В теории это, может быть, и так, однако практика всегда вносит свои коррективы. Как минимум, создатели вируса — тоже люди, и не всегда они являются профессионалами высочайшего уровня. Они могут неправильно написать код, допустить ошибку в механизме заражения (помните, как тот же Blaster из-за ошибки вызывал ошибку и падение NT Authority с последующей перезагрузкой системы?), просто не предусмотреть какие-то последствия (как не предусмотрели, что механизм заражения для Windows будет выводить из строя сеть в Linux-системах). Что делать, если вирус, написанный для атаки одной электростанции, начнет атаковать их все? Что делать если вирус вместо тихого заражения и кражи информации будет просто выводить из строя систему управления электростанцией целиком — и сделает так везде? Кибероружие может атаковать самые неожиданные цели и не всегда поддается контролю своего создателя после запуска.

Кому нужны кибервойны и кибероружие?

Кто может являться спонсорами кибервойн? На данный момент можно выделить три основные группы:

- правительства,

- террористы,

- хактивисты.

С первыми двумя группами в принципе все понятно — и какие цели они преследуют, и какими типами ресурсов обладают. А вот хактивисты могут преследовать самые разные цели, и не всегда их мотивы можно ясно определить, оценить и отследить. Причем в будущем роль хактивистов будет только расти.

Хотя уже сейчас хакерские группы представляют собой серьезную силу. За последние пару лет они осуществили взлом и проникновение в целый ряд организаций и структур, как частных, так и государственных. Причем речь идет о крупнейших мировых корпорациях или государственных органах ведущих стран мира, которые вкладывают в защиту информации огромные средств и для которых защита имеющейся у них информации является базовым элементом всей их деятельности.

Поэтому, сделал вывод Евгений, если вас хотят взломать, то это будет сделано — это всего лишь вопрос бюджета, т. е. ресурсов, которые кто-то готовы вложить в проект.

Киберзащита от кибернападений

При том, что угроза кибервойны уже реально существует (ярчайшим примером чего является Stuxnet) и сформировалась достаточно явно для того, чтобы начать активное противодействие, какой-то очевидной стратегии по защите и противодействию кибероружию не существует.

В США отсутствие единой стратегии привело к тому, что практически каждое правительственное агентство, связанное с вопросами информационной безопасности или разведкой, создавало собственные структуры. Например, в армии США для каждого рода войск, в каждой разведывательной структуре есть свой соответствующий раздел, и каждый из них тянул одеяло на себя. Так что сейчас, например, сайты в зоне gov.mil защищает одно ведомство, а в зоне gov.us — другое. Координация между разными органами, работающими в сфере обеспечения сетевой безопасности очень слабая, а для некоторых средств и просто невозможно найти ответственных.

За последние несколько лет в США сменилось шесть или семь стратегических программ развития сетевой безопасности. Понятно, что столь частые смены стратегии развития не придают им веса. Лишь недавно в США была сформирована структура, которая должна взять на себя выполнение стратегии информационной защиты и координировать деятельность уже существующих структур.

Что касается уровня крупных корпораций, то даже предприятия, работающие в стратегически сферах и имеющих важнейшее значение для функционирования государства, предоставлены сами себе. Хотя при Буше считалось, что государство должно помогать частным предприятиям в сфере защиты информации и инфраструктуры, администрация Обамы занимает позицию, что защита промышленных объектов — сфера собственной ответственности предприятий, и защищать себя они должны сами. Например, корпорация Lockheed-Martin недавно купила компанию, являвшуюся ее консультантом в сфере сетевой безопасности и противодействия кибератакам. Видимо, учитывая объем работы, это оказалось дешевле.

Что касается текущей ситуации в России, то не очень понятно, что делается на уровне секретных государственных органов, однако государство точно так же абсолютно не интересуется безопасностью стратегических предприятий. Причем часто доходит до того, что, например, каждая электростанция самостоятельно решает, какие продукты в области защиты информации и борьбы с вирусами устанавливать — т. е. координации нет даже на уровне единой корпорации. Впрочем, в других областях все не лучше.

Сотрудничество. Сотрудничество! Сотрудничество?

В такой ситуации вполне логично было бы объединить усилия для совместной борьбы с возникающими угрозами. И в своем выступлении Евгений призвал к самому широкому сотрудничеству: от ИТ-компаний и промышленных предприятий, производителей антивирусного ПО и компаний в сфере информационной безопасности, и до государств и международных организаций. По его словам, только открытость, сотрудничество и обмен информацией позволят эффективно бороться с быстро растущими угрозами в киберпространстве.

В то же время, хотя сам по себе призыв звучит очень возвышенно и правильно, в реальной жизни он вряд ли будет реализован. Во-первых, сложно ожидать от государств, только открывающих для себя прелести кибероружия, что они добровольно откажутся от него и начнут сообща (!) бороться против его распространения. Во-вторых, современные правительства слишком близоруки, чтобы оценить глобальные последствия, а вот сиюминутные выгоды от применения кибероружия им, напротив, вполне очевидны. Не говоря уже обо всех выгодах возможности «тайно нагадить». Наконец, не стоит забывать, что наличие в арсенале государства кибероружия непременно даст ему фору в действиях на мировой арене, а этого никто не может допустить.

Не лучше ситуация обстоит и на корпоративном уровне. Даже если оставить в стороне ценность информации, репутация на сегодня сама по себе является очень весомым активом. Так что ни одна крупная компания без очень сильного давления и неопровержимых улик, полученных из третьих источников, никогда не признается, что, например, стала жертвой взлома. Репутационный ущерб от такого признания огромен, ибо надолго лишает компанию доверия пользователей и партнеров. Для примера можно взять корпорацию Sony, сервисы и базы данных которой за год взламывали, кажется, пять раз, причем с весьма трагическими для компании последствиями — утечкой личных данных и финансовой информации и пр.

Как правило, крупные компании сотрудничают в вопросах защиты информации со специализированными небольшими фирмами, имеющими очень высококлассных специалистов. Они обеспечивают последнюю линию обороны, включая мониторинг и аудит систем безопасности. Их собственное ПО направлено скорее не на защиту (для этого они могут использовать и сторонние продукты), а на анализ инцидентов. Основная специфика деятельности на этом уровне состоит в том, что при возникновении проблем компании всегда пытаются решить проблему самостоятельно, не обращаясь к сторонним организациями (тем же антивирусным компаниям). По словам Александра Гостева, главного антивирусного эксперта Лаборатории Касперского, уровень паранойи и стремления защитить репутацию настолько велик, что эти компании вообще не обмениваются информацией. Они скрывают и сам факт атаки, и использованные механизмы, и даже само вредоносное ПО, с помощью которого атака была осуществлена. Очевидно, что в этих условиях скорость и эффективность реагирования будет намного меньше.

На сессии вопросов и ответов у Евгения Касперского спросили, кто именно на рынке активно занимается исследованиями в области защиты от вирусов. По его словам, активных игроков на рынке всего два: это «Лаборатория Касперского» и Symantec. Именно они первыми обнаружили и проанализировали червя Stuxnet, а также Duqu. Остальные три аналогичных программы были впервые зафиксированы именно «Лабораторией Касперского». Лаборатория и Symantec активно взаимодействуют и обмениваются информацией и по другим вопросам. Однако на этом список участников практически исчерпывается. Логику поведения компаний, работающих с крупными клиентами, мы уже описали, а остальные, по словам Евгения, «просто сдались». Организационное сотрудничество также идет по линии Международного союза электросвязи. Однако больше никто особо не проявляет желания участвовать в открытом исследовании вредоносного ПО и в обмене информацией по этим вопросам.

Заключение:

Положение дел в киберпространстве, по мнению Евгения Касперского, становится все более напряженным. Отчеты о новом кибероружии идут уже часто, и в будущем их количество будет непременно расти. И, соответственно, постоянно будет возрастать возможность, что одно из средств кибернападения не удастся удержать под контролем, и тогда последствия предсказать будет очень сложно: от небольших нарушений в работе инфраструктуры до глобальных катастроф. «Но в целом, я думаю, мы выживем», — весело подытожил он. Впрочем, альтернативой, по словам Евгения, может стать возвращение «романтического времени», когда письма писали от руки, ездили на лошадях, а ужинали при свечах или факелах.

Отвлекшись от рынка промышленных систем, которому было посвящено практически все время выступления, Евгений пару слов сказал и о других рынках.

Если спуститься промышленного на бизнес-уровень, то здесь, несомненно, еще долгое время будет царствовать Windows со всеми ее плюсами и минусами. Большинство предприятий останется на этой платформе до «тех пор, пока она, наконец, не умрет». Это связано с привязкой к Office и огромному количеству накопленных корпоративных программ для этой платформы.

А вот большинство домашних пользователей «наконец-то перейдут на домашние платформы». Следом потянутся и злоумышленники — через пять лет, скорее всего, большинство «домашних» преступников будут «работать» для платформы Andriod. Кстати, Евгений считает, что через пять лет платформа Android будет занимать 80% рынка мобильных систем. Если Apple продолжит, как он выразился, «преследовать свою сверхконсервативную политику и сдерживать активность разработчиков», то все больше и больше разработчиков и пользователей будут переходить на более открытые платформы, где проще и удобнее работать.

Поэтому продолжится дальнейшее разделение преступников на «домашних» (Android) и «бизнес» (Windows), причем их цели, методы работы и инструментарий будут все больше расходиться. Бизнес-сегмент разделится на коммерческие преступления (с целью кражи информации, денег, нарушения работы бизнеса и пр.) и на общественно-политические (хактивисты), которых будет становиться все больше.

Завершить статью хотелось бы диалогом из сессии вопросов и ответов:

«А зачем вы боретесь с киберпреступностью — ради денег или ради высоких целей?», — спросил один из журналистов. На что Касперский ответил: «У меня сейчас достаточно денег, так что социальная ответственность важна для меня. Но, в общем, если вы смогли помочь человечеству и заработали на этом — и то, и то хорошо!».

P. S.

Некоторый комментарий. Кроме ощущения, что Евгений в своих выступлениях несколько сгущает краски относительно тех опасностей, которые могут поджидать нас в киберпространстве, я также обратил внимание на интересную разницу в стратегических подходах. С одной стороны, Евгений очень вдохновенно высказывался в пользу открытых систем, ставил в пример Android как платформу будущего (по его мнению, через пять лет у нее будет 80% рынка) и ругал Apple iOS за чрезмерную закрытость и ограничение прав пользователей. Но при этом стратегия «Лаборатории Касперского» скорее напоминает как раз Apple и iOS, т. е. новые продукты все сильнее интегрируются в систему, все сильнее контролируют и ограничивают действия пользователя. Судя по презентации, проходившей на стенде во время выставки Gitex, в новых корпоративных продуктах предлагается переходить на систему «белых списков» с запретом запуска и работы всего, кроме специально разрешенных приложений. «Все, что не разрешено прямо — то запрещено, но и из того, что разрешено — тоже лучше по максимуму запретить».