Сегодня мы рассмотрим новинку на рынке SOHO маршрутизаторов — 3Com OfficeConnect Cable/DSL Secure Gateway (модель 3CR856-95).

У большинства маршрутизаторов есть свои плюсы и минусы, причем главными минусами являются не совсем корректные реализации файрвола. Посмотрим, как с этим обстоят дела у интернет шлюза от 3Com, ведь в пресс-релизе маршрутизатора, компания придает реализации защиты особое значение — устройство может распознавать атаки и попытки проникновения благодаря встроенным его в файрвол специальным шаблонам. Кроме того, в маршрутизатор встроены богатые возможности по созданию VPN соединений.

В комплект поставки 3Com OfficeConnect Cable/DSL Secure Gateway входят:

- Краткий гид по быстрой установке и настройке устройства (на английском).

- Полная документация по устройству, его WEB-интерфейсу и утилите, поставляемым в комплекте.

- Компакт диск с электронными копиями документации (на английском) и утилитой, помогающей обнаружить устройства 3Com в локальной сети.

- Блок питания.

- Пластиковое устройство для установки нескольких коммутаторов в стойку.

На последнем пункте остановлюсь подробнее: при помощи прилагаемой пластиковой скобы несколько устройств можно установить друг над другом в «в стойку». Скоба защелкивается в специальных отверстиях с обоих боков маршрутизатора и надежно скрепляет несколько устройств между собой.

3Com Internet Cable/DSL Secure Gateway собран в пластиковом корпусе традиционного для 3Com белого цвета со скругленными углами. Нижняя пластина корпуса, на котором и крепится плата—металлическая. На передней панели маршрутизатора расположены 5 двухцветных индикаторов портов (4 — LAN порты и 1 — WAN), мерцанием сигнализирующих о передачи данных, а оранжевым и зеленым цветом — скорости соединения (10/100 Мбит соответственно). Индикация режима дуплекса отсутствует. Еще один светодиод «Power» зеленым цветом сообщает о наличии питания, а индикатор «Alert», выполненный в виде восклицательного знака, в зависимости от ситуации может означать несколько разных ситуаций.

- Начальная загрузка и самотестирование устройства;

- Готовность к аппаратному сбросу;

- Неисправность микропрошивки или аппаратный сбой;

- Попытка атаки/проникновения извне.

В задней части маршрутизатора расположен разъем питания и пять 10/100 Мбит Ethernet портов, каждый из которых обладает свойством автоопределения типа кабеля (normal/crossover). Вентиляционные отверстия расположены как на задней, так и на боковых стенках устройства.

Снизу расположены четыре резиновые ножки, а так же конструкция для возможности повесить устройство на вертикальную поверхность. Как уже упоминалось, нижняя пластина из металла, поэтому случайно сорвать закрепленный на стене маршрутизатор вряд ли получится.

Спецификации устройства

- Процессор — Broadcom BCM6350, частота — 225 МГц;

- 16 МБ SDRAM ОЗУ,

16 МБ Flash с возможностью локального обновления прошивки через WEB-интерфейс или с помощью утилиты; - LAN интерфейсы (внутренние):

встроенный FastEthernet коммутатор на четыре 10/100 Мбит порта с автоматическим определением прямого и кросс подключений, - один 10/100Мбит WAN порт (внешний) с автоопределением прямого и кросс подключений;

- технология доступа в Интернет — NAT с возможностью перенаправления портов внутрь LAN и одного DMZ хоста,

- автоматический пропуск VPN клиентских протоколов IPSec (1 pass-through канал), PPTP (8 pass-through каналов) сквозь NAT;

- возможность создания (терминирования) до 30 IPSec туннелей (но во избежании потерь производительности рекомендуется создавать не более 10 туннелей);

- (!) возможность работы в качестве сервера IPSec-туннеля;

- максимальная производительность между LAN-WAN сегментами без использования шифрования — 21Мбит/сек;

- производительность при использовании PPTP туннелей — 6Mbps;

при использовании IPSec туннелей, DES шифрование — 10Mbps (с аппаратным ускорением);

при использовании IPSec туннелей, 3DES шифрование — 8Mbps (с аппаратным ускорением); - операционная система — Linux;

- встроенный DHCP сервер с возможностью привязки IP адресов к MAC;

- встроенный файрвол без возможности привязки правил ко времени суток.

- управление через WEB-интерфейс;

- обслуживание до 253 компьютеров из локальной сети;

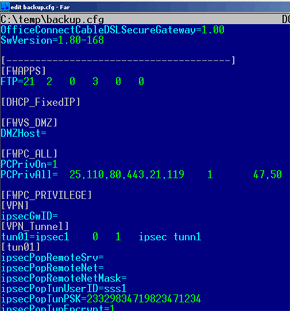

- возможность бекапа (сохранения) и загрузки конфигурации, конфигурация хранится в текстовых файлах;

- возможность обновлять прошивку устройства;

- размеры — 225 мм × 29 мм × 136 мм;

- вес — 535 г;

- потребляемая мощность — 6.5 Вт.

Из спецификаций видно, что к устройству невозможно подключить аналоговый модем и тем самым организовать резервный канал связи в случае падения основного. Понятно, что аналоговые модемы постепенно вымирают, но в России они по-прежнему остаются актуальными и отсутствие подобной возможности в маршрутизаторе не может не огорчать.

Вид изнутри

Я не смог отыскать спецификации (по крайней мере, подробные) на большинство микросхем, видных на плате.  Broadcom BCM5325 является 10/100Мбит пятипортовым Ethernet-коммутатором со встроенным контроллером доступа к среде и автоопределением полярности на каждом порту. Не ясно, почему в маршрутизаторе распаяны лишь четыре LAN-порта из пяти возможных.

Broadcom BCM5325 является 10/100Мбит пятипортовым Ethernet-коммутатором со встроенным контроллером доступа к среде и автоопределением полярности на каждом порту. Не ясно, почему в маршрутизаторе распаяны лишь четыре LAN-порта из пяти возможных.

По микропроцессору Broadcom BCM6350 информации вообще найдено не было, кроме того, что он является «xDSL communication processor» и работает на частоте 225 МГц. Судя по всему, в него встроен 10/100 Мбит Ethernet контроллер с автоопределением полярности.

По микропроцессору Broadcom BCM6350 информации вообще найдено не было, кроме того, что он является «xDSL communication processor» и работает на частоте 225 МГц. Судя по всему, в него встроен 10/100 Мбит Ethernet контроллер с автоопределением полярности.

Так же на плате распаяны две 8 мегабайтные микросхемы 32-бит Flash памяти (AM29DL) и две микросхемы оперативной памяти, судя по сообщениям веб-интерфейса, тоже емкостью 8 мегабайт каждая.

Настройка и возможности устройства

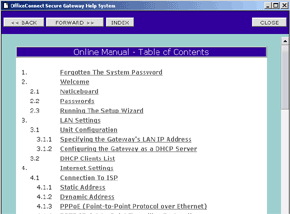

Все настройки устройства производятся с WEB интерфейса. Последний достаточно легок в освоении и даже можно сказать «интуитивно понятен». Об этом было написано и в пресс-релизе по этому маршрутизатору, что сначала вызвало добрую улыбку — кто же по-другому напишет — но после знакомства с этим WEB интерфейсом, я полностью согласен — реализация интерфейса очень удачна.

К тому же он обладает встроенной помощью практически по всем пунктам настроек.

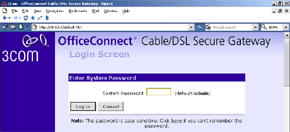

Для доступа к системе конфигурирования, достаточно набрать в браузере адрес устройства и ввести пароль. По истечении некоторого времени (несколько минут), во время которого к интерфейсу не происходит обращений, доступ устаревает, и пароль придется вводить заново. Это правильно, хотя иногда и утомляет.

Настроить устройство можно с помощью встроенного визарда-настроек (только основные параметры) или вручную. Я рассмотрю последний вариант.

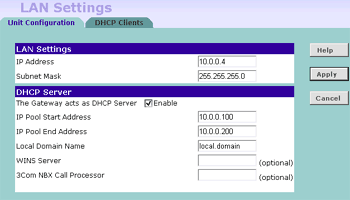

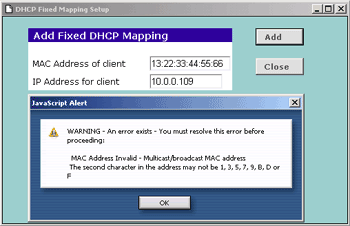

В секции настроек локальной сети можно задать IP адреса интерфейса, включить и сконфигурировать DHCP сервер, а так же осуществить привязку IP адресов клиентов к их MAC адресам. Кстати говоря, излишняя интеллектуальность интерфейса иногда мешает — на скриншоте видно, что нельзя задать не валидные, с точки зрения стандарта, MAC адреса.

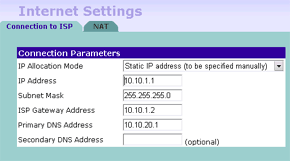

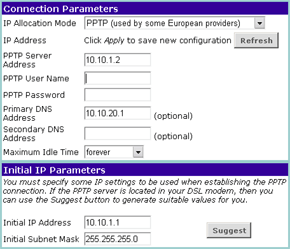

В секции «Internet Settings» возможно настроить адреса, DNS-сервера, пароли для WAN интерфейса, а так же выбрать его тип — фиксированный IP адрес, динамический (DHCP), PPPoE или PPTP. При использовании динамического IP адреса, возможно вручную прописать нужный MAC адрес на WAN интерфейсе (или использовать MAC по умолчанию).

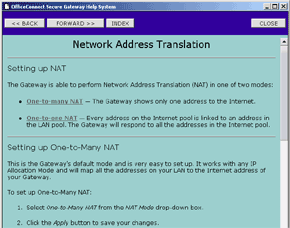

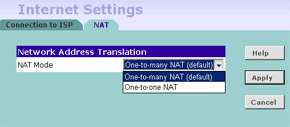

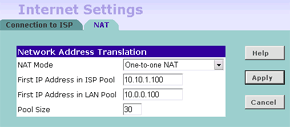

В секции настроек режимов NAT возможно задание стандартного NAT — все LAN адреса транслируются в один внешний WAN адрес. Или режим трансляции «один-к-одному», в нем диапазон внутренних (локальных) адресов транслируется в такой же диапазон адресов внешних, если они Вам выданы провайдером.

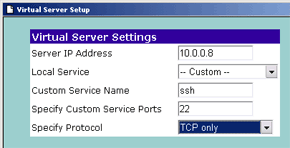

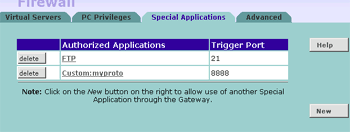

В секции настроек брандмауэра возможны стандартные режимы задания виртуальных серверов, т.е. перенаправления запросов с заданных внешних портов внутрь локальной сети. А так же задание DMZ хоста — запросы на все остальные порты, явно не указанные ранее, будут либо блокироваться, либо отправляться на DMZ (незащищенный) хост.

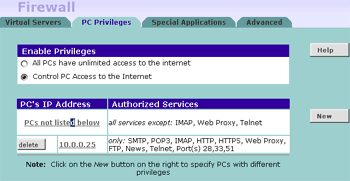

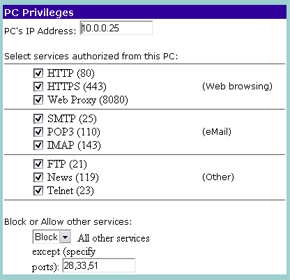

Секция «PC Privileges» отвечает за контроль используемых портов назначения клиентами. Он довольно гибок, но имеет мало возможностей — можно определять «для всех», «для всех оставшихся» или для отдельных машин. Из минусов отмечу, что правило можно построить лишь на основе IP адреса отправителя и порта назначения. Возможности определения правил для IP адресов назначения отсутствует, так же как и задание действий правил по времени.

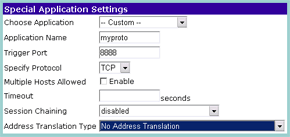

Зато в маршрутизаторе присутствует возможность настройки работоспособности специальных приложений, протоколы которых требуют создание дополнительного входящего соединения извне (из Интернет) для своей работы. К примеру, такими приложениями являются сервер FTP, работающий в активном режиме, Netmeeting и т.д.

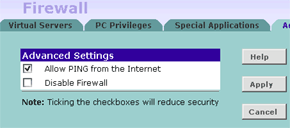

Так же можно включить (по умолчанию отключенную) возможность ICMP ping-а устройства из Интернет, а так же отключить файрвол.

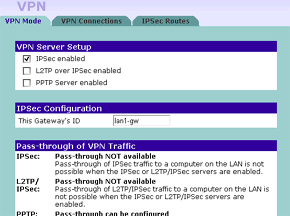

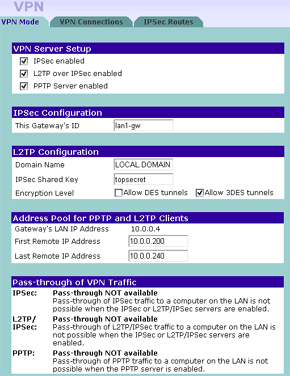

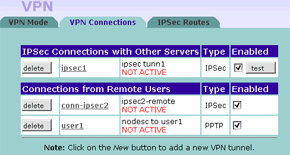

Переходим к самой интересной фиче данного маршрутизатора — настройка VPN. В отличие от других маршрутизаторов, 3Com OfficeConnect Cable/DSL Secure Gateway может не только пропускать (pass-through) через себя VPN-туннели протоколов IPSec, L2TP и PPTP, но и является оконечной их точкой, в том числе для протокола IPSec(!), другими словами, выступать в роли IPSec сервера (о самом протоколе IPSec было подробно рассказано ранее на нашем сайте).

К сожалению, устройство не позволяет одновременно выступать в роли сервера конкретного протокола, а так же пропускать его сквозь себя. Можно выбрать лишь одно из двух. Эту ситуацию можно обойти, если в качестве pass-through один из предложенных протоколов, а для VPN сервера — использовать другой.

Невелико и количество пропускаемых сквозь маршрутизатор pass-through сессий. Для PPTP число сессий ограничено восьмью, а для IPSec — единицей. Зато устройство может терминировать (служить сервером) до 30 IPSec туннелей. Правда компания не рекомендует использовать более 10 туннелей, так как, несмотря на то, что работа с IPSec аппаратно ускоренная, производительности устройства начинает не хватать при их большем количестве.

Но в любом случае, возможность работы в качестве VPN сервера перевешивают все — такими возможностями обладают лишь небольшое количество маршрутизаторов класса SOHO, представленных на российском рынке.

Предвосхищая вопрос «а зачем вообще нужен этот VPN сервер», отвечу. Это позволяет

- не беспокоится о создании отдельного VPN сервера (если конечно ограничение на количество сессий достаточно для организации);

- создавать полностью закрытые каналы связи (туннели) между двумя точками VPN сети, другими словами трафик в туннеле будет зашифрован и его невозможно будет прочитать и вытащить оттуда адреса, явки, пароли и другую ценную информацию; подобные туннели нужны при использовании небезопасных каналов связи, того же Интернет;

- подключаться к локальной сети пользователям извне, например человеку, находящемуся в командировке в другой стране или из дома, не беспокоясь о риске перехвата трафика;

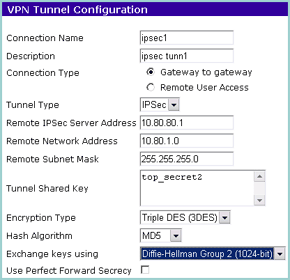

- при помощи IPSec туннеля можно соединить два офиса между собой, пользователи из этих офисов будут видеть ресурсы обоих сетей, но никто извне ничего из этого туннеля извлечь не сможет.

Конечно, любые ключи и пароли можно расшифровать и подобрать, но в данном случае используются достаточно криптостойкие алгоритмы (в случае использования 3DES), расшифровать которые будет сильно затруднительно, если вообще возможно. Есть, конечно, другие способы (не слишком легкие) вскрытия реализаций этих алгоритмов, но на них я останавливаться не буду. Надо помнить другое. Не стоит надеяться, что если мы соединили два офиса между собой шифрованным туннелем, то о других мерах безопасности можно забыть совсем. Простой пример: допустим, есть два офиса (А и B), один из которых защищен хорошим файрволом и оба офиса соединены IPSec туннелем между собой. Администратор офиса A полностью уверен в безопасности — действительно, файрвол и другие системы полностью блокируют попытки проникновения извне, а шифрованный туннель, соединяющий сеть с другим офисом, невозможно прослушать. Но хакеру, задавшемуся целью проникнуть в офис A, достаточно взломать (допустим) более слабую защиту офиса B и уже из него (как бы изнутри), используя супер-защищенный туннель безнаказанно проникнуть в сети офиса A. Именно поэтому, любые инструменты нужно использовать осторожно и пытаться предусмотреть всевозможные уязвимости.

Вернемся к настройкам маршрутизатора.

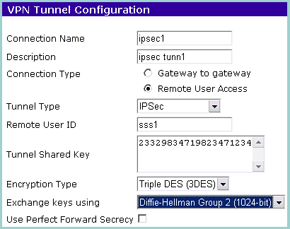

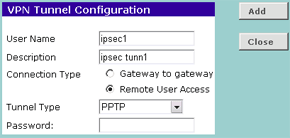

При задании записей удаленных пользователей, можно задать пароли при использовании PPTP и L2TP или Shared Key, а так же тип шифрования (DES или 3DES) в случае использовании IPSec.

При конфигурировании туннеля, возможно использование лишь IPSec протокола. В этом случае нужно указать все то, что требуется для поднятия и функционирования туннеля. А на закладке «VPN Connections» можно видеть уже созданные туннели и RAS connections, а так же включать/отключать их.

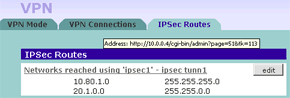

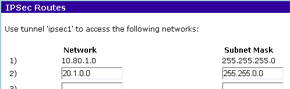

Так же можно задать дополнительные таблицы роутинга для сетей за IPSec туннелем.

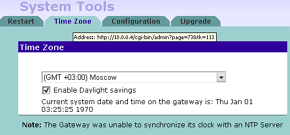

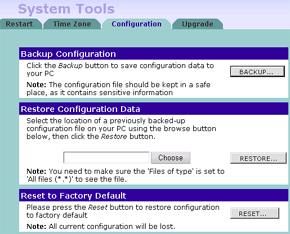

Разделе «System Tools» позволяет перезагрузить роутер, а так же указать сдвиг локального времени относительно GMT. Да, внутри устройства присутствуют часы, которые используются видимо только для формирования записей в системные логи. Синхронизация времени происходит с жестко заданными NTP-серверами через Интернет. Остается неясным, почему отсутствует возможность задать собственный NTP сервер или хотя бы вручную установить время на системных часах.

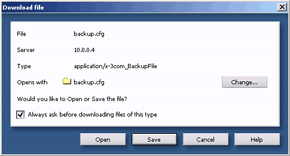

В этом же разделе можно создать бекап конфигурации и восстановить конфигурацию из сохраненного образа. Тут же видна кнопка сброса настроек на заводские. Интересно, что сброс настроек в default режим можно сделать либо здесь, либо при помощи не совсем очевидной операции, детально описанной в системе помощи (выключить устройство, соединить одним кабелем LAN и WAN порты и после включения дождаться, пока индикатор «начнет медленно мигать», в этот момент нужно опять обесточить устройство). Неясно, что помешало сделать кнопку «Reset to Factory Default», на корпусе устройства, как сделано в большинстве устройств подобного класса.

Кстати говоря, конфигурация сохраняется в виде текстового файла, — его можно отредактировать и вручную.

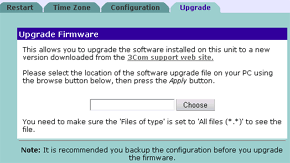

Апгрейд прошивки так же производится только через WEB-интерфейс, для этого достаточно выбрать файл с прошивкой на локальном компьютере.

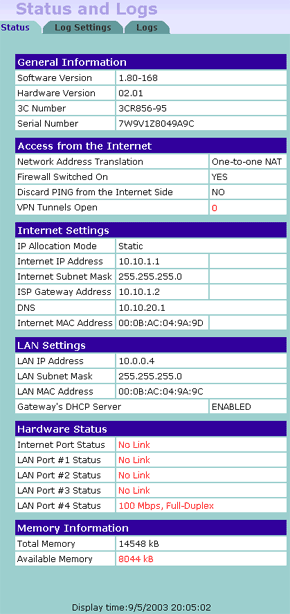

В последнем разделе доступно к просмотру текущее состояние маршрутизатора (довольно подробное).

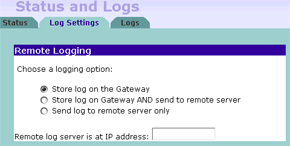

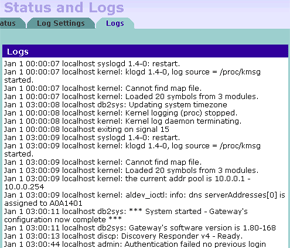

В этом же разделе присутствует замечательная возможность просмотра логов, а так же выбора способа их хранения—внутри устройства и/или на внешнем сервере.

Тестирование производительности.

Методика тестирования была описана в этой статье.

Результаты Iperf.

Программа генерирует однонаправленный TCP-трафик, поэтому смоделированы все три возможные ситуации.

| Тип передачи | Направление передачи | Скорость, Мбит/сек |

| Однонаправленный трафик. | Из внешней сети во внутреннюю | 22,1 |

| Однонаправленный трафик. | Из внутренней сети во внешнюю | 21,6 |

| Двунаправленный трафик. | В обе стороны | 13,7(wan2lan) и 10,8(lan2wan) |

Это очень высокие показатели, особенно по сравнению с маршрутизаторами, рассмотренными в предыдущих статьях. Скорость хоть и падает в два раза при полнодуплексном режиме передачи, но все равно остается очень высокой — более 10 Мбит. Этого с лихвой хватит для большинства организаций.

Результаты netPIPE.

Программа генерирует трафик методом «Ping Pong». Поэтому скорость передачи данных будет одинакова вне зависимости от того, с какой стороны находится клиент netPIPE, а с какой — сервер, причем выводится суммарная скорость в дуплексном режиме.

Максимальная пиковая скорость передачи — 21,01 Мбит/сек

Картина не изменилась — показатели скорости по-прежнему высоки.

Обращаю внимание, что тестирование скорости при включении шифрования трафика не производилось. Скорее всего, скорость передачи данных в этом режиме будет меньше, так как на реализацию шифрования съедается много ресурсов центрального процессора маршрутизатора.

Тестирование безопасности.

Для этого теста был использован распространяемый сканер сетевой безопасности Nessus версии 2.0.7. У маршрутизатора восстанавливались настройки по умолчанию. Сканировался внешний WAN-порт всеми доступными плагинами из списка.

Ни одной уязвимости не было найдено. Оказывается, маршрутизатор поступает очень хитро — через непродолжительное время после начала сканирования он блокирует доступ (режет пакеты) сканирующего хоста к себе (и в локальную сеть), при этом на две секунды загорается индикатор «Alert». Довольно универсальный и удачный прием защиты. Удалить из памяти устройства блокировку сканирующего хоста можно перезагрузкой маршрутизатора. Возможно, IP адрес и сам удаляется из памяти через некоторое время, но про это в документации ничего не сказано. Кстати, блокировка хоста происходит даже при простом сканировании портов маршрутизатора (например, при помощи Nmap).

Из минусов, замеченных во время сканирования маршрутизатора на безопасность, отмечу полное замалчивание о блокировании IP адресов сканирующих хостов вообще и о наличии атаки в частности в логах устройства.

В итоге, уязвимостей найти не удалось (конечно, это не означает, что их нет совсем), по причине невозможности их отыскания имеющимися средствами. Замечу, что это первый маршрутизатор, который не вызвал нареканий по безопасности при тестировании в нашей лаборатории. По этому пункту 3Com OfficeConnect Cable/DSL Secure Gateway получает 9 балов из 10 (бал сняли за не информативность лог файлов).

Ради интереса, я отключил файрвол (через WEB интерфейс) и заново просканировал маршрутизатор Nessus-ом. В этот раз меня не заблокировали, но уязвимостей все равно найдено не было (отчет сканирования).

Выводы

3Com создала высокопроизводительной маршрутизатор с хорошей защитой и богатыми возможностями VPN соединений. Этот продукт — отличный выбор для обладателей очень быстрого канала в Интернет, а так же для тех, кому требуется создание защищенных соединений с внешними пользователями или для объединения разделенных офисных сетей. К сожалению, среди богатых возможностей, в устройство затесались и недостатки, которые могут придтись не по нраву некоторым пользователям.

Плюсы

- Высокая производительность;

- Многофункциональный NAT;

- Возможность работы в качестве оконечной точки VPN соединений;

- Возможность терминирования IPSec туннелей (работа в качестве IPSec сервера);

- Аппаратное ускорение IPSec шифрования;

- Грамотно реализованная защита файрволом от попыток проникновения извне;

- Возможность настройки работы специфических протоколов, требующих входящее соединение извне (например, Netmeeting);

- Невозможно подключить аналоговый модем и тем самым организовать резервный канал связи;

- Отсутствие гибкой настройки фильтрации пакетов в файрволе (возможна привязка только к src-ip и dst-port);

- Нет возможности привязки правил файрвола по времени;

- Нет возможности задать статические таблицы роутинга (исключая туннельный режим), а так же отсутствует поддержка семейства протоколов динамического роутинга RIP;

- Отсутствие поддержки SNMP для удаленного мониторинга устройства;

Будем надеяться, что с выходом новых версий прошивки, большая часть вышеперечисленных минусов исчезнет, благо внутри стоит *nix-подобная ОС, которая должна уметь все вышеперечисленное (исключая конечно пункт про аналоговый модем — ведь интерфейс для него отсутствует физически).