Требования со стороны бизнеса к надежности и безопасности подключения к интернету постоянно меняются. В последние несколько лет по объективным причинам существенно выросла и потребность в удаленном подключении пользователей к офисной локальной сети и ее ресурсам. Так что такие решения, как многофункциональные межсетевые экраны, становится все более популярны. Компания Zyxel имеет в своем арсенале две линейки продуктов, ориентированных на решение данных задач. Мы уже встречались ранее с подобными решениями этого производителя, а в этом материале протестируем модель Zyxel USG Flex 200. Она занимает среднее положение в линейке, в которой есть полтора десятка моделей, и ориентирована на малый и средний бизнес, включая небольшие офисы и периферийные объекты.

Выбор конкретной модели в данном случае является не самой простой задачей. Во-первых, устройства отличаются производительностью использованной в них платформы; во-вторых, непосредственно скорость обработки сетевого трафика существенно зависит и от настроек межсетевого экрана; в-третьих, в моделях есть ограничения на некоторые из параметров. Кроме того, у младших моделей может быть встроена точка доступа Wi-Fi.

Из ключевых особенностей Zyxel USG Flex 200 производитель отмечает пропускную способность межсетевого экрана на уровне 1800 Мбит/с, 550 Мбит/с при активной системе предотвращения вторжений и антивируса, 2 порта WAN, 4 порта LAN, 1 порт SFP с выбором режима WAN/LAN (все порты гигабитные), возможность интеграции в систему облачного управления Nebula. Кроме того, здесь есть консольный последовательный порт, а корпус имеет возможность установки в серверную стойку и пассивную систему охлаждения.

Комплект поставки

Поставляется устройство в стандартной картонной коробке с простым универсальным оформлением. Из важного отметим наклейку с серийным номером. Комплект поставки — межсетевой экран, внешний блок питания, уголки для крепления в стойку, резиновые ножки, печатная документация.

Заметим, что консольного кабеля здесь нет, но порт — стандартный DB9, так что при необходимости можно использовать любой стандартный кабель для последовательного порта (в том числе и с переходником на USB, поскольку «настоящий» COM-порт сегодня встретить сложно).

Блок питания формата для установки в розетку. Размеры небольшие, кабель длиной около полутора метров заканчивается стандартным круглым штекером. Параметры тоже обычные — 12 В 2,5 А.

На сайте производителя можно скачать электронные версии документации (включая руководство по CLI), обновления для встроенного программного обеспечения (решение поддерживает и автоматическое обновление через интернет) и другие документы.

Штатная гарантия на все модели межсетевых экранов — пять лет. Установленный компанией срок службы составляет шесть лет. После EOL обычно компания обеспечивает обновление встроенного ПО в течение двух лет, а поддержка может осуществляться в течение трех лет.

Внешний вид

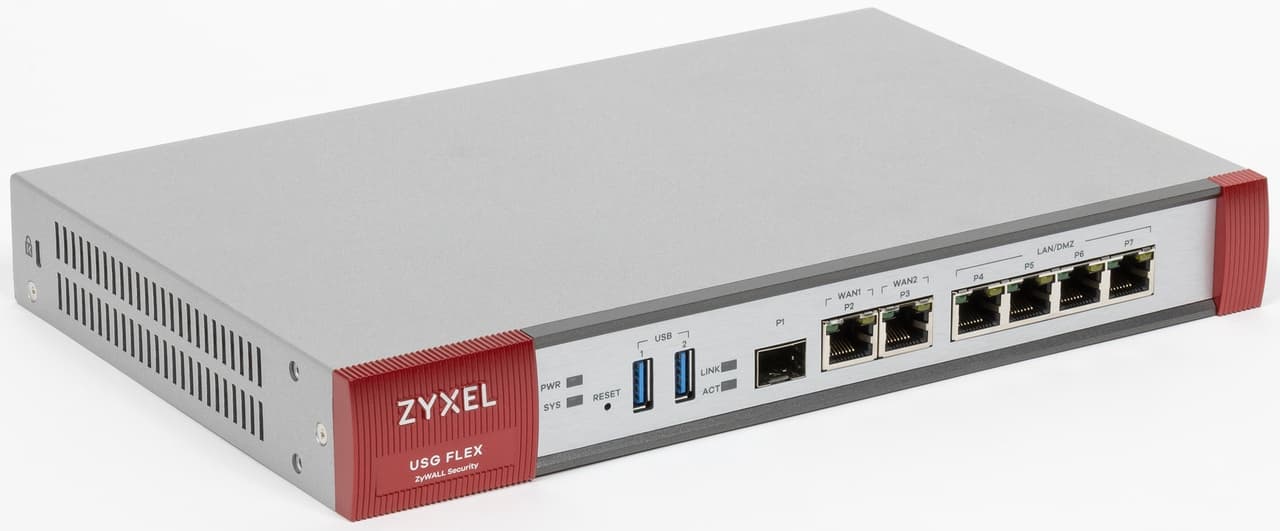

Шлюз имеет крепкий металлический корпус. Пластик используется только на передней панели. Габаритные размеры составляют 271×180×35 мм без учета подключения кабелей.

Предусмотрено три варианта установки — на резиновые ножки на горизонтальную поверхность, в серверную стойку с применением комплектных уголков, а также на вертикальную поверхность через два отверстия специальной формы на дне корпуса. При использовании вне закрытых помещений пригодится замок кенсингтона.

На боковых торцах разместили решетки вентиляции. Охлаждение здесь пассивное, так что можно использовать модель и в обычном офисном помещении. Учитывая использование специализированных SoC, проблем с перегревом при соблюдении правил эксплуатации быть не должно.

На лицевой стороне находятся два индикатора состояния, скрытая кнопка сброса, два порта USB 3.0 Type A, слот SFP, шесть портов RJ45. Все сетевые порты оборудованы индикаторами состояния и активности. Для красоты по краям лицевой панели установлены красные декоративные элементы из пластика.

На задней панели находятся консольный порт DB9, вход блока питания и аппаратный выключатель питания.

Как мы видим — вполне традиционная для данного сегмента конструкция. В плюсы стоит записать различные варианты установки и пассивное охлаждение.

Технические характеристики

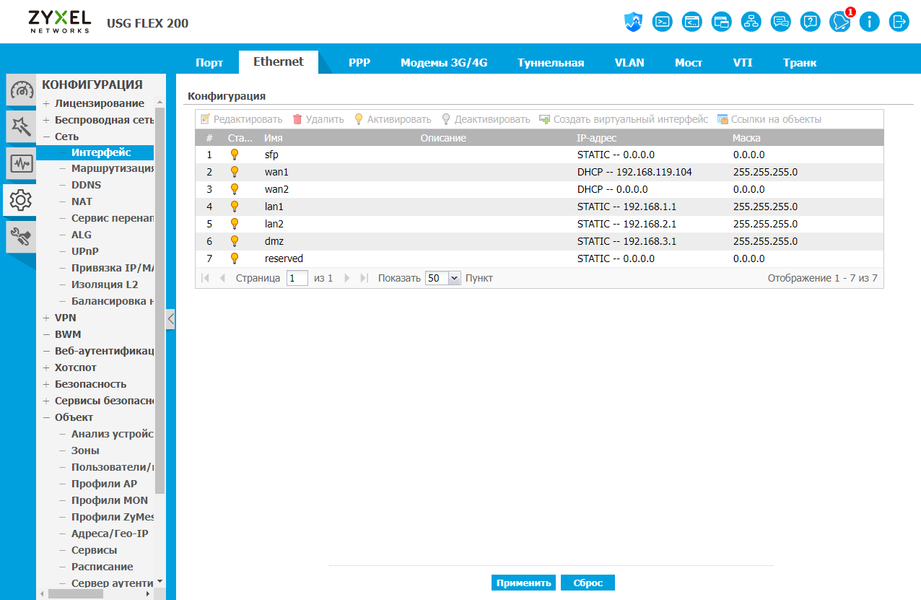

Рассматриваемое решение основано на закрытой платформе, так что подробности аппаратной конфигурации не играют большой роли для потребителя. Поэтому опишем здесь только «внешние» характеристики и заявленные производителем скорости работы в разных режимах. Всего в Zyxel USG Flex 200 есть семь гигабитных портов — шесть для медного кабеля (RJ45) и один слот для модулей SFP. Из первых два предназначены для подключения к провайдерам (WAN), а четыре — для устройств локальной сети (LAN). Что касается слота SFP, то его роль можно выбрать в настройках. Таким образом, можно реализовать конфигурации 2×WAN+5×LAN или 3×WAN+4×LAN. Дополнительно на лицевой стороне корпуса расположены два порта USB 3.0, которые могут использоваться для подключения накопителей (в частности, для записи журнала событий) или для модемов сотовых сетей с целью реализации дополнительных подключений к интернету. На задней панели расположен последовательный порт DB9 для доступа к консоли маршрутизатора.

Максимальное энергопотребление составляет 13,3 Вт. Условия эксплуатации — температура от 0 до +40 °C, относительная влажность от 10% до 90%.

По производительности сервисов защиты заявлены следующие показатели: SPI — 1800 Мбит/с, IDP — 1100 Мбит/с, AV —570 Мбит/с, AV+IDP (UTM) — 550 Мбит/с. Конечно, все эти значения приводятся согласно определенным методикам и фактически у потребителя могут быть и другие значения в зависимости от настроек и нагрузки. Для задач удаленного доступа: скорость VPN — 450 Мбит/с по RFC 2544 и 160 Мбит/с по IMIX, число туннелей IPSec — 100, число туннелей SSL — 60. Кроме того, данная модель может обрабатывать до 600 000 TCP-сессий, поддерживает до 16 интерфейсов VLAN, может контролировать до сорока точек доступа Wi-Fi.

По своим возможностям все модели серии USG Flex похожи. Из сервисов комплексной защиты сети UTM (Unified threat management) поддерживаются:

- межсетевой экран

- система предотвращения вторжений

- контроль приложений

- контентная фильтрация

- антивирус

- антиспам

- SSL-инспекция

- сервер VPN

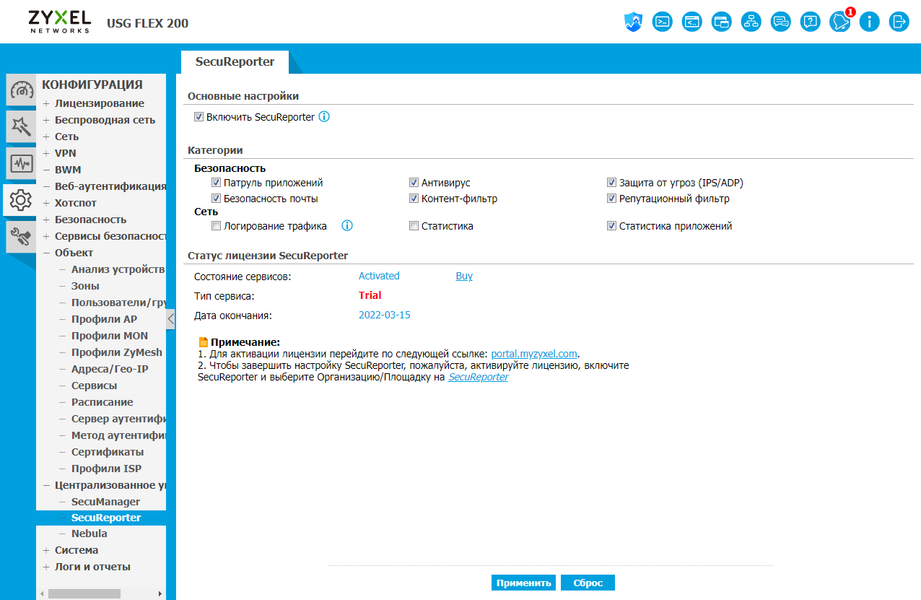

Дополнительно решение имеет сервис отчетов и аналитики SecuReporter, возможность двухфакторной аутентификации пользователей, контроллер точек доступа с сервисом Secure Wi-Fi (лицензируется дополнительно), управление из облачной системы Nebula. При этом для работы активно используются технологии ИИ и облачные сервисы, что позволяет оперативно реагировать на новые угрозы.

Настройка и возможности

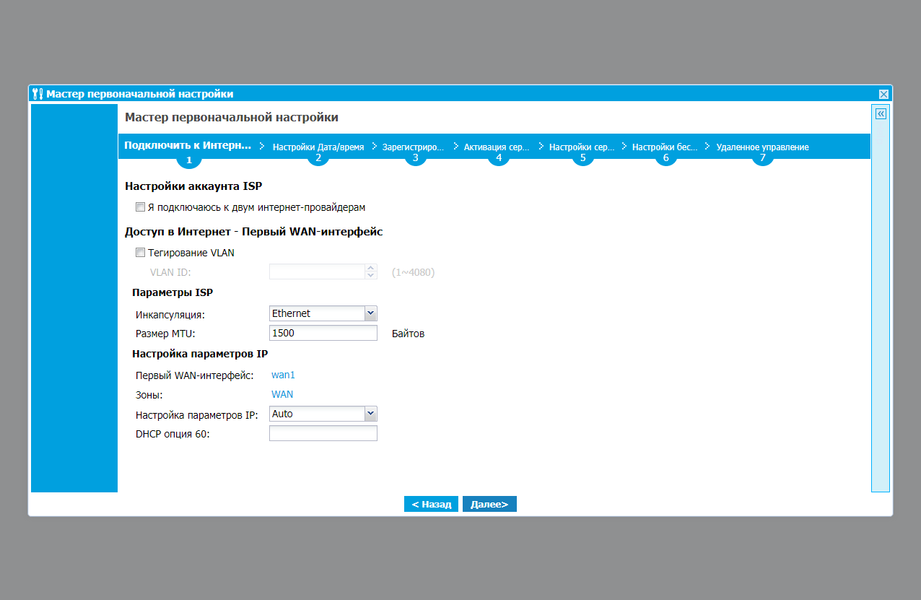

Начало работы с устройством традиционное — подключаем кабели WAN/LAN в одноименные порты и включаем питание. В браузере открываем страницу веб-интерфейса по стандартному адресу 192.168.1.1, соглашаемся с самоподписанным сертификатом для HTTPS, указываем имя пользователя admin и пароль 1234. Далее идет обязательная операция смены пароля администратора. Заметим, что особых требований к его сложности здесь не предъявляется.

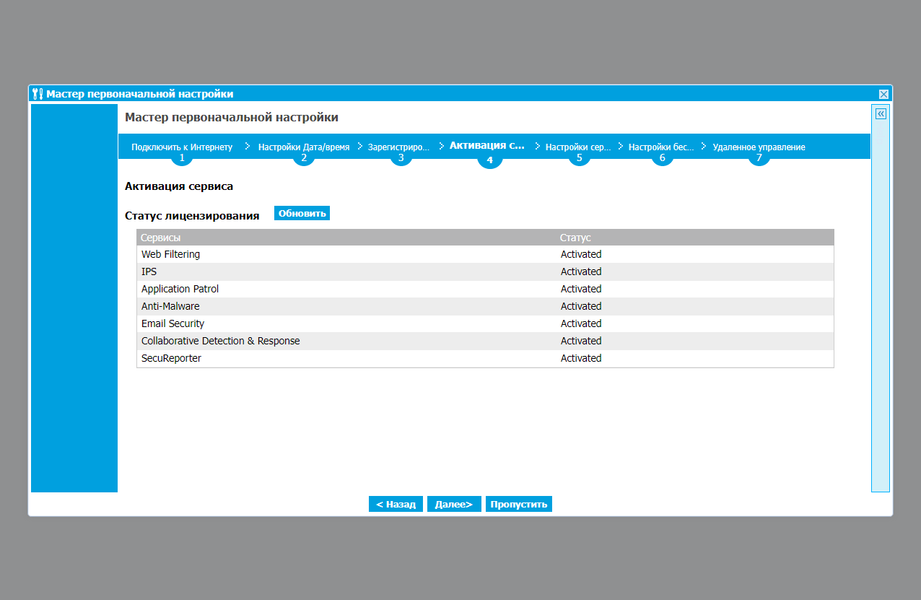

После повторного входа с новыми данными предлагается пройти мастер первой настройки из нескольких страниц. На первой настраиваем подключение к провайдеру. Сразу же можно проверить статус подключения. Далее идет настройка встроенных часов в полностью автоматическом (включая часовой пояс) варианте при условии наличия подключения к интернету. Следующие пункты — регистрация устройства в аккаунте myzyxel и лицензирования подписок.

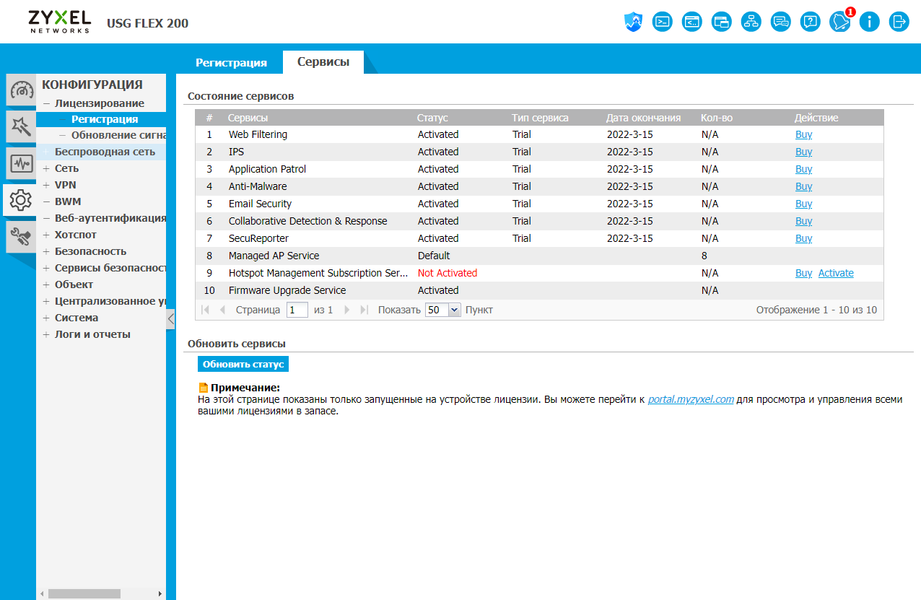

Напомним, что для всех NGFW обязательно своевременное обновление баз сигнатур атак, классификации сайтов, приложений и так далее. Иначе устройства могут просто не обеспечивать требуемый уровень безопасности. Так что регистрация обязательна, а что касается подписок, то новым покупателям предоставляется тестовый период в один месяц на все подписки, далее потребуется оформление отдельного контракта. Удобнее всего будет приобрести предлагаемый комплект лицензий, который включает все основные сервисы. При этом некоторые функции, в частности связанные с обслуживанием беспроводных клиентов, лицензируются отдельно.

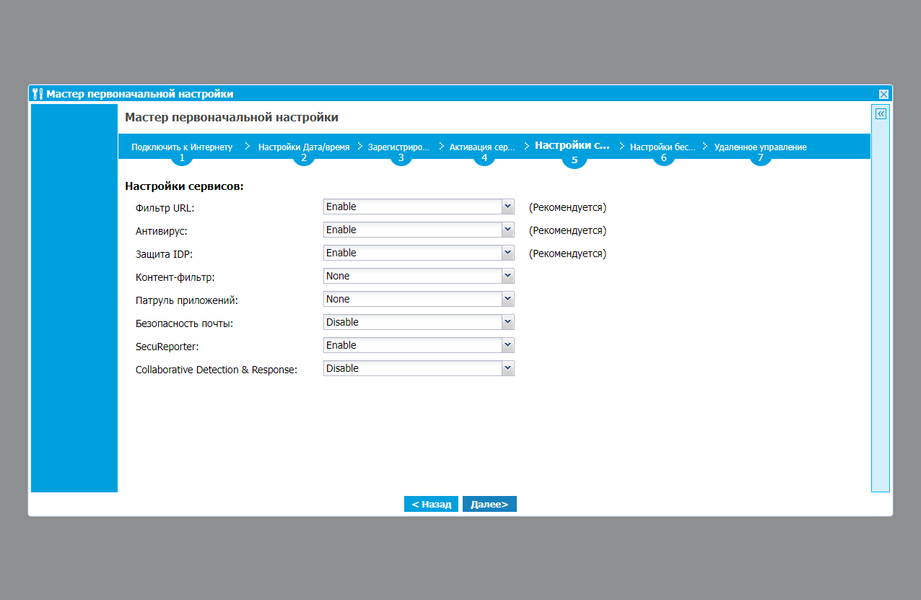

По умолчанию, предлагается сразу же активировать такие функции как фильтр URL, антивирус и IDP, а также разрешить сервис SecuReporter, автоматически присылающий по электронной почте ежедневные отчеты о работе шлюза. Если у вас есть точки доступа данного бренда, то USG может выступать в роли контроллера для них. Опция по включению этой функции также есть в мастере настройки.

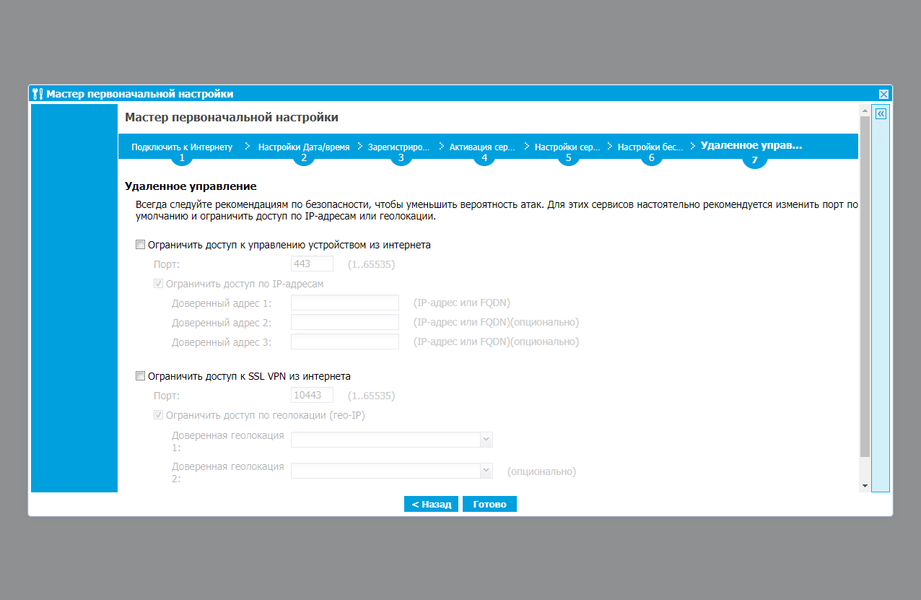

На последней странице можно разрешить удаленное подключение к веб-интерфейсу шлюза, а также настроить порт и ограничения по регионам для сервиса SSL VPN.

Описание всех возможностей и настроек слишком объемное для этой обзорной статьи, а требования всех пользователей сугубо индивидуальны и все варианты просто не охватить, так что здесь мы расскажем только про основные функции. Если останутся вопросы — можно обратиться к официальной документации. В частности, с сайта можно скачать электронные версии руководства пользователя (два документа суммарным объемом почти 2000 страниц) и руководства по работе в командной строке (более 600 страниц).

Еще раз обратим внимание, что данный продукт рассчитан на подготовленных пользователей. Очень желательно как минимум точно определить список задач, которые требуется решать с его использованием, а как максимум — обратиться к имеющим опыт реализации проектов с этим оборудованием интеграторам.

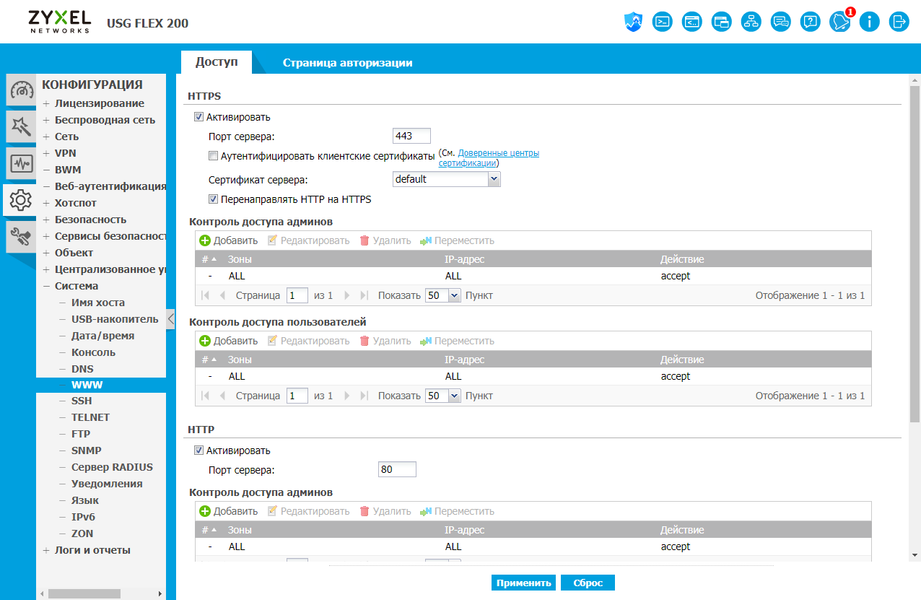

Управление устройством возможно как с использованием традиционного веб-интерфейса, так и через командную строку, а также облачный портал Nebula. В первом случае, конечно, применяется HTTPS (можно установить и свой сертификат), а сам интерфейс переведен на несколько языков, включая русский). В верхней строке окна есть ссылки на командную строку через браузер, уведомления, карту сайта, форум поддержки и другие.

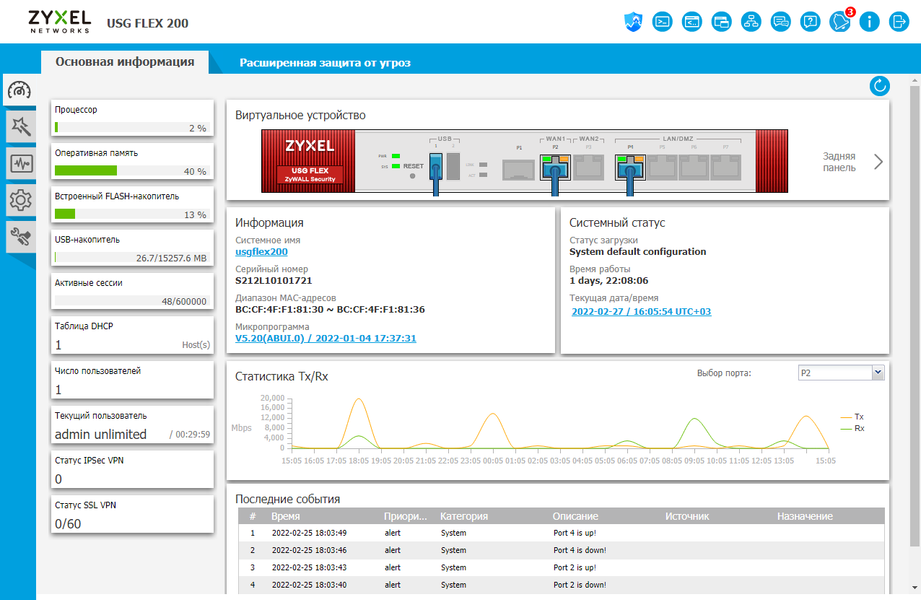

При входе пользователь видит страницу с общей информацией о текущем состоянии устройства, включая графическое изображение модели и подключенных портов, графики трафика, данные по нагрузке на процессор и оперативную память, число активных сессий, число подключений VPN. При этом некоторые элементы здесь являются ссылками. Например, при клике на данные по процессору будет показан график нагрузки, а при наведении на сетевой порт — скорость, зона и адрес.

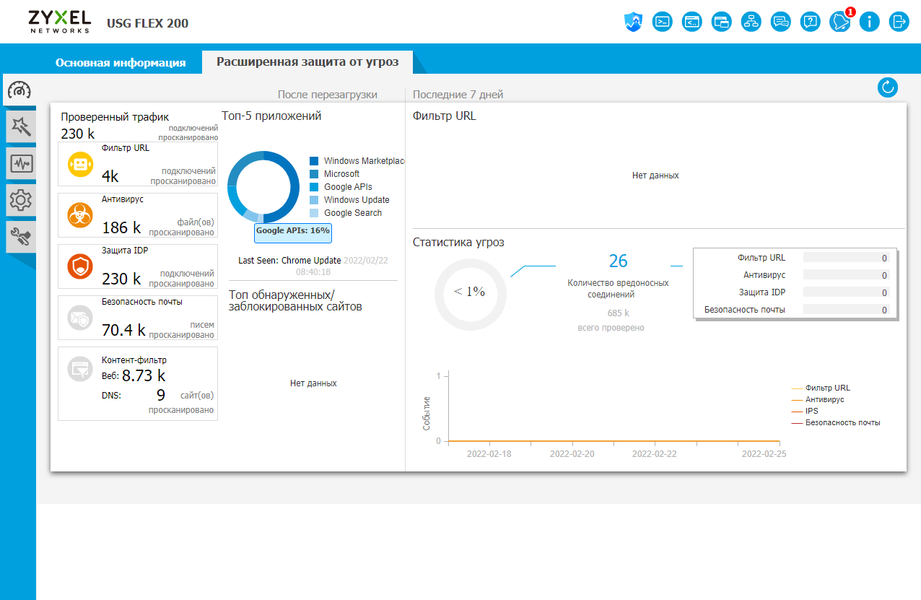

Вторая вкладка — «Расширенная защита от угроз» — показывает статистику по итогам работы сервисов безопасности, включая наиболее часто используемые приложения, заблокированные сайты и так далее.

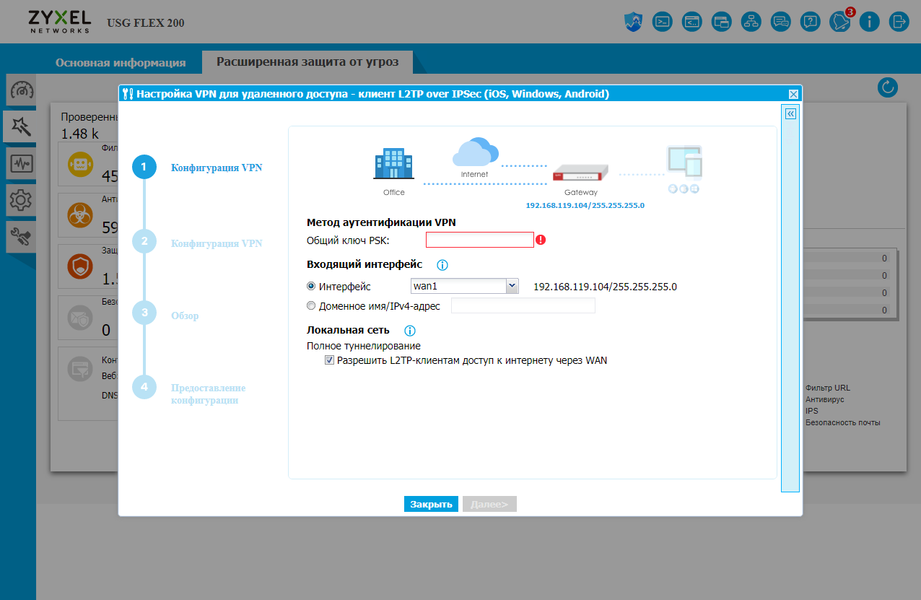

На верхнем уровне меню всего пять пунктов — первый состоит из описанных выше двух страниц, второй содержит три мастера настройки — подключения к интернету, VPN для клиентов и VPN для объединения сетей.

Последние два могут пригодиться начинающим администраторам, но если заниматься вопросом серьезно, то стоит делать все «руками» точно понимая значение всех параметров.

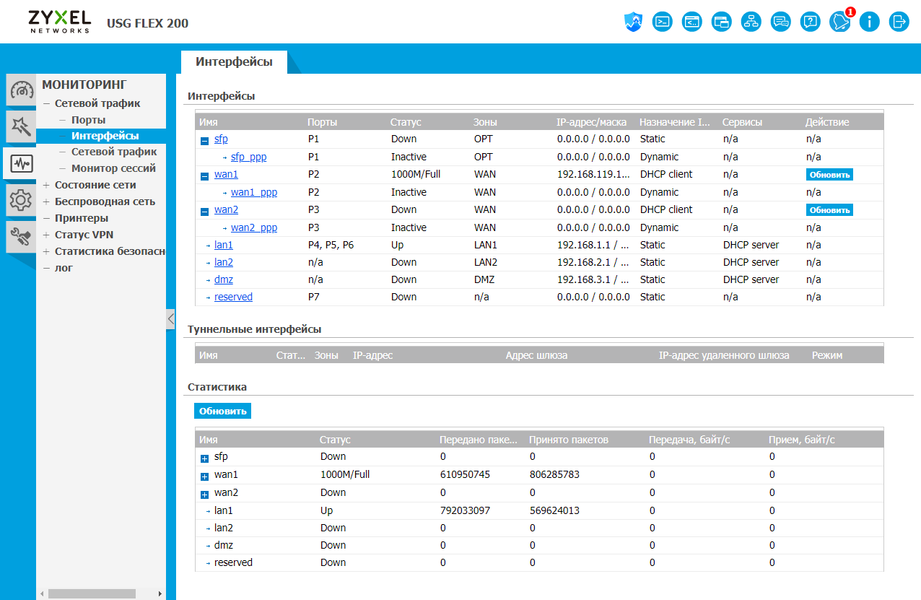

Третья группа — «Monitor» — используется для оперативного контроля за работой шлюза. На первой странице приводятся данные по сетевому трафику, включая порты, интерфейсы и сессии. Предусмотрено отображение данных в разных форматах — по пользователям, сервисам, сайтам, странам и так далее.

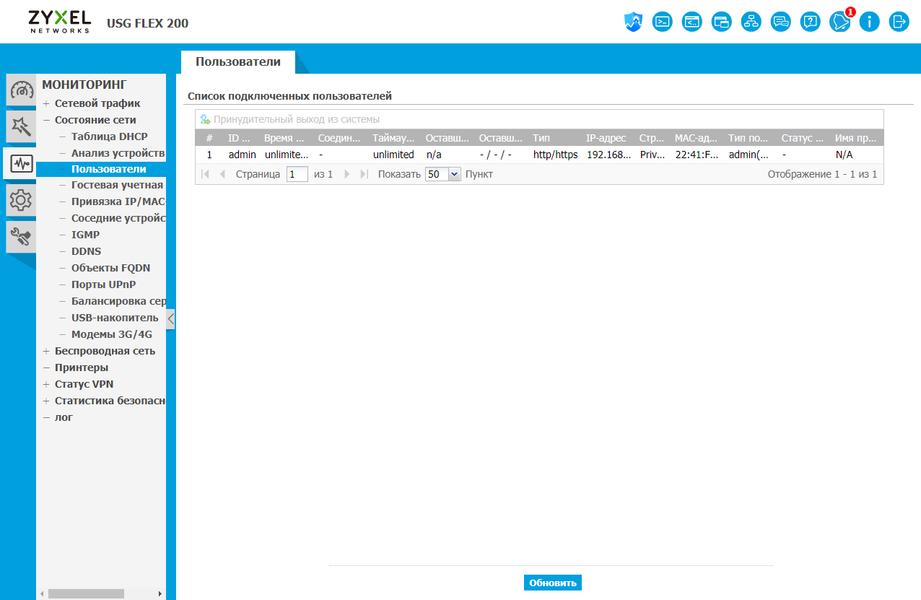

Вторая страница, «Состояние сети», поможет проверить работу внутренних сегментов сети. Здесь есть данные аренды адресов DHCP, подключенные пользователи, открытые по UPnP порты. Заметим, что информация по маршрутизации приводится в разделе «Обслуживание». Еще из полезного — статусы работы сервисов VPN с возможностью принудительного отключения клиента.

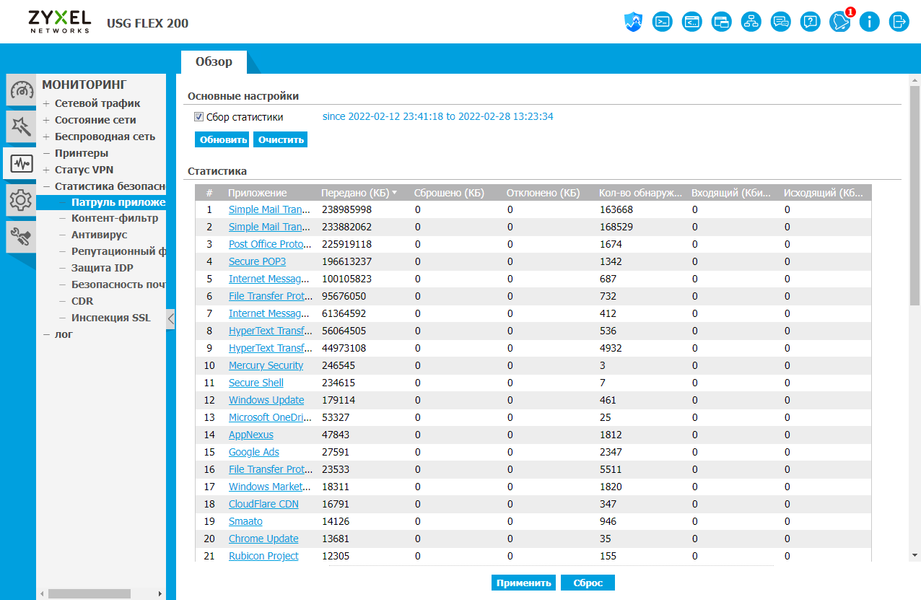

В группе «Статистика безопасности» можно проверить работу настроенных политик и сервисов. К примеру, для контроля приложений здесь будут данные по объемам трафика, для фильтров контента и DNS — число пропущенных и заблокированных запросов, для антивируса — имена обнаруженных «зловредов» и IP-адреса получателя и отправителя, для IDP — данные по определенным системой сигнатурам атак и так далее.

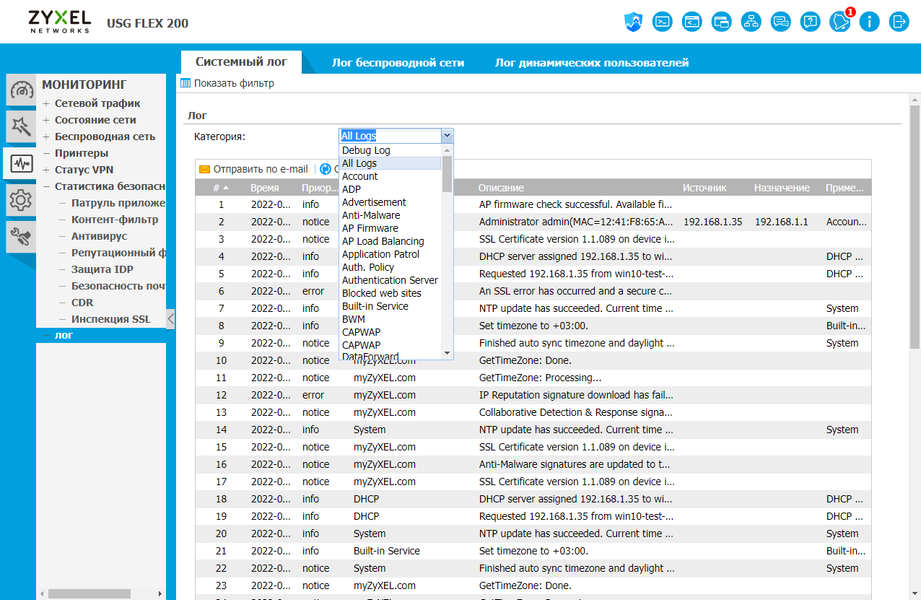

Последняя страница здесь — журнал событий. Для удобства отображения основного журнала можно выбрать одну из почти сотни категорий. Есть также кнопка отправки данных по электронной почте (сервера и адреса надо настроить заранее).

Самая большая группа касается собственно настроек параметров работы шлюза. В ней есть дюжина пунктов, в некоторых из них более десяти страниц, часть из которых имеет по несколько вкладок. Так что упомянутые выше объемы документации здесь явно не лишние.

Первой идет страница лицензирования. Здесь можно проверить статус всех подписок, а также данные по обновлениям баз сигнатур вирусов, атак и приложений. Для последних можно настроить расписание проверки наличия новых версий. По умолчанию операция осуществляется еженедельно, а минимальный интервал составляет один час.

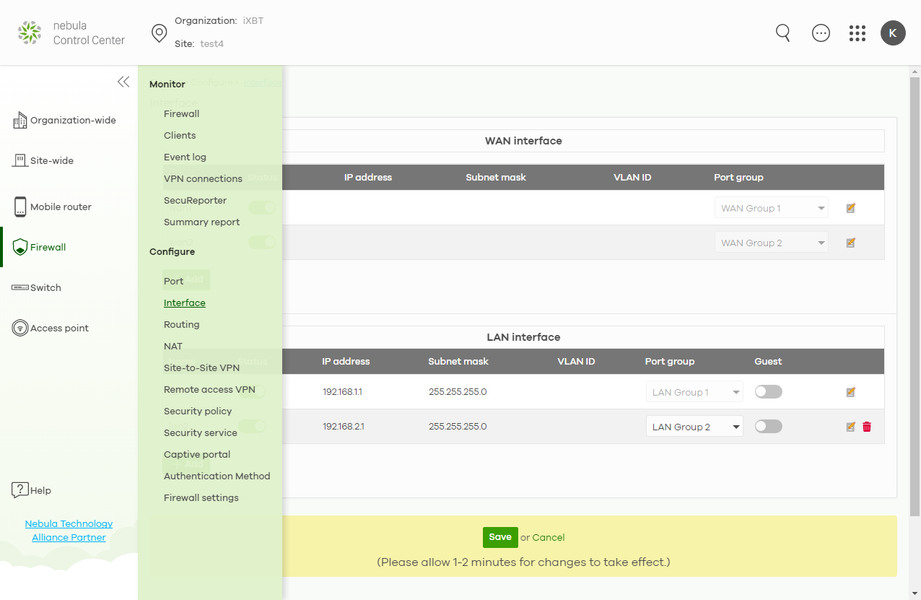

Много страниц отводится под настройки сетевых интерфейсов. В частности, для подключения к интернету могут быть использованы технологии IPoE, PPPoE, PPTP и L2TP. Поддерживаются туннельные интерфейсы, подключения IPSec, сотовые модемы, VLAN.

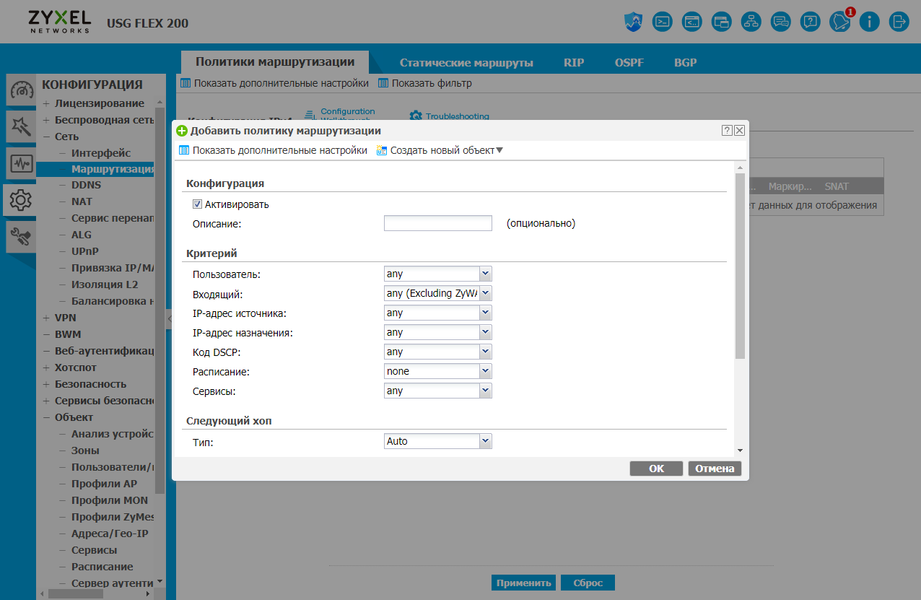

Для маршрутизации кроме статических маршрутов предусмотрены и политики маршрутизации, RIP, OSFP и BGP. Есть встроенный клиент DDNS, настройка правил трансляции портов, ALG, UPnP и другие сервисы.

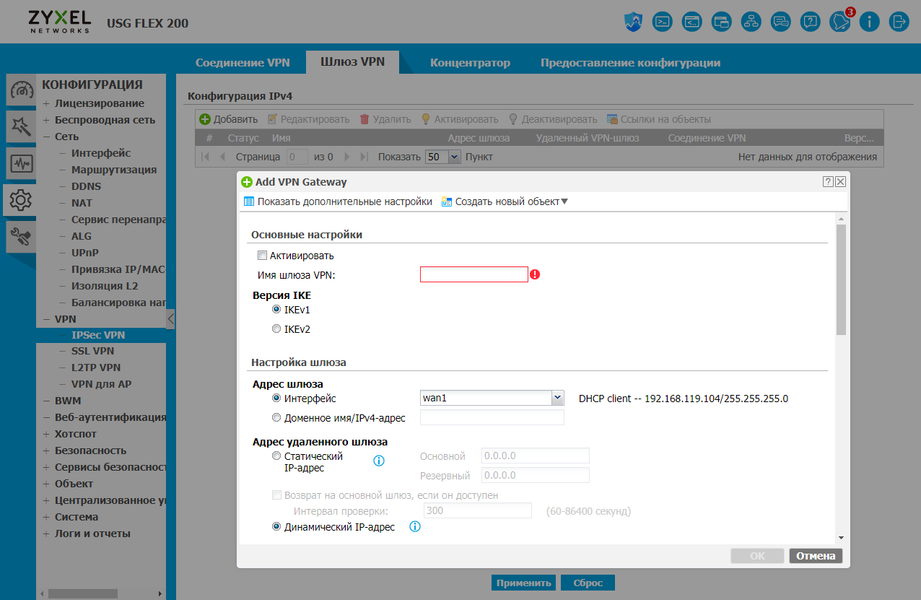

Решение поддерживает технологии VPN с протоколами IPSec, L2TP и SSL VPN (с фирменным клиентом). Для начинающих администраторов здесь предусмотрены ссылки на статьи сайта поддержки с описанием данных сервисов. Кроме того, здесь есть функция подключения управляемых точек доступа с VPN, так что весь трафик беспроводных клиентов будет дополнительно защищен.

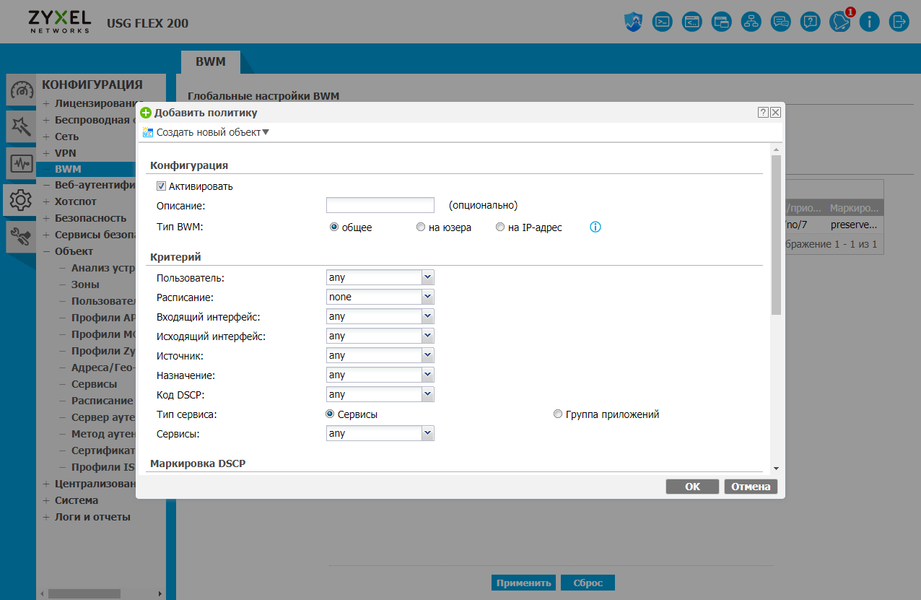

Шлюз имеет встроенные средства управления полосой пропускания. Данная система работает на основе определяемых пользователем правил. Для выбора нужных подключений могут быть использованы пользователи, адреса, интерфейсы, сервисы и группы приложений. Далее могут быть применены маркировки приоритета или установлены гарантированные или максимальные скорости.

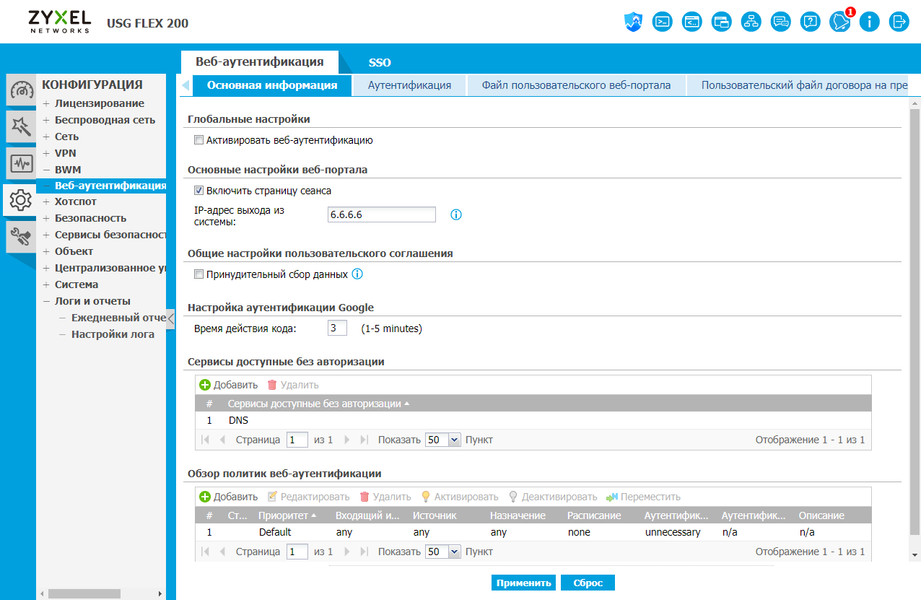

В шлюзе реализована встроенная систему аутентификации пользователей через веб-портал. При этом можно определить доступные без проверки ресурсы, создать несколько политик для аутентификации, загрузить собственный дизайн используемых в сервисе страниц.

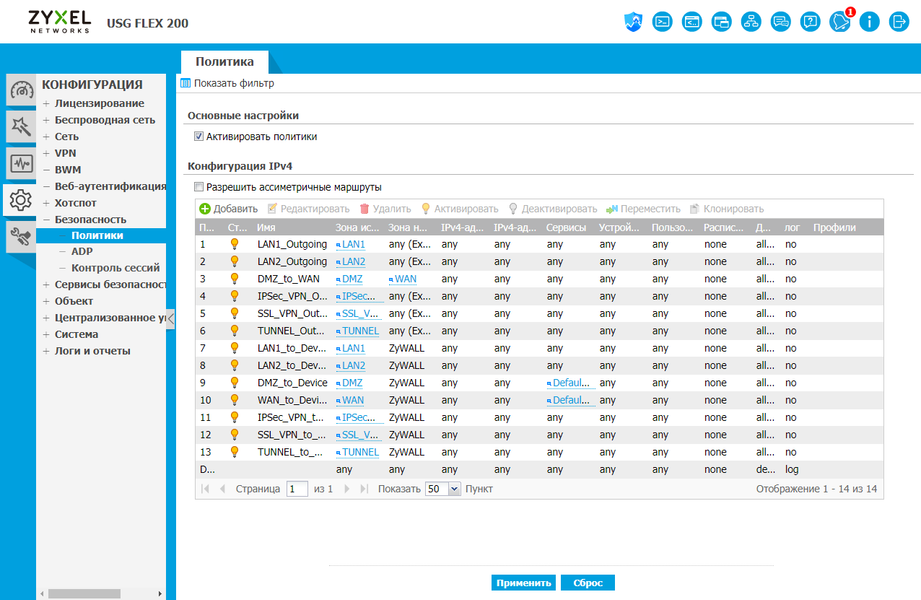

В разделе «Безопасность» настраиваются непосредственно политики обработки трафика NGFW. В каждой указываются различные правила для выбора соединений и к ним применяются настройки профилей контроля приложений, фильтров HTTP(S)/DNS и SSL-инспекции. Это одна из наиболее важных настроек основной задачи шлюза.

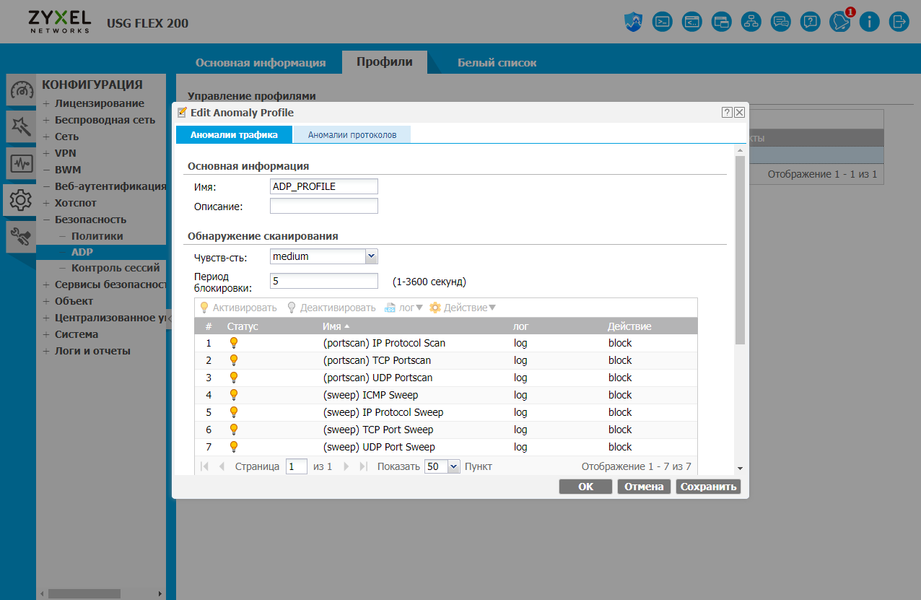

На второй странице раздела настраиваются профили системы обнаружения аномалий трафика. В частности, здесь можно отключить детектирование сканирований, флуда, некорректных значений полей пакетов IP.

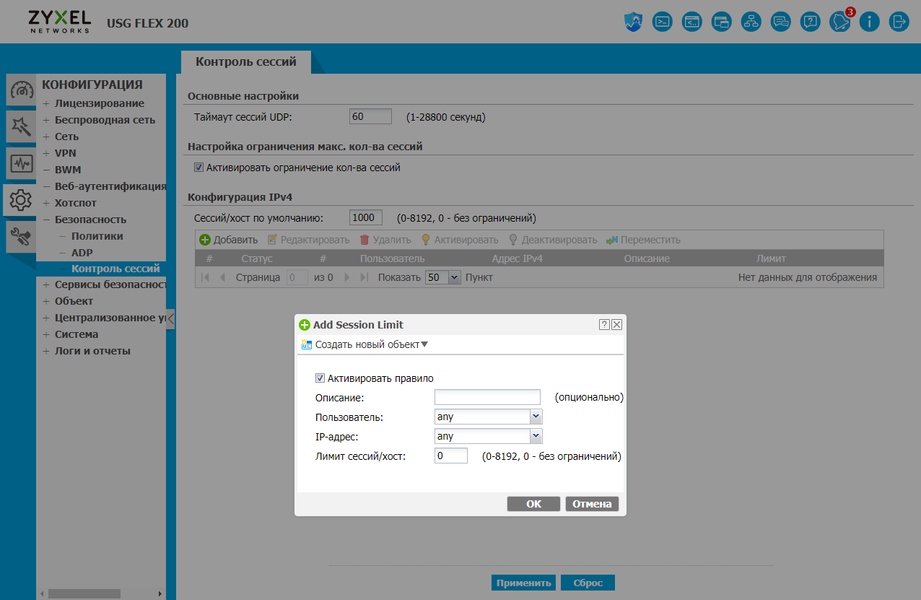

Функция контроля сессий позволяет установить таймаут на сессии UDP (общий для всего шлюза) и ограничения на число сессий на хост (здесь можно указать индивидуальные значения для выбранных клиентов).

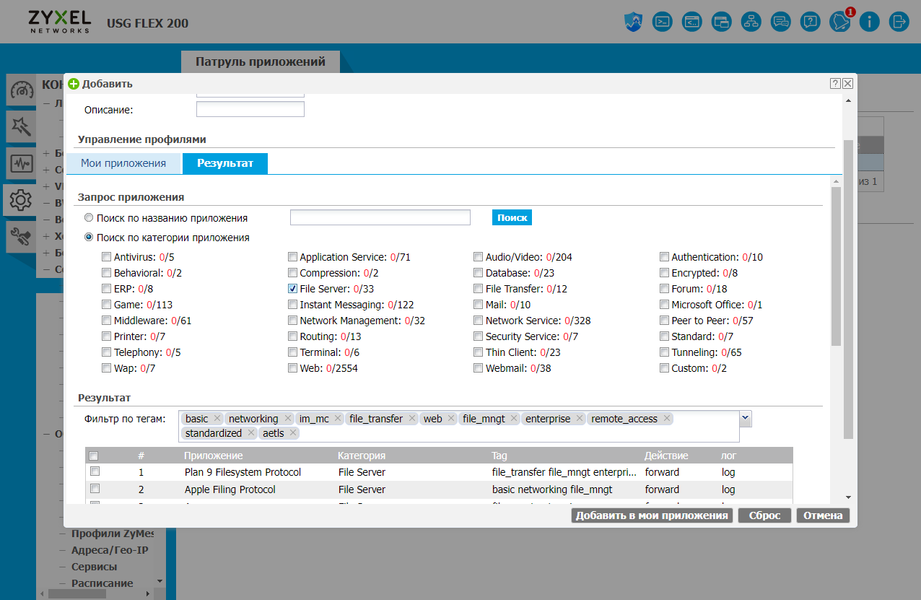

Встроенные сервисы безопасности можно условно разделить на две группы — работающие с профилями и общие. В частности, для контроля приложений используется обновляемая база сигнатур, в которой программы собраны по категориям. Вы можете составить произвольный список для профиля и для каждой программы указать действие (разрешить или запретить) и режим логирования (не записывать, записывать в обычный журнал, записывать в журнал предупреждений). Далее этот профиль нужно будет применить к созданной ранее политике.

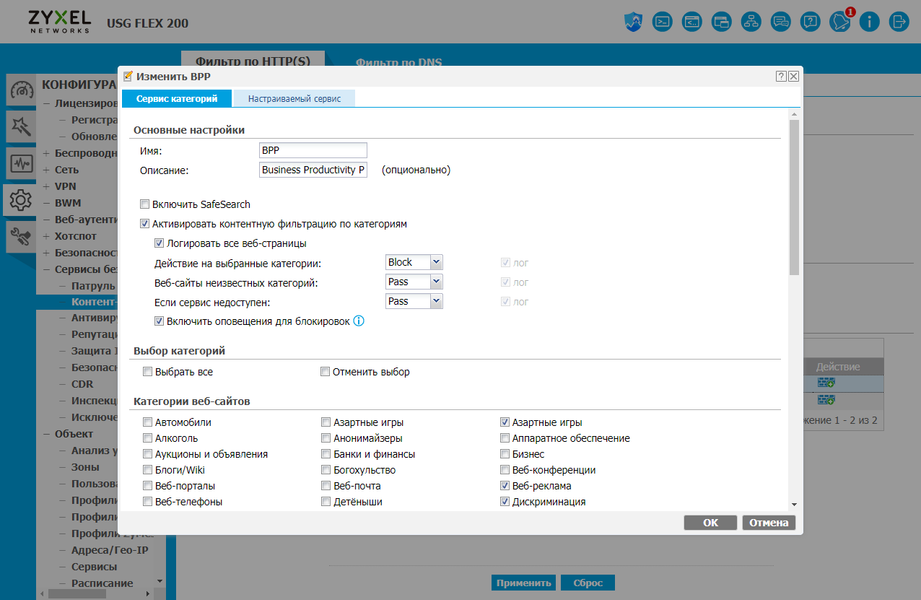

Аналогичным образом работают и фильтры HTTP(S)/DNS. Производителем уже предусмотрено два готовых профиля — для бизнес-пользователей и для детей. При необходимости вы можете создать собственный. Кроме выбора категорий здесь предусмотрены исключения в виде черного и белого списков. Настроенные профили также применяются далее к правилам политик.

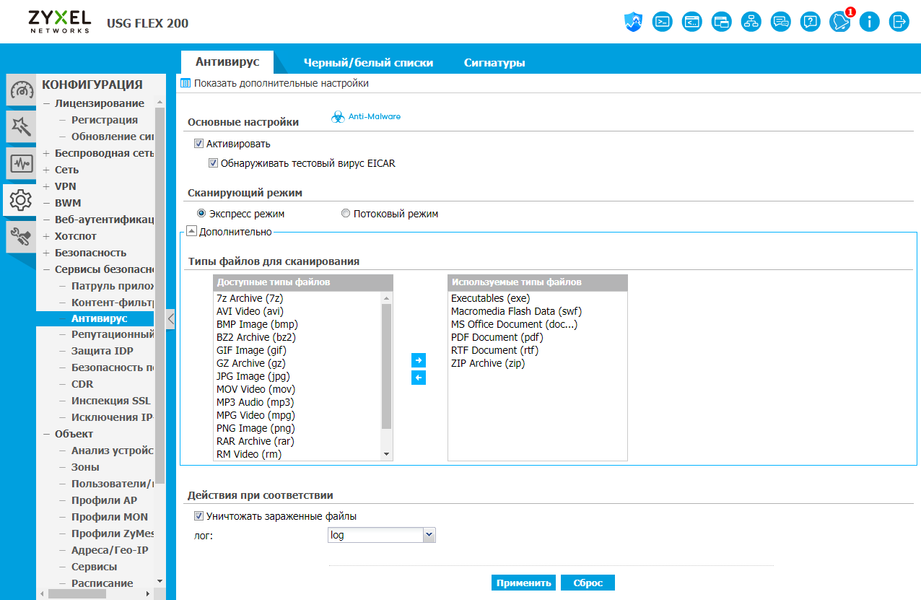

Сервис проверки на вирусы единый для всего проходящего по таким протоколам как HTTP/FTP/SMTP/POP3 через шлюз трафика. Он проверяет файлы заданных типов по контрольной сумме с обновляемой базой сигнатур. При это можно выбрать и типы проверяемых файлов. Для проверки SSL-версий протоколов необходимо активировать на политике соответствующий профиль.

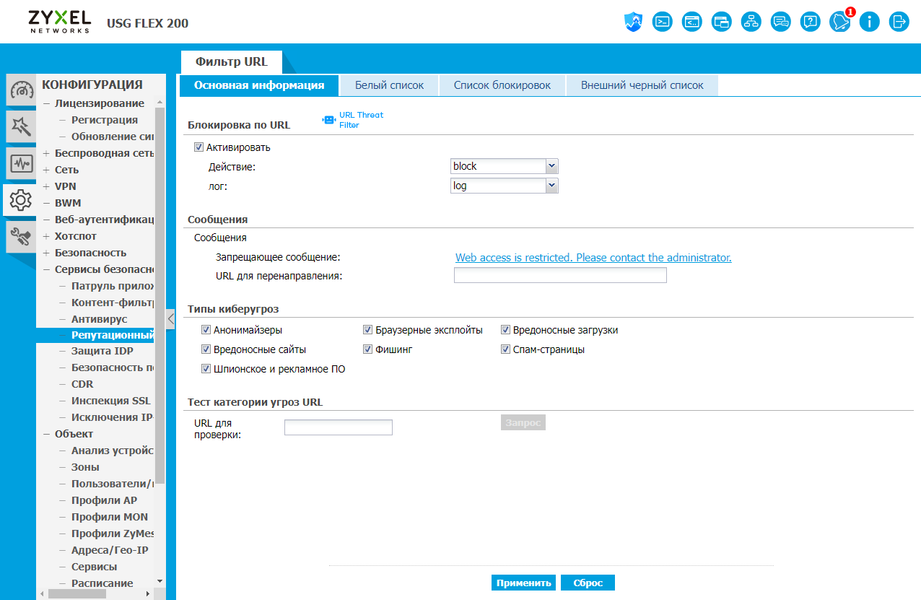

Репутационный фильтр URL является еще одним общим сервисом. Здесь вы можете настроить блокировку и логирование различных типов киберугроз. Кроме белого и черного списке в данном сервисе есть возможность и подключения внешней дополнительной базы для проверки ссылок.

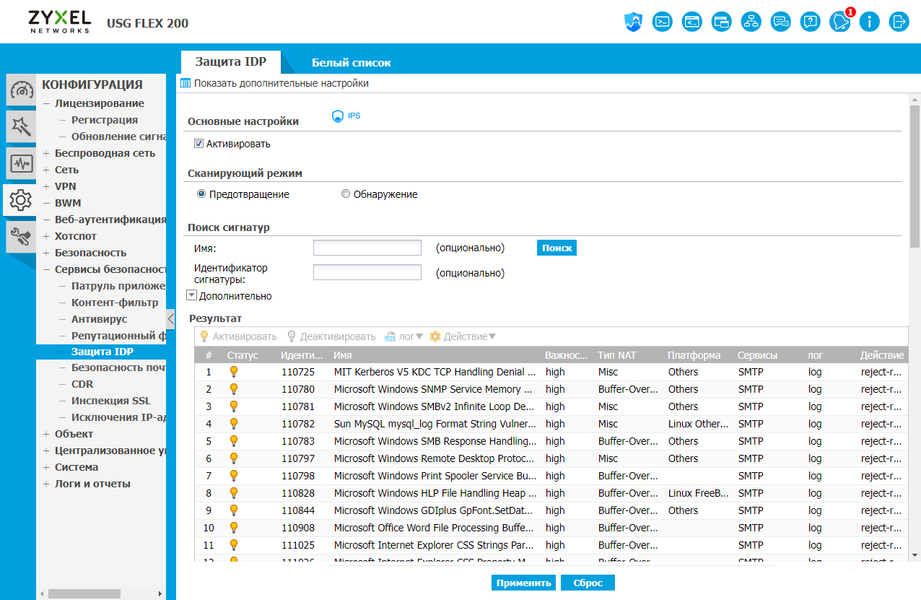

Система предотвращения вторжений работает с обновляемой базой сигнатур, а также допускает составление собственных правил. В настройках вы можете отключить обнаружение выбранных угроз или изменить действие для них. Данный сервис также настраивается сразу для всего шлюза.

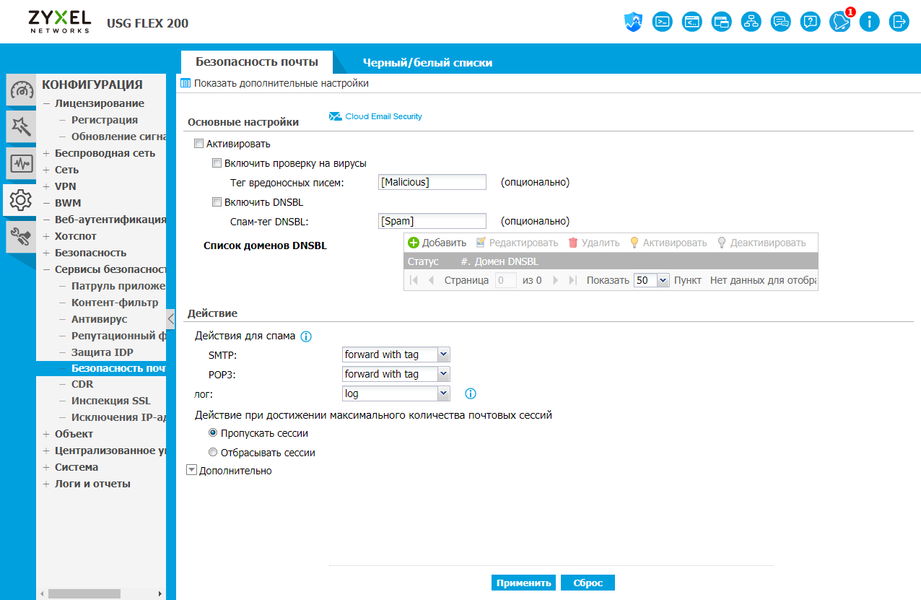

Для электронной почты и протоколов SMTP/POP3 есть дополнительный сервис проверки сообщений на вирусы и спам. Для последнего используется технология DNSBL.

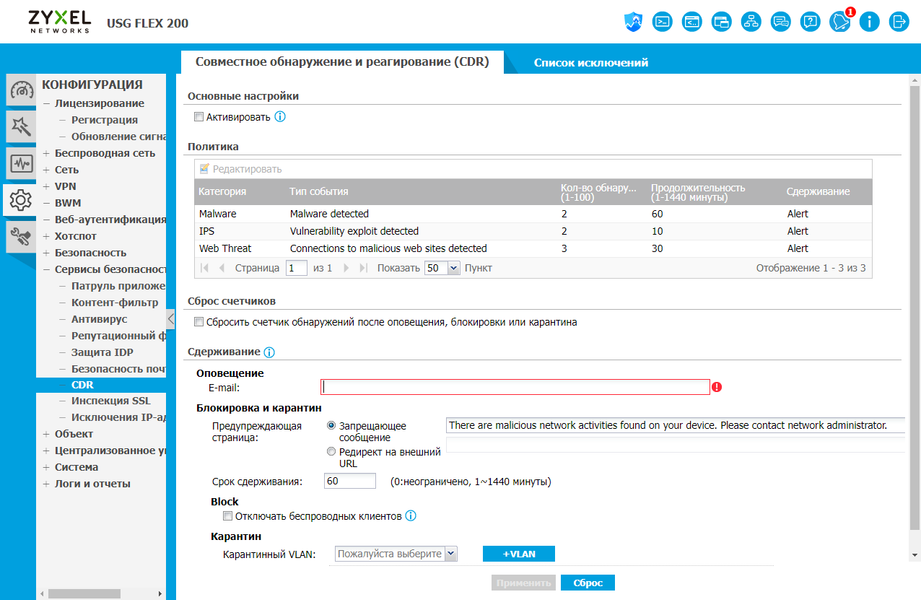

Функция CDR («Совместное обнаружение и реагирование») позволяет автоматически блокировать клиентов локальной сети в случае их заражения. В настройках определяются пороги (число срабатываний за указанный промежуток времени) и предпринимаемые действия.

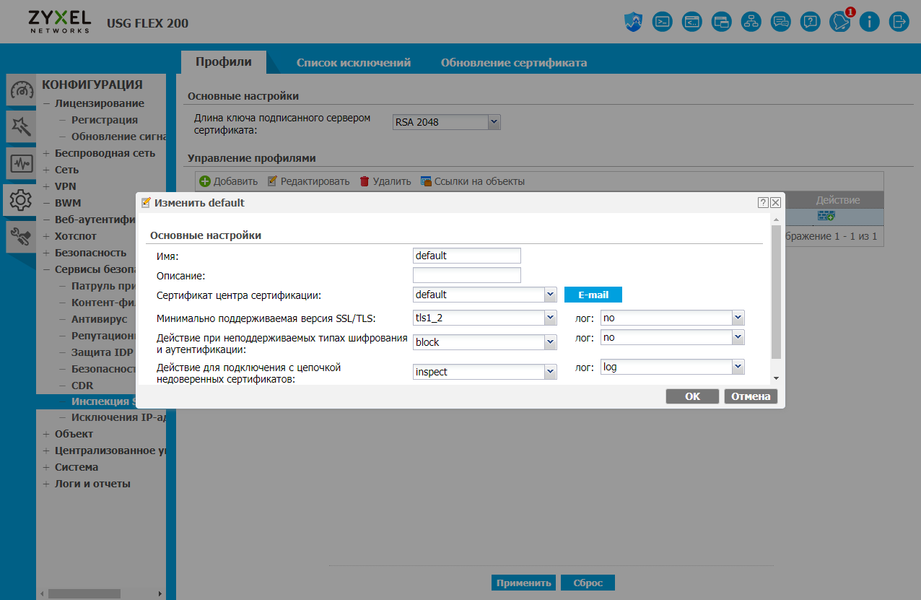

В шлюзе есть и одна из важных сегодня возможностей — обработка трафика SSL. Для этого устройство при обнаружении шифрования трафика перехватывает его, самостоятельно обращается к целевому серверу от своего имени, далее проводит настроенные для политики безопасности проверки и при передаче ответа клиенту зашифровывает данные с использованием своего сертификата. Для работы схемы сертификат шлюза должен быть установлен на клиенте. Для снижения нагрузки можно использовать белый список доверенных сайтов для исключения из проверки.

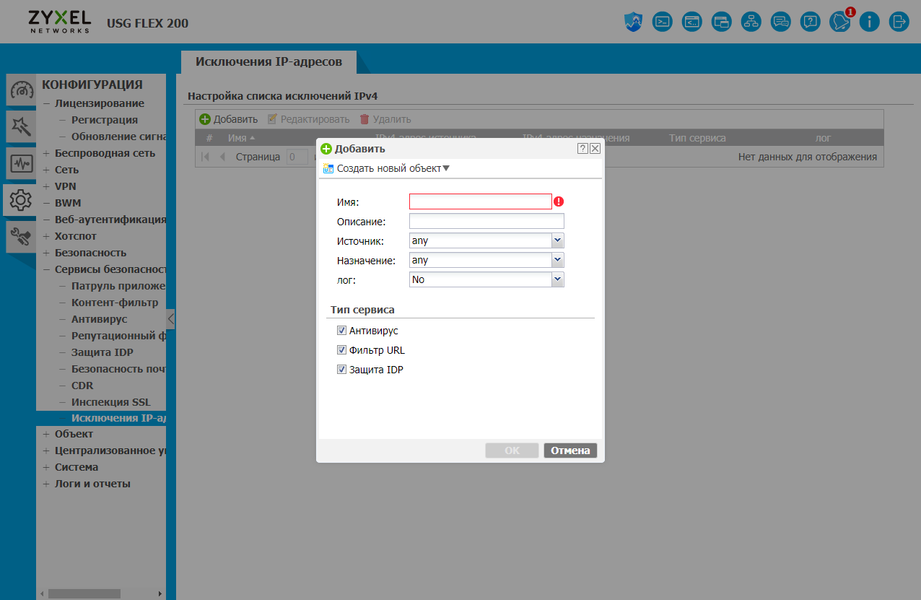

На последней странице группы можно настроить списки исключений для сервисов антивируса, фильтрации адресов и системы предотвращения вторжений.

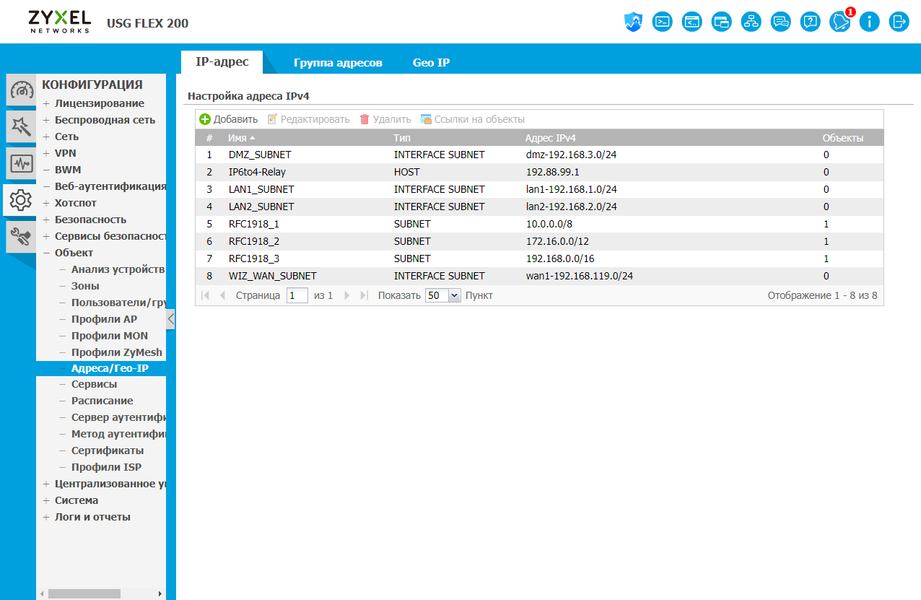

Для удобства настройки шлюза активно используется технология объектов. Это позволяет существенно упростить работу и обеспечить более прозрачное и простое управление. В качестве примеров можно привести пользователей и группы, зоны (группы интерфейсов), IP-адреса (включая подсети, группы и географические объекты), сервисы, расписания и так далее.

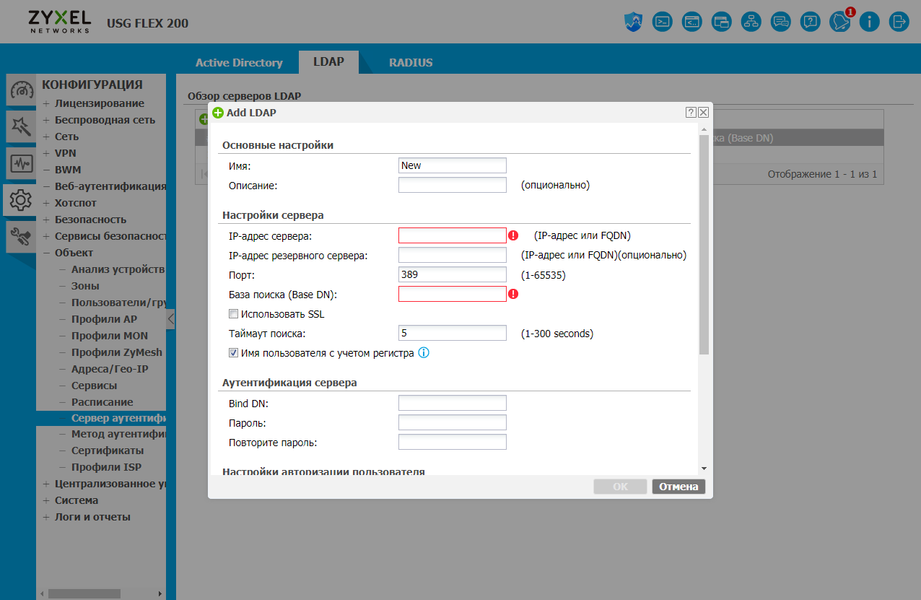

Отдельно отметим поддержку внешних сервисов аутентификации пользователей — Windows AD, LDAP и RADIUS.

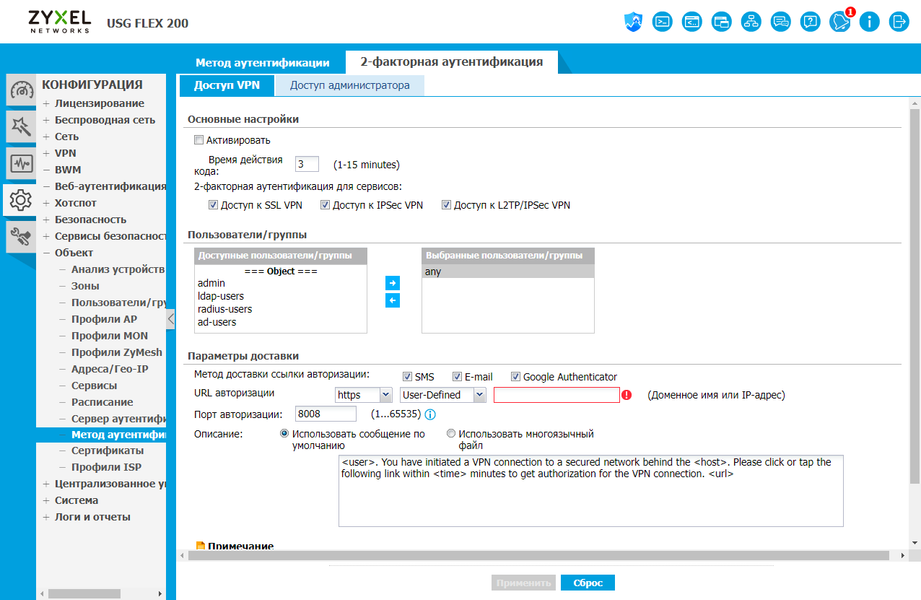

Есть в шлюзе и двухфакторная аутентификация для администраторов (доступ к веб-интерфейсу) и аккаунтов VPN.

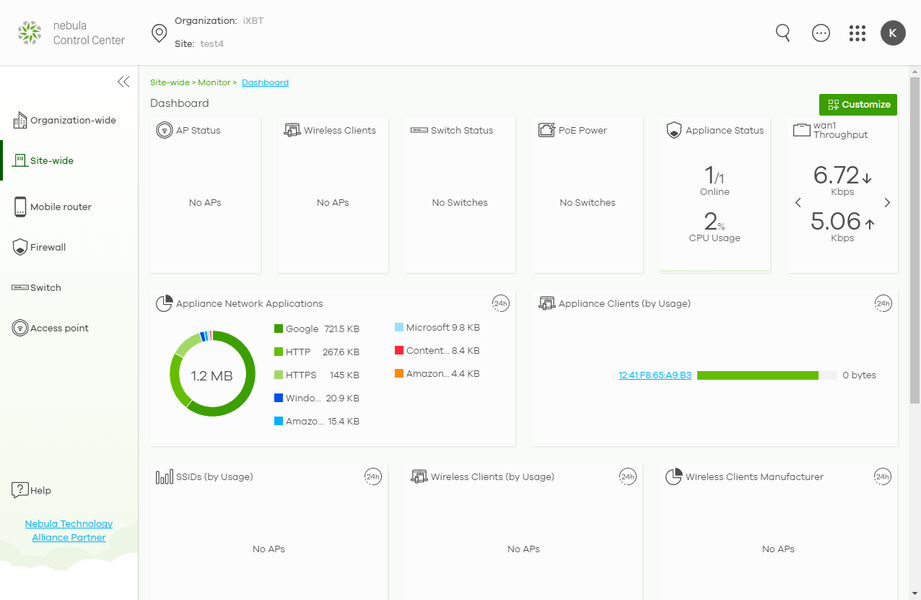

Как мы писали выше, шлюз может быть интегрирован в облачную систему управления Nebula. Кроме того, компания предоставляет сервис SecuReporter для составления регулярных отчетов о работе систем защиты.

Знакомые общесистемные настройки находятся в соответствующем разделе — имя хоста, дата и время, активация SSH/telnet, мониторинг по SNMP, уведомления по электронной почте и так далее.

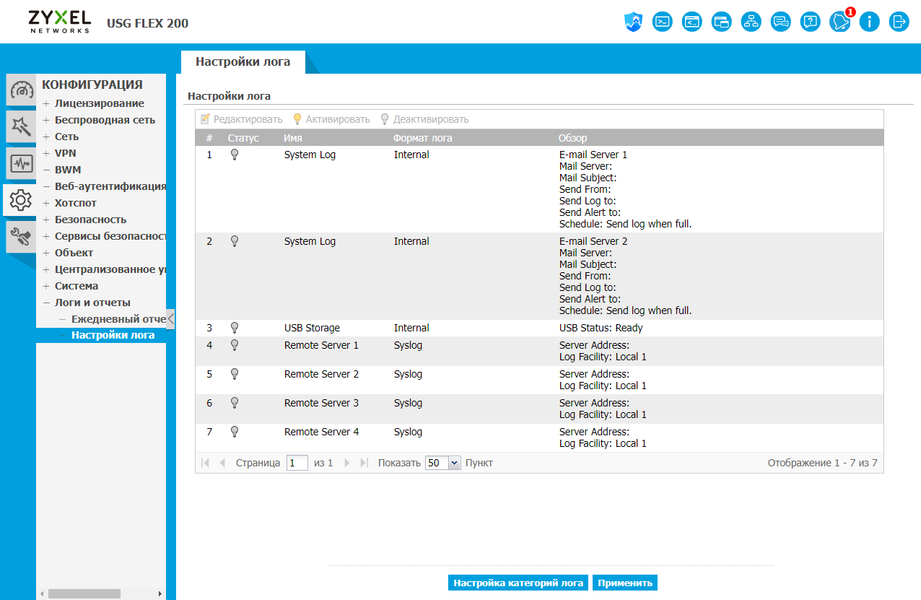

На последних страницах раздела можно настроить регулярную отправку статистики по электронной почте, а также варианты хранения и отправки журналов на внешние сервисы (почта, syslog).

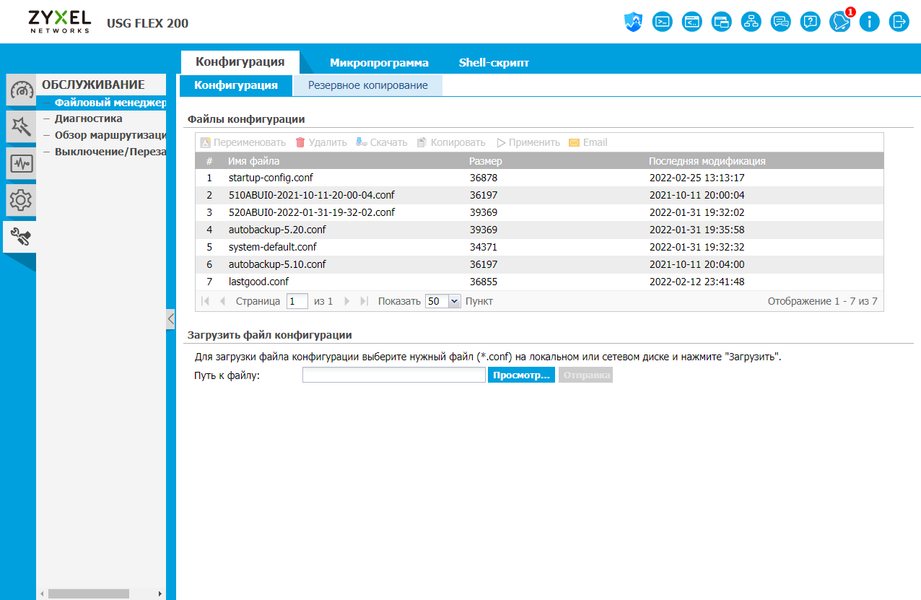

Последняя группа относится к операциям обслуживания шлюза. На странице управления файлами можно управлять конфигурациями (скачать, загрузить, активировать), обновлять прошивку (как и во многих «серьезных» сетевых решениях предусмотрено хранение и использование двух образов), а также работать со скриптами. Из интересного — возможность автоматической отправки активной конфигурации (настроек) по электронной почте с целью резервного копирования.

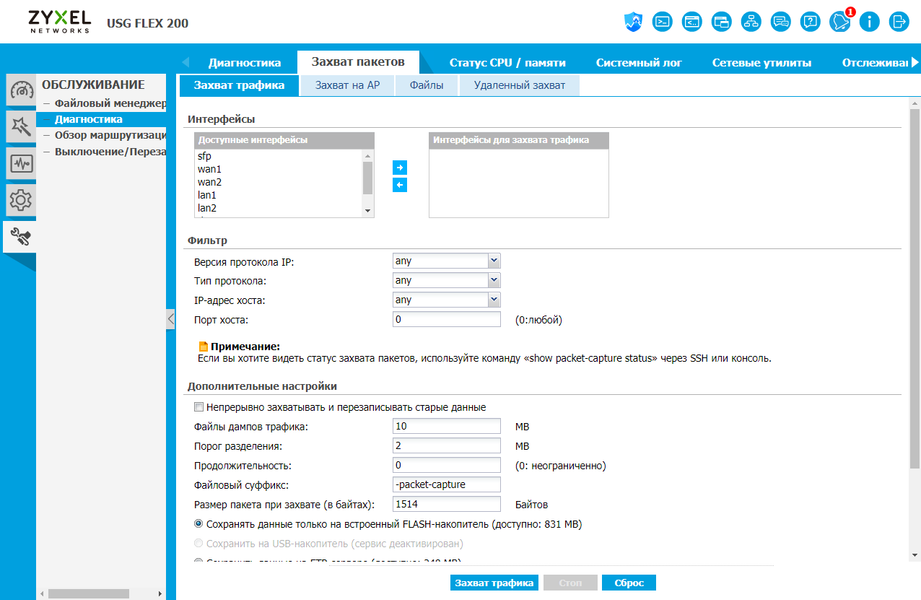

Есть здесь и богатые возможности для проведения диагностики сети. Кроме привычных утилит ping/traceroute/nslookup, есть функция захвата пакетов, подготовка отчетов для техподдержки.

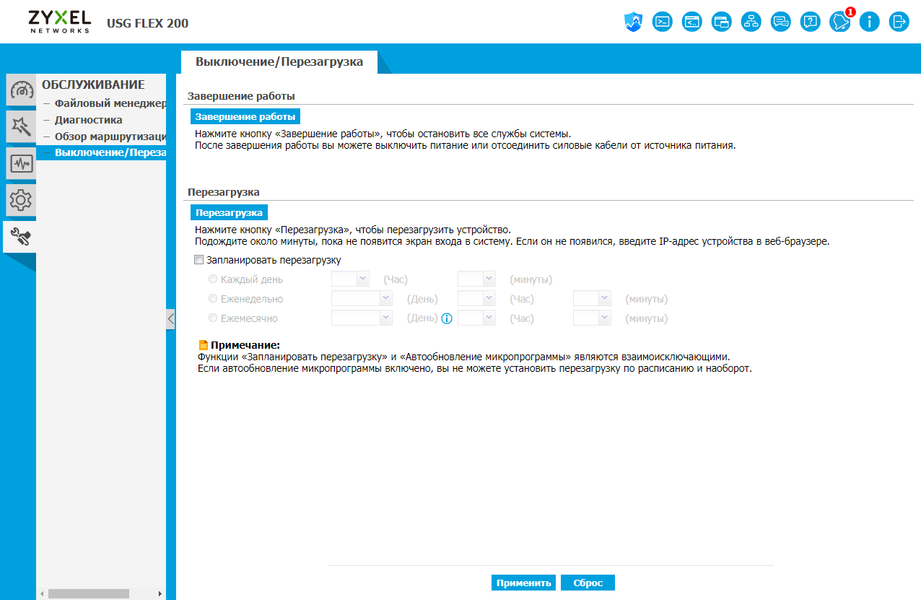

Предусмотрены и операции безопасного выключения устройства, а также перезагрузки, включая расписание для этого действия.

Рассматриваемое решение также может быть интегрировано с системой облачного управления Zyxel Nebula. Учитывая современные тенденции на удаленную работу и аутсорс, этот сценарий может быть удобен для многих компаний, независимо от их размера. При этом сервис позволяет из единого интерфейса контролировать работу достаточно сложных сетевых инфраструктур, включая шлюзы, коммутаторы и точки доступа. Отметим, что использование облачного управления несовместимо с локальным контролем через веб-интерфейс.

При переходе в облако, текущая конфигурация шлюза сбрасывается, но система также предлагает скачать резервную копию. Базовые сервисы для работы через Nebula входят в комплект, а для использования Nebula Pro Pack или Nebula Plus Pack требуется отдельная подписка. Отличия в версиях описаны в документе на сайте производителя.

Использование Nebula актуально именно в случае использования нескольких устройств Zyxel — шлюзов, коммутаторов, точек доступа. В этом сценарии все оборудование взаимодействует синхронно и как единая структура. И если сравнивать возможности с веб-интерфейсом, то в облаке доступно меньше настроек и параметров.

Дополнительно стоит упомянуть наличие фирменного мобильного приложения для подключения к системе Nebula. В нем администратор может оперативно оценить текущее состояние сетевой инфраструктуры, прочитать уведомления, изменить некоторые настройки.

Тестирование

Тестирование проводилось с прошивкой версии V5.20(ABUI.0).

Производительность рассматриваемого класса устройство определяется не только его аппаратными возможностями. Существенно большее значение имеют настройки правил проверки и фильтрации трафика. Первый тест на скорость маршрутизации трафика мы провели с заводскими настройками. Были включены фильтр URL, антивирус и IDP, а контент-фильтр, патруль приложений, безопасность почты и CDR — выключены. Обратите внимание, что данный тест проводился с использованием утилиты iperf3. Для дуплексных режимов запускались две копии сервера и клиента, результаты суммировались. Также важны моментом является то, что данный тип трафика система фактически не проверяет на события безопасности и поэтому для проверки профилей защиты мы использовали другой, более приближенный к реальности тест, который будет описан ниже.

Формально модель поддерживает подключение к провайдерам в режимах IPoE, PPPoE, PPTP и L2TP, но конечно только первые два в данном случае представляют собой практический интерес.

| IPoE | PPPoE | PPTP | L2TP | |

|---|---|---|---|---|

| LAN→WAN (1 поток) | 647 | 513 | 234 | 220 |

| LAN←WAN (1 поток) | 675 | 576 | 249 | 285 |

| LAN↔WAN (2 потока) | 927 | 906 | 376 | 222 |

| LAN→WAN (8 потоков) | 899 | 882 | 473 | 292 |

| LAN←WAN (8 потоков) | 916 | 911 | 366 | 309 |

| LAN↔WAN (16 потоков) | 908 | 859 | 470 | 347 |

Как мы видим, даже базовый набор сервисов защиты оказывает существенное влияние на скорость маршрутизации. Даже в таких режимах как IPoE и PPPoE производительность заметно ниже возможностей проводных портов. Сравнивать полученные цифры с домашними роутерами смысла нет — в данном случае трафик обязательно проходит через процессор для возможности его контроля и проверки, что и сказывается на результатах.

Вторая группа тестов — проверка скорости удаленного доступа по технологиям VPN. Для SSL-VPN использовался фирменный бесплатный клиент SecuExtender. Для L2TP/IPSec и IKEv2 — встроенный в Windows 10. Для IPSec — TheGreenBow (у Zyxel есть свой отдельно лицензируемый клиент для этого протокола). Во всех случаях тестировалась скорость при работе одного клиента. Для L2TP/IPSec/IKEv2 использовался AES128.

| SSL-VPN | L2TP/IPSec | IPSec | IKEv2 | |

|---|---|---|---|---|

| клиент→LAN (1 поток) | 14.2 | 107.0 | 78.3 | 95.7 |

| клиент←LAN (1 поток) | 40.0 | 104.0 | 107.0 | 107.0 |

| клиент↔LAN (2 потока) | 39.8 | 128.8 | 116.1 | 113.5 |

| клиент→LAN (8 потоков) | 19.1 | 197.0 | 135.0 | 119.0 |

| клиент←LAN (8 потоков) | 43.8 | 237.0 | 145.0 | 145.0 |

| клиент↔LAN (16 потоков) | 43.9 | 237.6 | 144.5 | 134.2 |

SSL-VPN оказался не очень быстрым — средняя скорость немногим превышает 30 Мбит/с. Хотя, казалось бы, тут у производителя есть все возможность эффективной реализации учитывая использование фирменного клиента. L2TP/IPSec показал производительность от 100 до 240 Мбит/с в зависимости от сценария, что в целом неплохо. Средний результат для «чистого» IPSec получился на уровне 120 Мбит/с. Аналогичные значения и у IKEv2. Комфорт работы будет определяться числом клиентов и их требованиями к пропускной способности. В целом выдающимися данные показатели назвать нельзя, но на десяток удаленных подключений их вполне может хватить.

Как было сказано выше, оценка производительности устройства с применением синтетического теста iperf3 не позволяет оценить связанные с проверкой трафика функции, такие как антивирус, фильтр контента и других. Так что во второй части данного раздела мы использовали более подходящие сценарии — скачивание файлов и обмен почтовыми сообщениями. При этом для межсетевого экрана было выбрано четыре конфигурации:

- Все сервисы выключены — «none»

- Настройки по умолчанию (включены антивирус, репутационный фильтр, защита IDP) — «default»

- Включение всех сервисов (дополнительно включены патруль приложений, фильтр контента + фильтр по DNS, безопасность почты, CDR) — «maximum»

- Включение всех сервисов и инспекции SSL — «maximum+SSL»

Дополнительно на графиках для сравнения представлены «идеальные» результаты («ref»), когда маршрутизатор Zyxel был заменен на обычный гигабитный коммутатор. Это позволяет оценить возможности самого тестового стенда и убедиться, что он не будет являться ограничителем. Заметим также, что сервис управления полосой пропускания не был задействован в этом тестировании.

Безусловно, это очень условный выбор, поскольку у каждого пользователя будет настроена собственная конфигурация политик, но в тестах предусмотреть все комбинации просто невозможно. Заметим и то, что тот же фильтр по DNS или репутационный фильтр в данном тесте не должны оказывать влияния на скорость.

На наш взгляд, сегодня сложно представить практическое использование технологий проверки и фильтрации трафика без поддержки SSL-инспекции. Однако надо понимать, что данная возможность требует значительных вычислительных ресурсов и конечно на моделях среднего уровня требовать он нее высокой скорости было бы странно. Заметим также, что использование SSL-инспекции без профилей проверки контента не имеет смысла.

Тестирование протоколов HTTP/HTTPS заключалось в скачивании файлов объемом 16 МБ с веб-сервера. Почтовые сервисы SMTP/POP3 проверялись на сообщениях с вложением объемом 1 МБ. Сами файлы были для каждого протокола одинаковыми, а фактическое содержимое было случайным набором байт. Вполне вероятно, что для того же антивируса еще более сложной задачей может быть работа с архивами, но в этом материале мы такой вариант не пробовали. Дополнительный параметр — число одновременных подключений к серверу. Первоначально мы прогнали тесты с числом подключений от 1 до 64, но для удобства представления на графиках решили ограничиться значением 16, когда рост общей скорости от увеличения числа потоков уже практически прекратился. Кроме того, надо отметить, что подобные тесты отличаются от реальной работы в сети тем, что и клиент, и сервер представлены в единственном экземпляре и не имеют формальных ограничений по скорости. Так что выбранное число подключений конечно не является максимально возможным для данной модели, но вполне отражает общее положение дел с производительностью.

На первом графике отражена производительность для HTTP/SMTP/POP3 описанных выше вариантов настройки шлюза. Понятно, что включение SSL не играет здесь никакой роли и цифры приводятся для подтверждения этого.

| ref | none | default | maximum | maximum+SSL | |

|---|---|---|---|---|---|

| HTTP | 905 | 870 | 554 | 477 | 467 |

| SMTP | 893 | 802 | 232 | 43 | 43 |

| POP3 | 894 | 807 | 243 | 44 | 43 |

Итак, в случае отсутствия проверки трафика маршрутизация его на шлюзе почти не оказывает влияния на скорость HTTP и снижает показатели SMTP/POP3 примерно до 800 Мбит/с. Настройки по умолчанию оказывают более существенное влияние — скорость загрузки файлов с веб-сайтов снижается до 550 Мбит/с, а почтовые сервисы работают примерно на 250 Мбит/с. Включение всех сервисов незначительно меняет скорость HTTP, но оказывает большое влияние на обработку почты — здесь мы получили только немногим более 40 Мбит/с.

| ref | none | default | maximum | maximum+SSL | |

|---|---|---|---|---|---|

| HTTPS | 896 | 861 | 801 | 799 | 242 |

| SMTPS | 814 | 706 | 596 | 536 | 101 |

| POP3S | 875 | 717 | 705 | 730 | 165 |

Как для первого графика нет смысла в SSL, то здесь подтверждается, что «обычные» профили мало влияют на трафик с SSL. Что касается абсолютных результатов, то мы видим, что при использовании инспекции SSL скорость скачивания файлов по HTTP падает до 240 Мбит/с. А вот почтовые сервисы в этой схеме наоборот стали быстрее — 100 Мбит/с для SMTP и 165 Мбит/с для POP3. Это, признаемся, было несколько неожиданно. Скорее всего, какие-то из настроек профиля в данном случае фактически не работают. Или же система «догадалась», что все вложения одинаковые и нет смысла проверять каждое.

Заключение

Продукты линейки межсетевых экранов Zyxel USG Flex способны решать многие задачи бизнес-пользователей. Основной, пожалуй, является надежный и быстрый доступ к интернету, включая одновременную работу с несколькими провайдерами для отказоустойчивости и увеличения скорости. На второе место можно поставить безопасный удаленный доступ сотрудников к локальной сети офиса с использованием технологий VPN. Близко к этому стоят и возможности по объединению сетей с применением IPSec. Функции централизованного управления точками доступа в данном материале не описывались, но во многих случаях это тоже является востребованной задачей.

И если задачи маршрутизации и удаленного доступа сегодня могут быть реализованы различными продуктами, то межсетевой экран класса NGFW — это уже совсем другая история, требующая высокой компетенции от разработчиков. В решениях Zyxel USG Flex реализованы такие сервисы, как система предотвращения вторжений, контроль приложений, антивирус, антиспам, контентная фильтрация, определение аномалий трафика, контроль сессий, а также SSL-инспекция. При этом базы сигнатур регулярно обновляются производителем на основе подписки. Для настройки работы системы используется принцип объектов, а в правилах могут быть использованы такие параметры, как пользователи и группы, адреса, подсети (включая географическое распределение), сервисы и расписания. Важным элементом системы защиты являются функции отчетности и автоматического реагирования на угрозы.

Одной из ключевых характеристик именно этой линейки является поддержка интеграции в облачную систему управления Zyxel Nebula, что позволяет в рамках одного интерфейса контролировать работу сложных сетей, состоящих из оборудования разных типов.

В рамках семейства продукты отличаются аппаратными характеристиками, в частности набором портов, и связанными с производительностью платформы скоростными показателями. Протестированный в рамках этого материала USG Flex 200 в целом подтвердил заявленные производителем скорости работы в разных режимах и сценариях. С учетом очень гибких настроек обработки и контроля трафика и существенно отличающихся требований пользователей, невозможно дать адекватные рекомендации по применимости продукта для компаний или офисов с определенной численностью сотрудников. На наш взгляд, в данном случае речь может идти о нескольких десятках человек. Несмотря на в целом достаточно простой и понятный интерфейс настройки, рекомендуется иметь в штате или для консультаций хорошо разбирающегося в современных технологиях сетевой безопасности специалиста.