Сегодня у нас на лабораторном столе устройство производства компании Gigabyte, сочетающее в себе VPN, NAT-роутер и беспроводную точку доступа стандарта 802.11g. Как обычно, компания зашифровала название устройства — оно выступает под кодовым именем GN-BR404W.

Устройство собрано в пластиковом корпусе белого цвета, с «зализанными» обводами. Допускается как горизонтальная, так и вертикальная установка корпуса.

Во втором случае устройство ставится на специальную подставку (прикрепляющуюся к корпусу), позволяющую ему устойчиво стоять в вертикальном положении. Кстати, под крышкой овального вида скрывается 802.11g pcmci карта, которая и наделяет BR404W беспроводными возможностями. Если ее вынуть, устройство лишится свойств беспроводной точки доступа, зато саму карту можно использовать, например, в ноутбуке.

На передней панели роутера расположены 7 индикаторов. Все они скрыты за полоской серебристого цвета, которая на самом деле оказывается практически прозрачной, стоит включиться индикатору, которой находится под этой полоской. Одноцветные (зеленые) индикаторы LAN1-LAN4 и WAN показывают наличие сетевого соединение к соответствующему порту и передачу данных через него. Индикатор WLAN (зеленый, одноцветный) — наличие подключенной к роутеру беспроводной карты, а так же передачу данных в беспроводном сегменте. А последний индикатор PWR является двуцветным, зеленым цветом он сигнализирует о наличии питания, красным — о неисправности устройства.

Снизу роутера расположены ножки для горизонтальной установки, а так же два отверстия крепления подставки, которая позволяет установить BR404W вертикально. Кстати, эти же отверстия можно использовать для закрепления (подвеса) устройства на стене.

Все коннекторы BR404W традиционно расположены сзади. В наличии 4 порта LAN, один — WAN, кнопка Reset (сброс настроек в заводскую предустановку) и разъем питания.

В комплект поставки входят два патч-корда (прямой и кросс), брошюрка с подробным описанием настроек роутера, компакт диск с утилитами и копией документации, а так же блок питания.

Да, да, я не ошибся и не перепутал фотографии. Именно такой БП поставляется в комплекте, без переходника. Хорошо хоть, что он рассчитан на напряжение 220 Вольт. Надеюсь, такой блок питания рассылается только с образцами для тестирования, при серийных поставках в Россию там уже будет нормальная вилка или хотя бы переходник под нее.

Роутер поддерживает два различных типа беспроводных карт. В него можно вставить карту стандарта 802.11g или 802.11a/b/g. Разумеется, в зависимости от установленной карты, меняются и скорости работы в беспроводном сегменте (т.е. поддерживаемые стандарты беспроводной связи).

В нашем случае была установлена карта Gigabyte GB-WNAG, работающая в стандартах 802.11g/b.

Спецификации беспроводной карты GN-WBAG

- Стандарты 802.11g и 802.11b 2,4 ГГц;

- Антенны — одна встроенная, возможность подключения других антенн отсутствует;

- Выходная мощность — 18 dBm;

- Чувствительность:

-85dBm @ 11 Mbit (802.11b)

-68dBm @ 54 Mbit (802.11g) - Скорости:

802.11b — 11, 5, 2, 1 Mbit/sec;

802.11g — 54, 48, 36, 18, 12, 11, 9, 6, 5.5, 2, 1 Mbit/sec;

Отмечу, что у карты довольно большая выходная мощность.

Спецификации VPN роутера GN-BR404W

- Корпус — пластиковый, вертикальная или горизонтальная установка;

- Проводной сегмент — 1 WAN и 4 LAN интерфейса FastEthernet 10/100Мбит/сек (LAN — автоопределением типа кабеля (Auto MDI-X));

- Поддержка PPPoE и DHCP клиента на WAN интерфейсе;

- pcmci интерфейс для подключения беспроводных карт стандартов 802.11g или 802.11a/b/g (совместимых с Wi-Fi);

- Поддержка WDS (Wireless Disribution System), возможность одновременной работы в режимах AP (access point) и WDS;

- Конфигурирование через WEB интерфейс;

- Безопасность беспроводного сегмента — WEP 64/128/152-bit, WPA;

- Аутентификация в беспроводном сегменте — по MAC адресу или с использованием протокола 802.1x;

- Встроенный файрвол с SPI (Stateful Packet Inspection);

- Способ организации доступа во внешнюю сеть — NAT с возможностью создания виртуальных серверов и DMZ хоста;

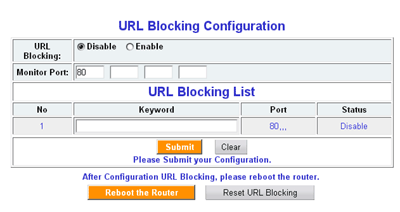

- Поддержка фильтрации URL;

- Встроенный DHCP сервер;

- Поддержка VPN сервера (IPSec);

- IPSec, L2TP, PPTP Pass-Through (не более одного клиента для каждого протокола);

- Возможность обновления прошивки, а так же загрузки и сохранения конфигурации;

- Поддержка протоколов маршрутизации RIPv1 и RIPv2;

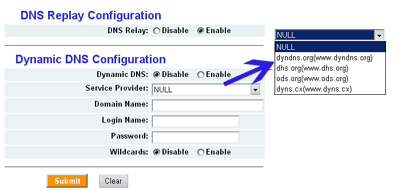

- Поддержка редиректа DNS и динамического DNS;

- Заявленная производительность LAN-WAN сегмента (в режиме ftp-трансфера) — 89.5Mbit;

- Питание — 5V DC 2A;

- Размеры — 178 мм × 132 мм × 43 мм;

- Вес — 320 г, без учета БП;

Вид внутри

На обратной стороне печатной платы расположены только микросхема флэш-памяти и PCI-to-PC card контроллер. Последний отвечает за сопряжение внешних PCMCIA карт с основной платой роутера. Вся остальная электроника находится на лицевой стороне.

На плате установлены две микросхемы памяти неизвестного объема и максимальной частотой работы 166 МГц. Роль пятипортового 100Mbit коммутатора выполняет микросхема Realtek RTL8305SB. Для реализации Auto MDI-X используется чип LF8731, располагающийся ближе к LAN портам коммутатора. Далее располагаются две микросхемы Realtek RTL8100BL, являющиеся Fast Ethernet контроллерами. Один из них отвечает за WAN порт роутера, второй видимо идет к интерфейсу PCMCIA карты.

В качестве основного процессора в устройстве используется SH-4 (SH6417751R) компании Hitachi. Это RISC микропроцессор семейства SuperH.

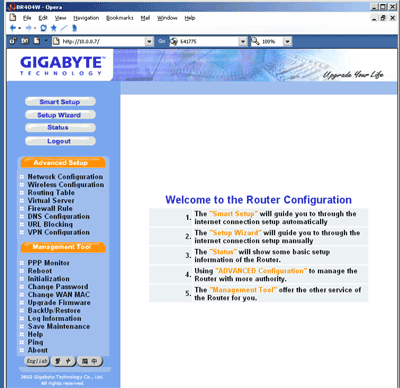

Обзор настроек GN-BR404W

Традиционно, устройство конфигурируется посредством WEB-интерфейса. При первом запуске достаточно установить на сетевой плате автоматическое получение IP-адреса, подключить компьютер к GN-BR404W в LAN порт (роутер выдаст IP адрес из диапазона 192.168.1.xxx) и набрать в браузере http://192.168.1.254, где и находится интерфейс конфигурирования.

В интерфейсе доступно несколько методов настройки.

Smart Setup — роутер сам попробует определить, какой тип соединения используется на WAN порту и, в случае успешного определения, выдаст на экран запрос на логин/пароль (в случае PPP соединения), полученные IP адреса (в случае DHCP) и тд. Или напишет о невозможности автоматического детектирования.

Setup Wizard — этот мастер позволит быстро пробежать по основным настройкам устройства, после чего оно будет готово к работе.

Есть еще третий способ, не самый быстрый, зато тут можно сконфигурировать все что угодно — это пройтись по всем менюшкам интерфейса самостоятельно. Рассмотрим именно этот случай.

Сразу хотелось бы отметить, что встроенная в WEB-интерфейс система помощи достаточно скудна и часто освещает лишь основные моменты интерфейса (да и то, далеко не все). Но самое (на мой взгляд) неприятное — это выскакивающая табличка с требованием перезагрузки устройства (которая занимает около 30 секунд), выскакивающая практически после изменения любого элемента настройки.

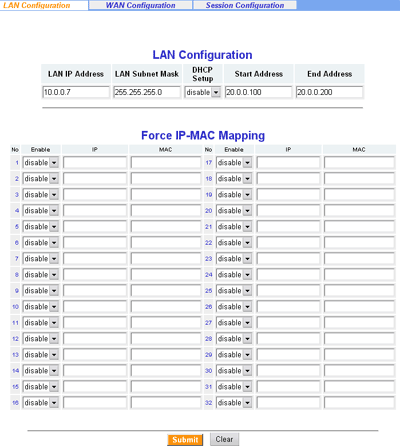

В разделе Network Configuration конфигурируются LAN и WAN интерфейсы, а так же настраивается встроенный DHCP сервер. В DHCP сервере можно принудительно ассоциировать MAC адреса с IP адресами (до 32 записей).

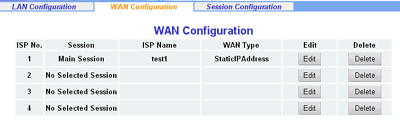

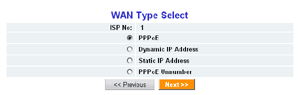

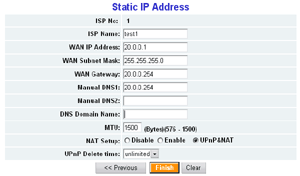

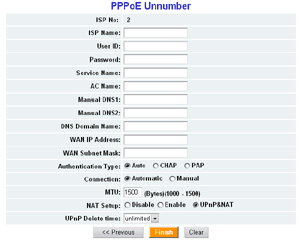

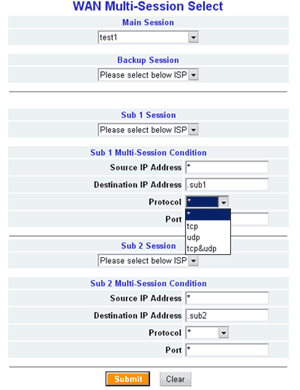

В подразделе WAN Configuration настраивается WAN интерфейс. Тут можно задать до 4 различных типов-сессий, которые будут работать на этом интерфейсе.

В зависимости от типа сессии, установленного на WAN интерфейсе, будет предложено ввести специфичные для каждого случая параметры.

Последняя подсекция наиболее интересна. Тут надо задать, какая из сессий (заданных в предыдущем экране) будет использоваться маршрутизатором. Т.е., если не задать не одну из существующих, данные никуда уходить не будут. Как видно из скриншота, часть трафика можно отправить в Sub-Session1 (возможна фильтрация его направления по портам/протоколам), часть — в Sub-Session2. Остальной трафик пойдет по каналу Main Session (или по Backup, в случае падения основного канала).

Для меня осталось туманной возможность задания целых четырех различных сессий на одном(!) WAN интерфейсе. Вот если бы их было несколько — тогда да, выгода очевидна. А так… В общем, не ясно, для чего это сделано. Ведь при падении (физическом) канала на WAN интерфейсе отвалятся все сессии. Можно конечно подсоединить WAN интерфейс к коммутатору, и в коммутатор же воткнуть несколько каналов от разных провайдеров, но что-то мне подсказывает, что это не самый правильный вариант. С другой стороны, вышеописанная функция позволяет иметь на одном сетевом интерфейсе несколько разных IP адресов, что иногда довольно полезно.

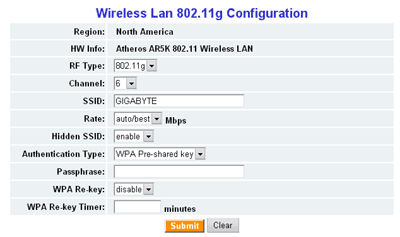

Далее идет раздел Wireless Configuration. Здесь настраивается все связанное с беспроводным сегментом. В первом подразделе, кроме стандартных, стоит отметить функцию 156-битного шифрования, правда она не является стандартной и следовательно, нет гарантии, что заработает в паре с другим устройством (тоже поддерживающим эту функцию) производства не Gigabyte.

Следует отметить и функцию WPA шифрования (только для 802.11g стандарта), которая более криптостойкая, по сравнению с WEP шифрованием.

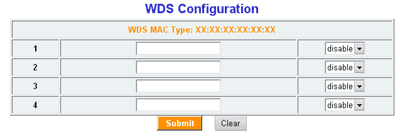

Раздел WDS Configuration позволяет настроить работу роутера в качестве беспроводного моста (при этом возможна одновременная работа роутера в режиме точки доступа и WDS).

Кроме вышеперечисленных, в разделе Wireless Configuration присутствуют еще два подраздела, отвечающие за настройку фильтрации MAC и 802.1x аутентификацию.

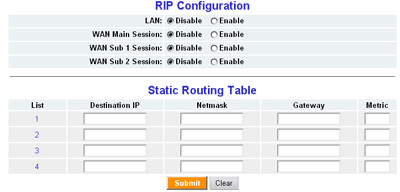

В секция Routing Table настраивается роутинг (и поддержка RIP протоколов), причем последнее можно задать для каждой из четырех сессий отдельно.

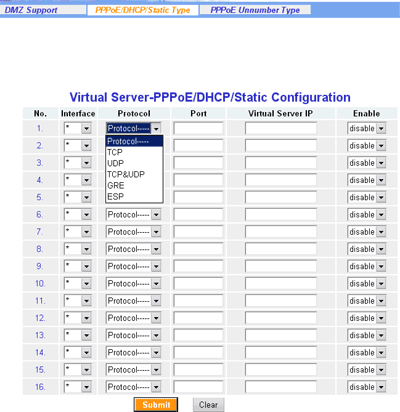

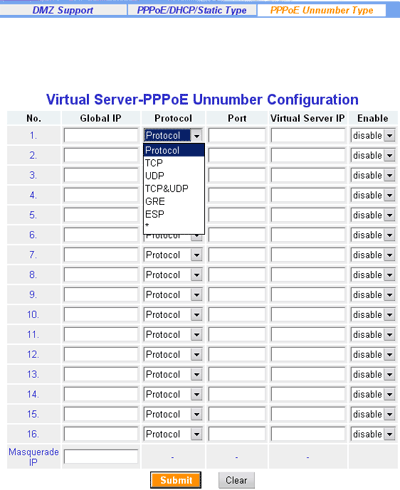

В разделе Virtual Server, можно задать один DMZ хост, а так же настроить редирект портов (т.е. настроить виртуальные сервера) для всех поддерживаемых типов сессий.

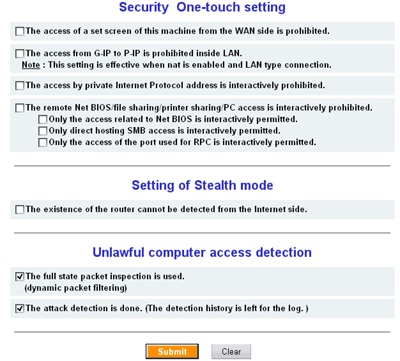

Раздел Firewall Rule, на мой взгляд, является одним из наиболее интересных в роутере. В первом подразделе настраиваются глобальные элементы защиты, такие, как запрет конфигурирования роутера со стороны WAN, запрет ответов на ICMP ping, протоколов Netbios, и тд. Тут же активируется SPI составляющая файрвола и включение логирования атак на WAN интерфейсе.

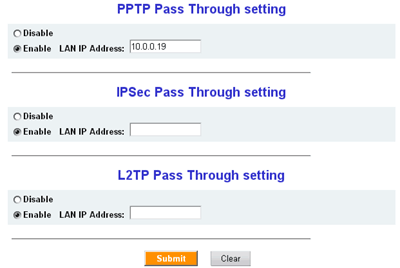

Следующий подраздел позволяет разрешить VPN pass-through для PPTP, L2TP и IPSec протоколов, к сожалению, возможно задание только одного IP для каждого из протоколов.

Последний подраздел позволяет настроить статические правила встроенного файрвола. Приятно то, что в каждом правиле возможно задание номера сессии, для которой правило будет действовать, направление пакета (WAN to LAN или LAN to WAN), тип протокола (из предопределенного, но довольно большого списка). Кстати, в типах протокола можно задать тип TCPEST (TCP Established — пакет, относящийся к уже установленной сессии — достоинство SPI расширения файрвола). Кроме того, для каждого правила задается src/dst ip/port. Плюс, для каждого правила можно включить логирование. В общем, встроенный файрволл довольно приятен в настройке и гибок.

В DNS Configuration настраивается встроенный в роутер DNS сервер (который работает в качестве релея), так же поддержка сервиса динамического DNS.

Следующий раздел отвечает за возможность блокирования определенных URL встречающихся в HTTP трафике, проходящем по одному из четырех задаваемых портов.

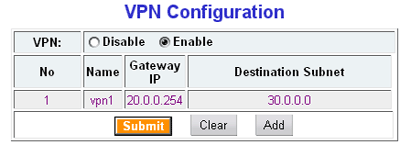

Последний раздел, находящийся в Advanced Setup, называется VPN Configuration и, как следует из названия, отвечает за настройку VPN сессий.

Поддерживается только 3DES шифрование (Auth — HMAC/MD5). Возможна работа как в режиме туннеля до удаленной сети, так и туннеля до хоста. В качестве ключа шифрования возможно использование лишь preshare-key.

Далее идет глобальный раздел Managment Tool, в котором находятся пункты, отвечающие за мониторинг, просмотр логов, сохранения/восстановления конфигурации и тд. Некоторые из них выделим особо.

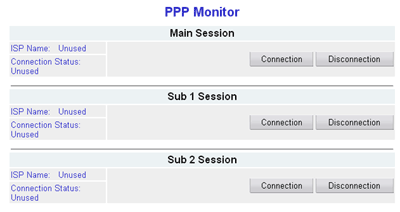

В PPP Monitor можно увидеть активные PPP сессии.

В разделе Ping позволяет пропинговать удаленный хост.

Раздел Log Information позволяет увидеть события, сохраненные во внутреннем логе устройства. К примеру, атаки или прохождения пакетов по заранее заданным правилам в файрволе. К сожалению, устройство не может сохранять логи где-нибудь на внешнем сервере логов. А логи внутри устройства сохраняются лишь до перезагрузки устройства.

Кроме того, можно заметить, что в логах присутствует время записи события, хотя более нигде в настройках про время упоминаний нет. Видимо устройство само синхронизирует внутренние часы через Интернет.

Последний рассматриваемый раздел — About — показывает информацию о прошивке устройства.

Тестирование безопасности

Тестирование производилось согласно этой методике.

Сканирование осуществлялось в два этапа. В первом, настройки в разделе Firewall Rule –> Security Configuration оставлялись по умолчанию. То есть никакие пункты не были выбраны (минимальный уровень безопасности — все разрешено). Кстати, подобные настройки-умолчания применительно к роутеру не являются правильными и потенциально могут позволить злоумышленнику воспользоваться возможными дырами в устройстве.

Итак. В первом этапе сканирования были обнаружены открытые порты (кто бы сомневался), но опасность открытых сервисов минимальна. Хотя более вдумчивый анализ говорит о не совсем прямой реализации tcp/ip стека в данном устройстве. Так же была найдена одна критическая уязвимость (ICMP Etherleak), правда, что бы ею воспользоваться, нужно находится в одном физическом сегменте с устройством (последнее маловероятно для атакующего).

Отчеты Nessus:

На втором этапе ставились все галки в Secure Configuration (максимальный уровень безопасности на WAN порте), после чего опять запускалось сканирование посредством Nessus. Результат — blackhole (у большое количество записей о сканированиях в логах устройства). Не было найдено ни одного открытого порта и соответственно ни одной уязвимости.

Еще отмечу, что во время других сканирований, к примеру, при включенной attack detection и при не закрытом WEB сервере на WAN порту, сканер все равно не находил WEB сервера. Видимо активно сканирующий хост блокируется роутером.

В процессе обоих сканирований устройство ни разу не перезагружалось и не висло. В общем и целом безопасность устройства на высоком уровне (особенно после активации всех возможностей в подразделе Secure Configuration.

Тестирование производительности

Тестирование проводного сегмента.

Алгоритм тестирования описан в Методике тестирования маршрутизаторов.

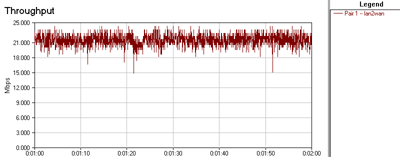

Скорости передачи данных между сегментами LAN и WAN. NetIQ Chariot, Throughput.scr

Скорости передачи данных между сегментами LAN и WAN на пакетах различной длины. NetPipe.

Роутер показывает потрясающе высокую скорость передачи данных.

Тестирование беспроводного сегмента

В тесте участвует роутер с предустановленной картой Gigabyte GN-WMAG и ноутбук с беспроводной карта WL-100g. В первом тесте оборудование работало в стандарте 802.11g, во втором — 802.11b (на роутере принудительно выставлялся режим 802.11b сети).

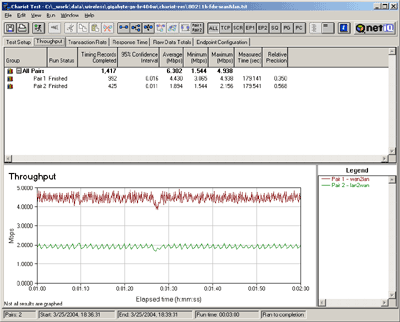

Скорости передачи данных между проводным и беспроводным сегментами в режиме 802.11g. NetIQ Chariot, Throughput.scr

Передача данных из проводного сегмента в беспроводной

Передача данных из беспроводного сегмента в проводной

Одновременная передача данных в обе стороны (802.11g)

В режиме передачи в беспроводной сегмент скорость остается на высоте. Что нельзя сказать об обратной ситуации (из беспроводного в проводной), а так же о режиме полного дуплекса. Я не понял, с чем это может быть связано. Хотя возможно это локальная несовместимость беспроводных карт в ноутбуке и в роутере. К сожалению, в нашей лаборатории не нашлось (на момент тестирования) другой беспроводной карты стандарта 802.11g.

Скорости передачи данных между проводным и беспроводным сегментами в режиме 802.11b. NetIQ Chariot, Throughput.scr

Одновременная передача данных в обе стороны в режиме 802.11b

Зато в режиме 802.11b нареканий на скорость нет — она максимальна (с теми же железками).

Тестирование VPN

Процедура проводится согласно Методике тестирования маршрутизаторов.

Роутер имеет относительно небогатый набор IPSec возможностей — возможно только ESP туннелирование (в режимах сеть-сеть или сеть-хост). Из шифрования доступен только 3des (с заранее заданным ключом), аутентификация — HMAC/MD5.

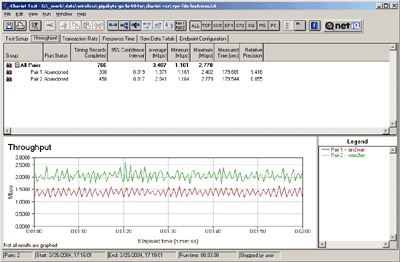

Скорость шифрования IPSec (ESP 3des, Auth HMAC/MD5). NetIQ Chariot, Throughput.scr

График скорости шифрования IPSec (ESP 3des, Auth HMAC/MD5) в режиме полного дуплекса

Для устройства без аппаратного ускорителя шифрования, роутер показывает очень неплохие результаты. Из минусов, замеченных во время тестирования, отмечу довольно сырой алгоритм реализации процедуры поддержки соединения — если с другой стороны перегрузить VPN сервер, то роутер не поймет, что туннель уничтожен и его надо создавать заново. Он все равно пытается слать пакеты в старый туннель, никоим образом не реагируя даже на запросы на установление нового канала с той стороны. Второй минус — в логах никак не отражается процедура установления соединения или ошибки, возникшие при этом. Третий минус — устройство сразу при загрузке пытается установить VPN соединение, хотя его об этом никто не просит (что мешает начать процедуру его инициации только при наличии трафика в удаленную защищенную сеть?).

Тем не менее, наличие встроенного IPSec сервера в роутере подобного класса не может не радовать. А вышеописанные баги вполне можно вылечить в новой версии прошивки.

Доступность

К сожалению, продукция компании Gigabyte очень редко появляется на российском рынке. На момент публикации статьи, рассматриваемого роутера в продаже еще не было. Возможно, он появится чуть позже.

Средняя розничная цена на 802.11g устройства в Москве : Н/Д(0)

Выводы

Очень многофункциональное устройство для своего класса, обладающее неплохими скоростными характеристиками. Тем не менее, однозначный вывод сделать достаточно сложно, так как, несмотря на многочисленные плюсы, существует некоторое количество минусов. Впрочем, многие пользователи их даже не заметят, так как не всем нужна вся функциональность устройства. Осталось дождаться появления GN-BR404W на прилавках в нашей стране. Плюсы:

- Очень высокая скорость роутинга.

- Поддержка PPTP, L2TP, IPSec Pass-Through (но не более одного клиента для каждого протокола);

- Возможность терминирование VPN сессий (работа в режиме VPN сервера);

- Хорошая скорость IPSec шифрования;

- Возможность работы в режиме обычного роутера (без NAT);

- Многофункциональный и гибкий файрвол;

- Логирование событий файрвола;

- Возможность работы как в 802.11b/g, так и в 802.11a/b/g режимах (в зависимости от установленной PCMCIA карты);

- Одновременная работа AP и WDS;

- Поддерживания WPA шифрования (в беспроводном сегменте)

Минусы:

- WAN интерфейс не поддерживает PPTP протокол;

- Невозможно сохранять логи на внешнем сервере;

- Список режимов шифрования и аутентификации в режиме IPSec довольно ограничен;

- Отсутствие поддержки SNMP;

- Слабо детализированный лог событий —l логируются лишь правила файрвола, коннект на WAN порту и UPnP (а, к примеру, процесс установления IPSec сессии — уже не нет);

- Неотработанные алгоритмы установления IPSec сессий (иногда требуется перезагрузка устройства при потере сессии);

- Невозможно жестко задать «для данной сети работать только через VPN»