Саммиты вирусных аналитиков «Лаборатория Касперского» проводит дважды в год. В этот раз в рамках уже 6-го по счету саммита компания решила организовать открытый день для прессы, чтобы представить своих ведущих российских и зарубежных специалистов и поделиться актуальной информацией о ситуации на рынке.

Открыл мероприятие Евгений Касперский, директор департамента инновационных технологий «Лаборатории Касперского», выступивший с приветственным словом. Бодро поприветствовав собравшихся, он в двух словах охарактеризовал ситуацию в интернете: «К сожалению, интернет превращается в некое подобие Чикаго 36-го года или Москвы 94-го. В интернете все больше криминала, и пока мировое сообщество не знает как с этим бороться». Год за годом ситуация обостряется в два-три раза, увеличивается количество криминальных групп и вредоносного софта. По ориентировочным подсчетам «Лаборатории Касперского», в настоящее время, например, действует как минимум тысяча групп или индивидуалов, которые занимаются разработкой троянских программ и активным криминальным бизнесом.

Первый доклад после приветственного слова Евгения Касперского сделал Станислав Шевченко, начальник отдела антивирусных исследований «Лаборатории Касперского». Он рассказал о новой классификации вредоносных программ, разработанной в компании.

Новая классификация вредоносных программ

Наведение порядка в именовании вредоносных программ в «Лаборатории Касперского» решили начать с проводов на пенсию такого понятия, как вирус. Его определение компания настоятельно рекомендует забыть как своим сотрудникам, так и пользователям. Дело в том, что сейчас практически не встретишь вирусов в их исконном смысле, а мы в большинстве своем продолжаем по привычке активно использовать этот термин, ошибочно причисляя к вирусам все виды вредоносных программ, такие как трояны и черви. Итак, привыкаем к универсальному понятию «вредоносная программа».

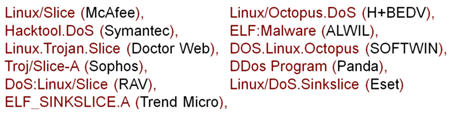

Что касается классификации, то эта, казалось бы, не такая сложная задача — распределение вредоносных программ по признакам, функциям и свойствам на группы — вызывает большое количество вопросов. Во многом это связано с тем, что вредоносный код давно перестал быть простым, неся в себе пересекающиеся функциональности. Отсюда и сложности с неоднозначностью именований вредоносных объектов и их переводом на иностранные языки, а также ориентацией в их многообразии. При этом не стоит забывать, что у каждой из антивирусных компаний свой взгляд на классификацию «вредоносов», что уже само по себе вносит свою лепту в информационный сумбур. Результат всего вышесказанного каждый из нас в полной мере может ощущать на себе, например, просматривая сводки о вирусной активности от различных разработчиков антивирусного ПО — один и тот же «вредонос» может иметь множество имен, на расшифровку которых потребуется немало времени (пример будет чуть ниже).

Эту классификацию «Лаборатории Касперского» уже можно назвать достоянием истории

Обновляя свою классификацию вредоносных программ, специалисты «Лаборатории Касперского» преследовали следующие цели: устранить неоднозначность понятий, добиться понятного и наглядного именования вредоносных программ, логично разделить их на классы. В итоге в компании решили все детектируемые объекты разделить на две большие группы:

1. Malware

Malware — вредоносные программы, созданные специально для не санкционированного пользователем уничтожения, блокирования, модификации или копирования информации, нарушения работы компьютеров или компьютерных сетей.

К данной категории относятся вирусы, черви, троянские программы и иной инструментарий, созданный для автоматизации деятельности злоумышленников (инструменты для взлома, конструкторы полиморфного вредоносного кода и т.д.).

2. PUPs

PUPs (Potentially Unwanted Programs, читается как «папс», хотя в России скорее всего это будет «пупс» :-)) — программы, которые разрабатываются и распространяются легальными компаниями, могут использоваться в повседневной работе, например, системных администраторов. Казалось бы, за что их тогда детектировать? Проблема заключается в том, что некоторые программы обладают набором функций, которые могут причинить вред пользователю только при выполнении ряда условий. Например, программу удаленного администрирования Radmin можно сравнить с кухонным ножом, который в руках злоумышленников легко может стать орудием преступления.

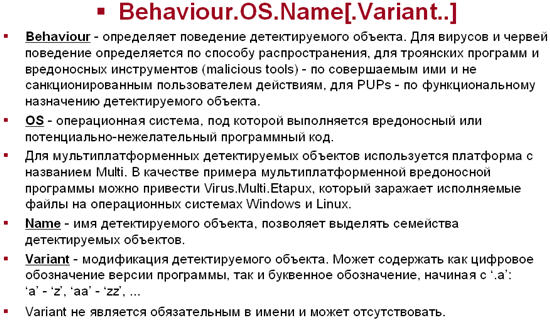

Именование детектируемых объектов «Лаборатория Касперского» предлагает производить по следующей схеме:

Для наглядности руководитель антивирусной лаборатории сразу привел пример:

DoS.Linux.SinkSlice — вредоносная программа, предназначенная для проведения атаки типа «Denial of Service» («Отказ в обслуживании») на удаленный сервер. Является исполняемым файлом Linux (ELF-файл).

«Вредонос» DoS.Linux.SinkSlice также известен как:

По словам Станислава Шевченко, новая классификация и правила именования детектируемых объектов уже успешно опробованы в «Лаборатории Касперского». В ближайшие полтора месяца компания рассчитывает полностью внедрить классификацию у себя. Всё бы хорошо, но глобальная проблема отсутствия единой терминологии как была, так и останется… «Лаборатория Касперского», правда, искренне надеется, что ее классификация не останется без внимания других участников рынка. В компании отметили, что после окончательного внедрения новой классификации внутри «Лаборатории Касперского» специалисты предложат ее другим антивирусным лабораториям.

Проблемы сохранности личных данных и методы компьютерной кражи информации

Технический консультант по безопасности Kaspersky Lab UK Дэвид Эмм (David Emm) и заместитель директора департамента инновационных технологий «Лаборатории Касперского» Николай Гребенников в своих докладах затронули актуальную проблему кражи конфиденциальных данных через интернет.

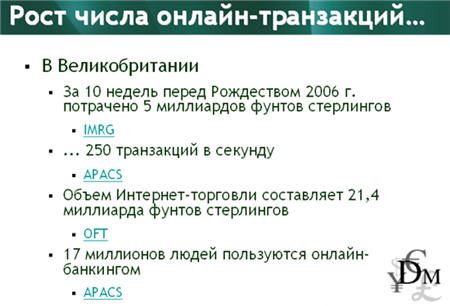

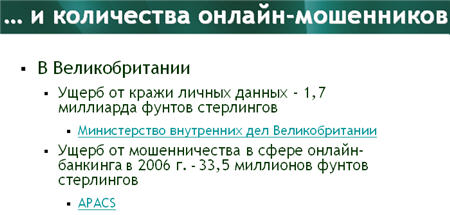

Как известно, тактика малозаметных «локальных» эпидемий, пришедших на смену глобальным эпидемиям, последние несколько лет пользуется всё большей популярностью у киберпреступников. Причем наблюдается четкая корреляция — с ростом числа онлайн-транзакций растет и количество онлайн-преступников, а также объем ущерба. Дэвид Эмм, в частности, привел некоторые статистические данные по Великобритании:

Улучшения ситуации ждать не приходится, наоборот, интернет становится доступным дома и на работе, «умнеют» мобильные устройства, развиваются социальные сети и сервисы, увеличивается объем электронного документооборота — эти и многие другие факторы делают пользователей всё более уязвимыми для преступников. Впадать в паранойю по этому поводу, конечно, не стоит (надеюсь, что никто и не собирался), куда полезнее знать о возможных угрозах и методах защиты от них.

Николай Гребенников выделил в своей презентации три способа кражи информации:

1. Фишинг

Злоумышленники создают фальшивую веб-страницу, имитирующую страницу реально существующего банка или другой финансовой организации. Затем пользователю посылается запрос на передачу конфиденциальной информации, обычно в виде электронного письма от имени сотрудников организации. При этом в письме используются методы социального инжиниринга:

- используются логотипы банка, имена и фамилии реальных руководителей;

- ссылка в письме выглядит как реальная веб-страница организации, но при ее активации загружается поддельная страница;

- происходит «запугивание» пользователя, например, временным закрытием доступа к счету, если пользователь не введет регистрационные данные на указанной веб-странице за ограниченный период времени.

Попавшись на удочку, пользователь сам передает злоумышленникам конфиденциальную информацию. Это принципиальное отличие фишинга.

2. Скрытая слежка за действиями пользователя

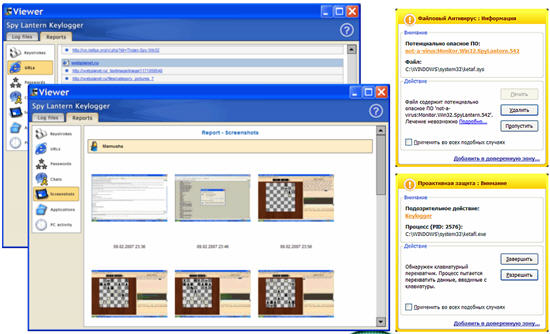

Этот способ подразумевает использование специальных троянских программ шпионов (одним из основных классов шпионов являются кейлоггеры). Они осуществляют мониторинг и сохранение в отчете нажатий клавиш, посещаемых веб-сайтов, списка запущенных приложений, сообщений, передаваемых с помощью систем мгновенных сообщений ICQ, Yahoo, MSN, и т.п. Кейлоггеры умеют работать и со снимками экрана. В зависимости от настроек, трояны-шпионы могут активироваться при заходе на определенные сайты, запуске некоторых программ, при наборе ключевых слов и др.

3. Воровство конфиденциальных данных

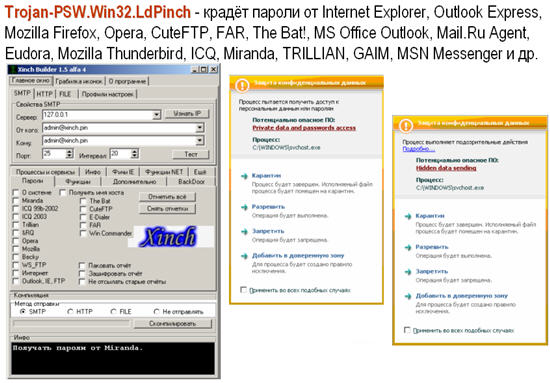

Еще одна угроза — троянские программы-воры. Они выполняют поиск конфиденциальных данных на компьютере пользователя и передают их злоумышленнику. Главной целью таких троянов является кража информации о системе пользователя и паролей к различным программам и сервисам. При этом весь процесс сбора и передачи информации незаметен для пользователя-жертвы:

- троянская программа анализирует различные источники (защищенное хранилище Windows, ключи реестра известных программ и т.п.);

- после сбора информации из указанных источников троянская программа обычно шифрует ее и сжимает в файл;

- данный файл может быть либо отправлен по электронной почте, либо выложен на FTP-сервер злоумышленника.

Николай Гребенников отметил, что одним из новых классов воров являются троянские программы, предназначенные для кражи учетных записей многопользовательских онлайн-игр (MMORPG): Trojan-PSW.Win32.Lineage.agi, Trojan-PSW.Win32.WOW.el и др.

Что касается методов защиты, то ничего принципиально нового специалисты «Лаборатории Касперского» не сказали, пользователям рекомендуется:

- устанавливать ПО для защиты от IT-угроз — антивирусные продуты, спам-фильтры, сетевые экраны;

- поддерживать базы антивирусных продуктов в актуальном состоянии и регулярно обновлять операционную систему;

- избегать сообщения параметров своих банковских карт и других конфиденциальных данных в Сети;

- не отвечать на рассылки от имени банков, фондов и других финансовых структур (просто потому, что они их не проводят);

- использовать сложные пароли;

- при частом совершении финансовых операций в интернете использовать специализированную виртуальную клавиатуру (кстати, «Лаборатория Касперского» планирует внедрить такую в свою следующую версию антивируса);

- при использовании онлайн-банкинга регулярно проверять баланс счетов и сообщать о подозрительных операциях…

Заканчивается список многозначительным многоточием, оно и понятно, всех способов защиты не перечислить.

Антивирус или самолечение?

На десерт мероприятия была оставлена яркая интерактивная презентация «Антивирус или самолечение?» Виталия Камлюка, старшего вирусного аналитика «Лаборатории Касперского». Он продемонстрировал на примерах, как можно бороться с вредоносными программами без помощи антивируса.

Первым был разобран по полочкам процесс заражения известным червем Email-Worm.Win32.Warezov и борьба с ним — инспектирование системы, попытка ручного удаления, анализ противостояния и обход защиты удаления червя. Далее был повержен Trojan.Win32.Krotten, изменяющий настройки системы и требующий выкуп за восстановление рабочей конфигурации. В обоих случаях флэш-ролики, подробно комментируемые Виталием, демонстрировали все этапы борьбы с «вредоносами» — от запуска командной строки до редактирования реестра.

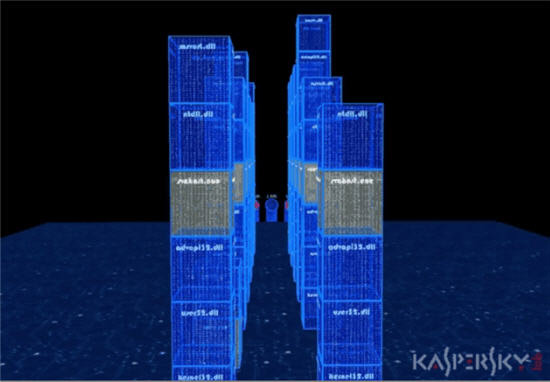

При рассмотрении еще одного примера, главным героем которого стал Backdoor.Win32.IRCBot, использующийся для построения зомби-сетей, очень эффектно был проиллюстрирован процесс того, что происходит в системе после активации «вредоноса» — в видеоролике, созданном в лучших традициях блокбастера «Матрица», красовалась трехмерная модель исполняемых в системе процессов и летающие среди двоичного кода пакеты данных злоумышленника, которые мастерски перехватил вирусный аналитик. Захватывающее, надо признать, кино.

«Специалисты «Лаборатории Касперского» знают, что есть способы восстановления системы средствами Windows, и умеют это делать. Использование антивирусных программ серьезно экономит время и не требует глубоких знаний. Если вы всё-таки решились помочь себе сами, то знайте, что по неосторожности вы можете разрушить систему. Рисковать или нет? Решать вам!» — резюмировал свое выступление Виталий Камлюк.

В целом, следует отметить в заключение, опыт проведения открытого пресс-дня в рамках саммита антивирусных аналитиков показался удачным, как участникам мероприятия, так и организаторам. Поэтому вполне можно ожидать, что эта инициатива перейдет в разряд традиционных и «Лаборатория Касперского» будет и впредь устраивать пресс-дни на саммите, знакомя нас со своими экспертами и радуя интересными презентациями.