В новой «поддельной» версии Telegram обнаружено мощное вредоносное ПО Triada, заражающее Android устройства

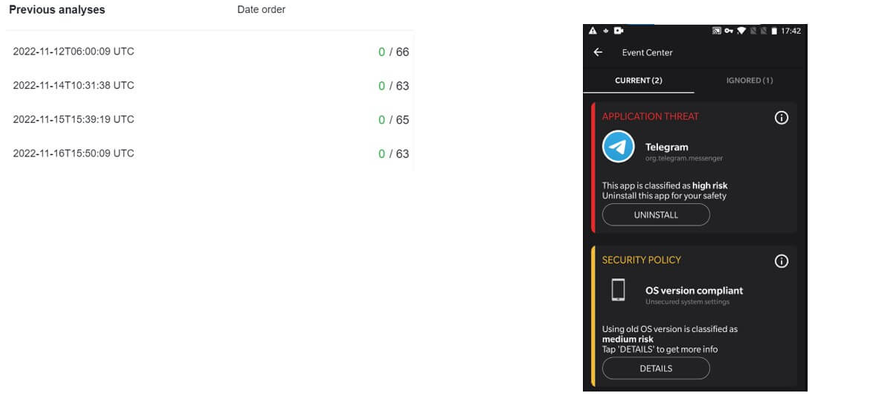

Специалистами Check Point Software Technologies была установлена поддельная версия мобильного мессенджера Telegram, которая после установки на смартфоны с ОС Android заражала устройство «вирусом» Triada. После получения расширенных прав вредоносное ПО самостоятельно внедряется в системные процессы и другие приложения.

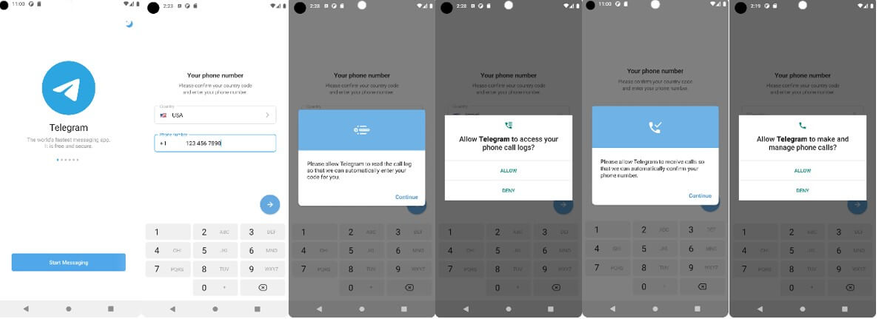

Вредоносное приложение зараженное вирусом Triada, распространяется в «фейковой» программе Telegram, маскирующейся под последнюю версию 9.2.1. Для убедительности поддельная программа имеет имя пакета org.telegram.messenger, название и оригинальный значок.

Во время первого запуска поддельное приложение показывает окно входа в систему оригинального приложения, просит ввести логин/пароль пользователя или зарегистрироваться. Поэтому поддельное приложение довольно сложно разоблачить.

После удачной регистрации или авторизации вредоносное приложение устанавливается сервис обновления, который скрытно собирает информацию о пользователе и конфигурации устройства. Вредоносный код встраивается в другие приложения и может похищать ключи доступа к банковским услугам, мессенджерам или контактам.

Кроме того, после проведенного исследования специалисты Check Point установили, что вредоносное ПО Triada может оформить на пользователя платные подписки на различные сервисы, показывать рекламу в фоновом режиме, совершать покупки в маркетплейсах без ведома пользователя и другие действия, направленные на хищение личной информации.

Ранее стало известно, что Лабораторией Касперского была обнаружена поддельная версия мессенджера WhatsApp для операционной системы Android, но ее выдавало измененное название YoWhatsApp. Вирусное приложение способно перехватывать учетные записи пользователя различных мессенджеров, которые в дальнейшем могут использоваться для различных противоправных действий на оригинальном клиенте.

В последнее время аналитики отмечают увеличение активности по появлению модифицированных клиентов популярных мобильных приложений. Видоизмененные приложения привлекают к себе новых пользователей различными новыми функциями или скидками, если оно платное. Но после установки пользователь получает больше проблем, чем выгоды. А основная опасность после установки вирусного приложения заключается в появлении на вашем гаджете вредоносного кода и какой вред он может вам нанести.

Источник: https://blog.checkpoint.com

5 комментариев

Добавить комментарий

Добавить комментарий