U.S.Robotics Secure Storage Router Pro (USR8200)

Возможности встроенных SMB и FTP серверов

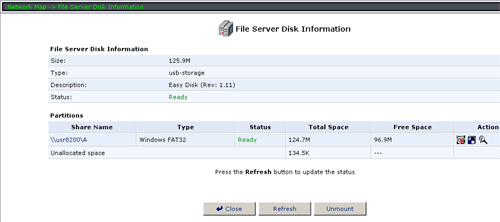

Как уже говорилось ранее в части экскурса в настройки, к USR8200 можно подключать внешние носители данных с интерфейсами USB или Firewire. Носители сразу (если распознаются) появляются в Network map, где их можно посмотреть, переразбить на разделы, отформатировать или проверить на наличие ошибок.

К сожалению (это отмечено и на сайте производителя в комментариях к прошивке) совместимость с устройствами на шине USB 1.1 оставляет желать лучшего – у меня из десятка подключаемых флешек заработали всего две: Kingmax 16Mb и Easydisk 128Mb. Устройств с USB2.0 или IEEE 1394 в наличии не оказалось, поэтому проверить работу USR8200 с ними не удалось.

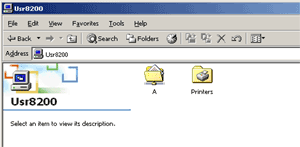

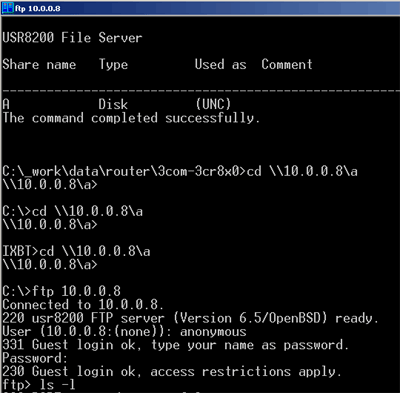

Для пользователей такие носители будут видны в виде расшаренного диска (SMB ресурс) или через ftp-сервер. Доступ к обоим этим ресурсам получают лишь пользователи, логины и пароли которых заведены на USR8200 в соответствующем разделе. Кроме того, на ftp-сервере предусмотрен так же специальный пользователь anonymous. Последнему могут быть разрешены права как на чтение, так и на запись, а так же может быть выделена специальная директория, выше которой он подняться не сможет (chroot). А вот для Samba (именно эта программа выполняет роль SMB-сервера) анонимный доступ не предусмотрен.

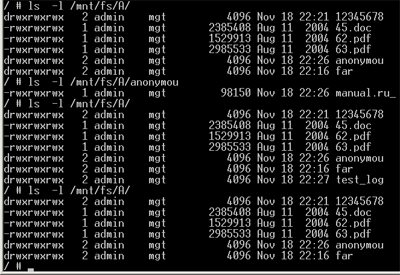

К большому сожалению, реализация разграничения доступа пользователей находится в зачаточном состоянии. Если любому пользователю разрешить доступ на чтение, он сможет читать все файлы с носителя. Если на запись – аналогично может записывать и удалять любые файлы. Почему так происходит, хорошо видно на вышеприведенном скриншоте: файлы, список которых там выведен, были записаны разными пользователями по ftp и по smb, но реально все они имеют одного владельца и группу. Это, кстати, касается и файлов, записанных anonymous-ом по ftp.

Тестирование безопасности USR8200

Тестирование производилось согласно этой методике.

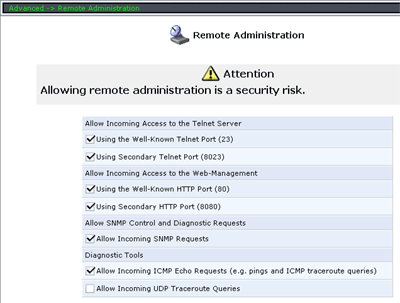

Сканирование проводилось в двух режимах. В первом, политика безопасности выставлялась на минимум (разрешены все входящие и исходящие соединения), и активировался доступ к интерфейсу конфигурирования на WAN интерфейсе:

Отчеты Nessus:

Понятно, что найдено много всяких возможных проблем, ведь все открыто (в реальности, такую конфигурацию вряд ли кто-нибудь задаст). Но стоит отметить, что ни одной серьезной уязвимость обнаружено не было.

Во время сканирования устройство работало нормально, перезагрузок или зависаний не было. Но вот в security-логах устройства по поводу попыток атак или сканирования стояла практически полная тишина.

Перед вторым сканированием выставлялась политика «запретить все» и в Remote Administration снимались все галочки (все возможные доступы извне отключались). Отчетов Nessus приводить не буду, так как их нет, т.е. во время сканирования ничего найдено не было.

Другими словами, безопасность устройства находится на высоком уровне.

Доступность

К сожалению, на момент написания статьи, USR8200 отсутствовал в продаже.

Средняя розничная цена в Москве на USR8200 : Н/Д(0)

Выводы

Secure Storage Router Pro (USR8200) от компании U.S.Robotics является очень функциональным и производительным устройством. Можно даже сказать, что это первое (побывавшее в нашей лаборатории) устройство, обладающее таким впечатляющим набором возможностей и производительностью, а так же хорошим уровнем безопасности.

Вот только бы поправили программисты несколько багов, касающихся разграничения прав доступа для пользователей, работающих со встроенными в USR8200 SMB- и FTP-серверами и некоторые огрехи в реализации IPSec и придраться было бы практически не к чему. И еще одна неясность – если уж реализована поддержка IPSec и консольный режим управления через telnet, почему нельзя было добавить поддержку ssh?

Плюсы

- высокая производительность роутинга (трансфер между LAN и WAN сегментами);

- наличие VPN сервера IPSec/PPTP;

- высокая производительность встроенного VPN сервера с поддержкой IPSec;

- очень богатые настройки IPSec протокола (в том числе поддержка туннельного и транспортного режима);

- хорошая производительность встроенного VPN сервера с поддержкой PPTP;

- поддержка IPSec/PPTP pass-through;

- неплохой уровень безопасности;

- очень гибкий и функциональный файрвол;

- очень детализированные логи;

- поддержка протокола SNMP;

- встроенный принтсервер;

- встроенный файлсервер с поддержкой SMB и FTP;

- возможность управления по telnet;

Минусы:

- для IPSec сервера невозможно задание анонимного пользователя (без явного указания IP-адреса);

- реализация алгоритма организации IPSec-туннеля не позволяет связаться с удаленным хостом напрямую (как минимум, необходим еще один хост, указанный в качестве шлюза на WAN интерфейсе);

- L2TP pass-through не поддерживается;

- фильтраця доменов не поддерживает маски;

- неясности с фильтрацией контента по подписке;

- отсутствие поддержки внешнего syslog сервера (логи хранятся локально или частично могут высылаться на емейл);

- возможны несовместимости с устройствами на USB1.1 интерфейсе;

- поддержка сертификатов в IPSec не очень удобна, работа с Radius-сервером не поддерживается;

- управление по SSH не поддерживается;

- отсутствие анонимного доступа в файлсервере для Samba;

- очень примитивные разграничения доступа пользователей на файлсервере (owner всех файлов – пользователь admin).

Навигация:

- общее описание, схемотехника и спецификации;

- экскурс в настройки;

- тестирование производительности;

- тестирование безопасности, возможности встроенных SMB и FTP серверов, доступность устройства и выводы

| Дополнительно |

|