Быстрый и безопасный удаленный доступ к локальной сети: сравниваем шесть протоколов

Нельзя сказать, что задача удаленного доступа к устройствам в домашней локальной сети является очень распространенной и, вероятно, большая часть пользователей с ней даже никогда не встречалась. Однако все чаще в локальной сети появляются устройства и сервисы, с которыми хотелось бы работать удаленно. В качестве примера можно назвать сетевые накопители с библиотекой файлов, видеокамеры, устройства домашней автоматизации. В некоторых случаях может быть достаточно предоставляемых производителями собственных реализаций облачного доступа или даже просто проброса портов на роутере. Но если таких устройство много, существенно удобнее иметь возможность прямого обращения ко всей сети сразу, что может быть обеспечено сервисами VPN. Кроме того, этим технологии помогут и объединить две или несколько сетей в одну с прозрачным обменом данными между ними.

В данной публикации нет задачи максимально подробно рассказать про все распространенные протоколы VPN и их особенности. Сосредоточимся преимущественно на практической стороне вопроса сценария подключения удаленного клиента и попробуем сравнить разные варианты по удобству и производительности.

Сервисы VPN сегодня все чаще встречаются в прошивках беспроводных роутеров и, пожалуй, наибольшее их число представлено в решениях Keenetic, так что именно они и будут использованы в статье. Заметим, что если говорить именно о скорости, очень многое в данном случае зависит и от аппаратной платформы роутера и от программной реализации. Причем второй аспект может быть даже важнее. Кроме того, поскольку прошивки обычно закрытые, то и доступные через Web-интерфейс набор параметров серверов может отличаться. Влияние на производительность, конечно, оказывают и настройки сервисов. В данной статье я обычно использовал заданные производителем значения по умолчанию.

Также стоит отметить, что конкретно у решений Keenetic есть очень подробная база знаний на сайте, в статьях которой приводятся примеры настройки и использования дополнительных сервисов, включая все описанные в статье.

Текущая линейка продуктов компании основана на двух моделях процессоров (SoC) производства Mediatek – MT7628 и MT7621. На первом, имеющим одно вычислительное ядро, реализованы модели со 100 Мбит/с портами. Второй, с двумя ядрами, способными исполнять четыре потока, используется в устройствах с гигабитными портами. Более подробную информацию о конфигурациях устройств можно получить, например, в форуме iXBT.

Так что по сути, если взять по одному представителю на каждом чипе, можно охватить всю линейку роутеров компании в описываемой задаче, поскольку Wi-Fi, порты USB и объемы памяти здесь не существенны.

Для теста использовались устройства Keenetic City KN-1510 (младшая из двухдиапазонных) и Keenetic Ultra KN-1810 (старшая модель на данный момент).

Напомним, что прошивки у данного производителя модульные, так что в общем случае каждый пользователь может собрать свой уникальный вариант из требуемых сервисов и функций. Однако если для старших моделей с флешпамятью большой емкости можно не переживать про объем, то для младших ситуация существенно сложнее. В частности в данном тестировании приходилось добавлять на Keenetic City не более двух серверов за один раз. Кроме того, при анализе результатов не забываем, что эта модель имеет только 100 Мбит/с порты, что в определенных режимах будет выступать ограничением.

Все рассматриваемые в статье протоколы для своей работы в обязательном порядке требуют белого адреса на стороне сервера, что выглядит вполне логичным. Однако один из вариантов, благодаря специальным решениям Keenetic, можно использовать и без него.

Тестирование проводилось с прошивками версии 3.3.16. Режим подключения к Интернет – IPoE. В тестировании оценивалась скорость доступа внешнего клиента к компьютеру внутри локальной сети за роутером.

PPTP и L2TP

Одни из наиболее известных протоколов для реализации удаленного доступа – PPTP и L2TP. Первый уже считается небезопасным, хотя продолжает использоваться из-за невысокой требовательности к ресурсам. Заметим, что в нем предусмотрен как вариант без шифрования трафика, так и с ним. Одной из особенностей данного решения является использование специального протокола туннелирования, который часто бывает заблокирован домашними провайдерами, что приводит к невозможности использования данного типа подключения. Кроме того, используемые алгоритмы шифрования обычно не «ускоряются» специальными блоками в SoC.

Второй запомнился, прежде всего, использованием в сети одного из крупных отечественных провайдеров и отсутствием его поддержки у недорогих роутеров многих производителей.

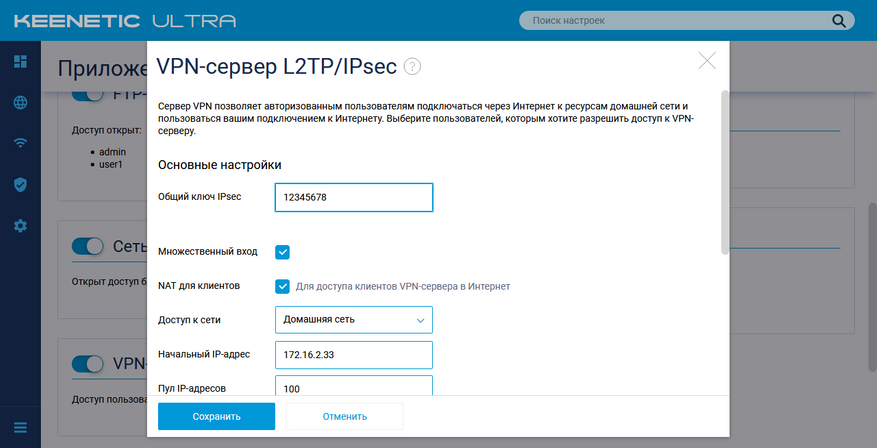

Штатные клиенты для этих протоколов существуют во многих операционных системах, включая мобильные, что упрощает настройку подключения. Заметим, однако, что для L2TP обычно используется вариант L2TP/IPSec, в котором кроме привычного имени и пароля пользователя нужно также указать и общий ключ. Он и будет протестирован в этот раз.

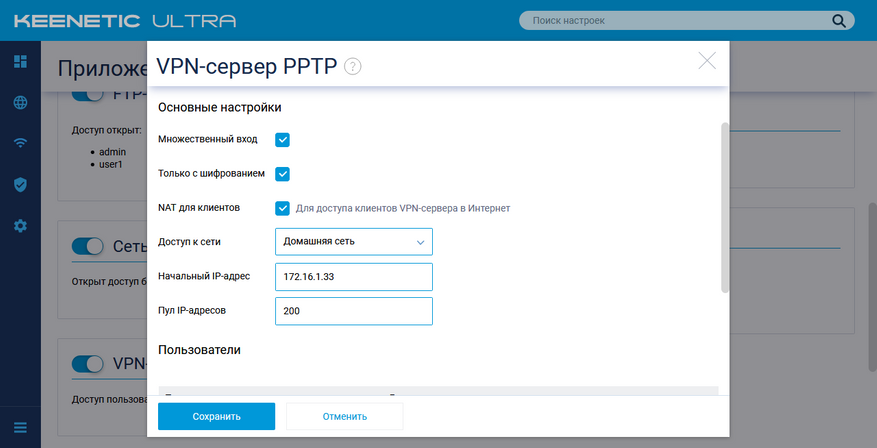

Подключить сервисы несложно – после установки соответствующих модулей необходимо в меню «Управление» — «Приложения» включить серверы.

Из настроек предусмотрены разрешение нескольких одновременных входов для одного аккаунта, активация NAT для клиентов (они смогут выходить в Интернет через этот роутер), выбор IP-адресов для выделения клиентам и выбор сегмента сети для доступа.

Кроме того, для PPTP можно разрешить подключения без шифрования, а для L2TP/IPSec необходимо установить общий секретный ключ.

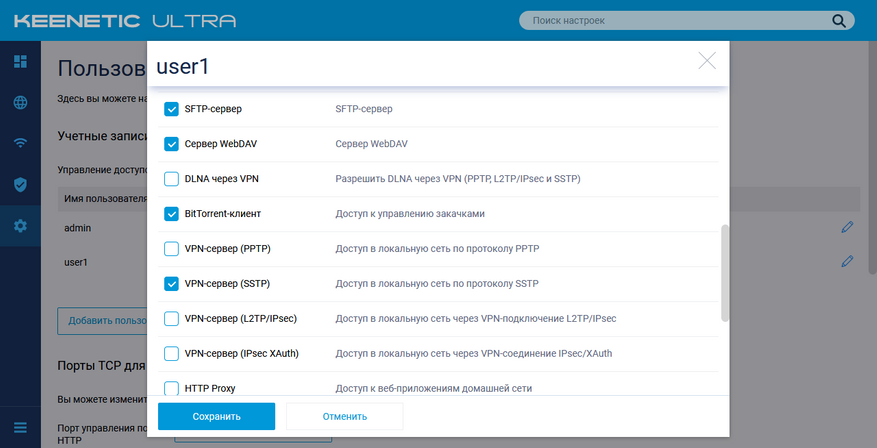

Оба сервиса позволяют запрограммировать в роутере несколько учетных записей пользователей и разрешить им доступ по VPN.

При настройке клиентов необходимо указать внешний адрес роутера (IP или имя хоста, что можно реализовать, например, через KeenDNS), аккаунт пользователя, для L2TP/IPSec – дополнительно общий секретный ключ. При работе с PPTP и штатным клиентом Windows необходимо учесть описанные в статье базы знаний особенности.

Для данных протоколов использовались штатные клиенты ОС Windows 10.

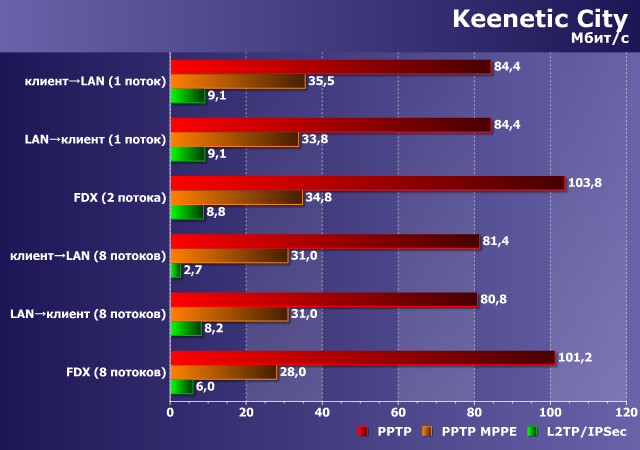

Keenetic City в PPTP без шифрования показывает близкие к скорости портов результаты. Хотя, вероятно, мало кого устроит незащищенное от перехвата данных подключение. Использование MPPE в PPTP снижает показатели примерно до 30 Мбит/с, что, в целом, очень неплохо для относительно недорогой модели (напомню, что сходные цифры будут и на самом младшем устройстве текущей линейки). Что касается L2TP/IPSec, то здесь можно рассчитывать не более чем на 10 Мбит/с, поскольку в данном случае применяется шифрование DES, а в Keenetic City оно не поддерживается аппаратно.

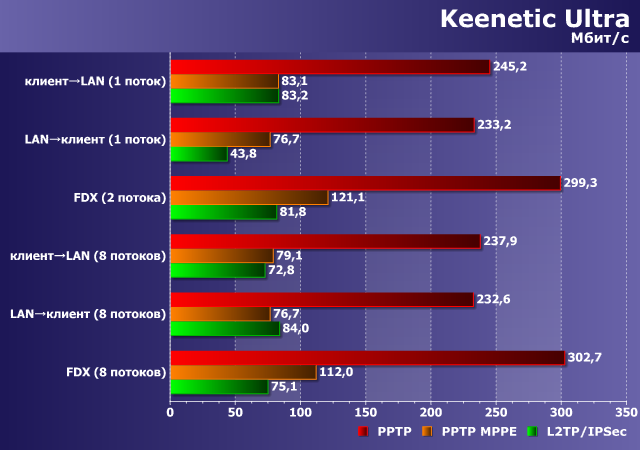

Заметно более мощная платформа Keenetic Ultra показывает и более высокие результаты: до 300 Мбит/с в PPTP без шифрования и в среднем около 80 Мбит/с в PPTP с шифрованием и L2TP/IPSec.

Итого мы видим, что данные реализации обеспечивают хорошую производительность, за исключением L2TP/IPSec на младшей модели, и просты в настройке благодаря стандартным клиентам.

OpenVPN

Следующий по распространенности в серверах домашних роутеров протокол VPN – OpenVPN. Благодаря реализации с открытым исходным кодом на базе библиотеки OpenSSL, данный протокол очень часто встречается в совершенно разных продуктах, а найти под него клиента не составляет труда для большинства операционных систем.

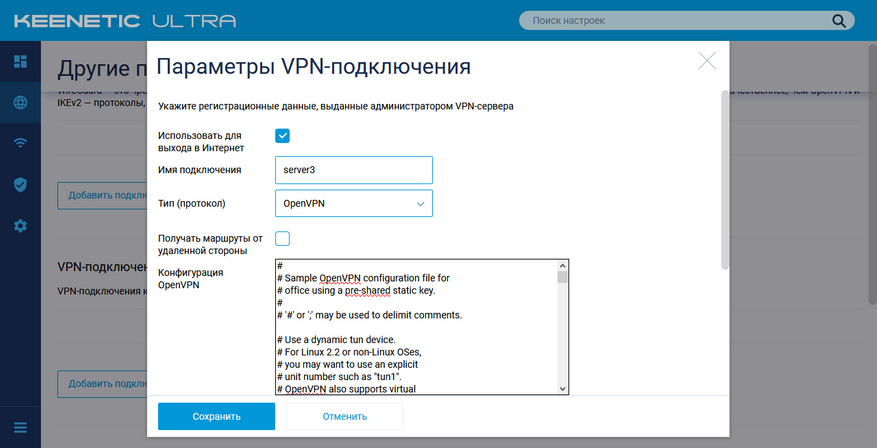

Данный сервис имеет очень гибкие настройки (включая режим работы, выбор опций шифрования, сертификаты, ключи, маршрутизация и так далее), которые обычно задаются в виде текстовых конфигурационных файлах. Это имеет и обратную сторону – новичкам может быть непросто настроить работу по данному протоколу. Но если говорить о Keenetic, то в статьях базы знаний можно скачать готовые конфигурационные файлы, в которых нужно будет только поменять адрес сервера. Впрочем, с точки зрения безопасности, безусловно, нужно будет сделать свои ключи или сертификаты.

Протокол использует через стандартные соединения TCP или UDP и позволяет выбрать порт. Так что работать с ним можно будет практически в любой ситуации.

В роутерах Keenetic нет отдельного пункта «сервер OpenVPN», данный тип соединений настраивается в разделе «Интернет» — «Другие подключения». Кроме того, потребуется настроить еще несколько опций в других местах (в частности правила для межсетевого экрана), а в некоторых случаях – и в консоли. На сайте поддержки Keenetic этому протоколу посвящено несколько подробных материалов. При определенном опыте, можно реализовать одновременное обслуживание сервером нескольких клиентов. Но это будет явно сложнее, чем простое добавление пользователей в общий список доступа. Для тестов использовался стандартный клиент для Windows с сайта OpenVPN.

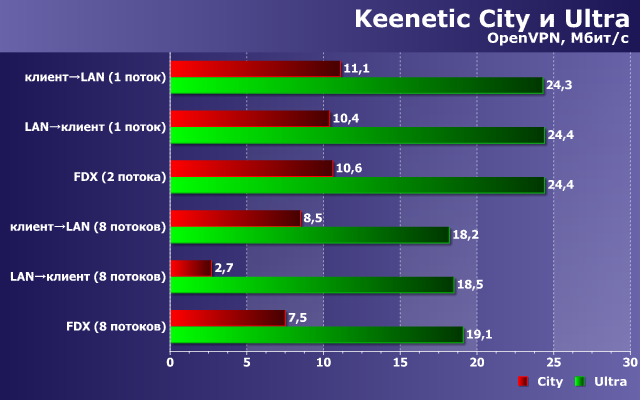

По скорости на младшей модели мы получаем до 10 Мбит/с, а на старшей – примерно в два с половиной раза больше. Данный протокол, вероятно из-за своей гибкости, имеет определенные сложности работы через «ускорители», так что скорость работы принесена в жертву универсальности. Впрочем, на других SoC (в частности, топовых Broadcom) его реализация показывает в несколько раз более высокие результаты.

Данный вариант можно рекомендовать сторонникам открытого программного обеспечения и тем, кому требуется максимальная гибкость настройки сервисов. В плюсах также возможность работы по стандартным TCP/UDP соединениям и любым портам.

SSTP

Относительно недавно был представлен VPN-протокол SSTP, основанный на SSL. Его преимуществом является работа через HTTPS и стандартный порт 443. Так что в общем случае, можно считать, что он способен легко проходить через межсетевые экраны и прокси. Первоначально он был интегрирован в ОС семейства Windows, но сегодня встречается и на других платформах.

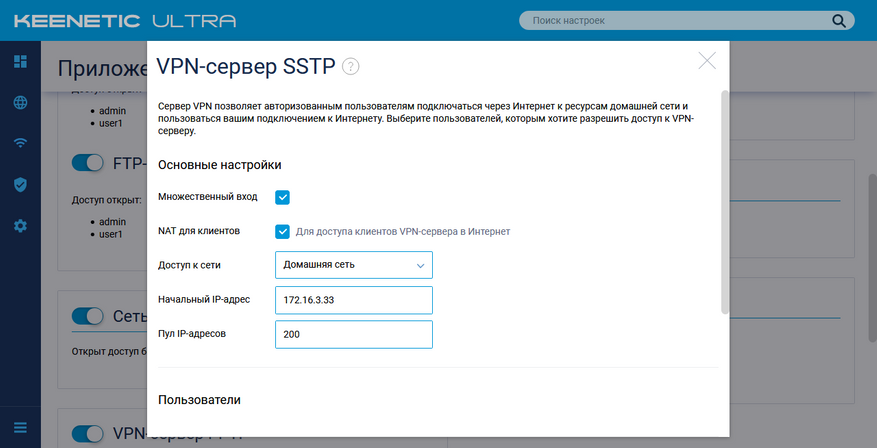

Реализация данного сервера в Keenetic интересна тем, что позволяет осуществлять удаленный доступ без белого адреса на роутере – через сервис Keenetic Cloud с шифрованием на всем пути. Заметим, что при работе через облако Keenetic Cloud, по своей сути, невозможно обеспечить гарантированную скорость доступа, поскольку нагрузка зависит от числа пользователей и их активности. В тестах использовалось прямое подключение и штатный клиент в Windows.

Настройки в данном случае также очень простые. После обязательной регистрации на KeenDNS, получения сертификата SSL, разрешения доступа к роутеру из Интернет по HTTPS идем в «Управление» — «Приложения» и включаем VPN-сервер SSTP. В параметрах можно разрешить множественный вход, выход в Интернет через роутер, выбрать выдаваемые пользователям адреса, а также указать разрешенные для этого сервиса учетные записи.

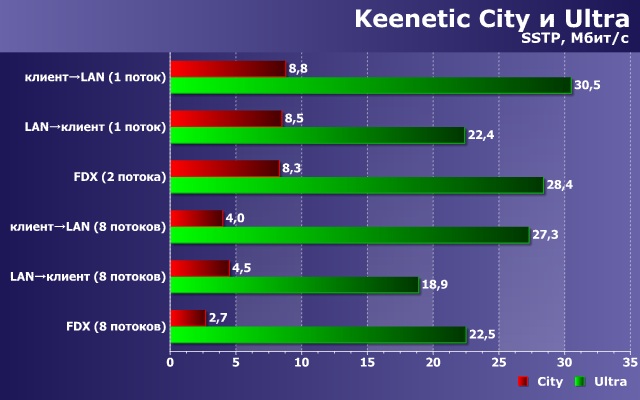

В целом результаты аналогичны предыдущему участнику – до 10 Мбит/с на младшей модели и до 30 Мбит/с на старшей.

Основным плюсом данного сервиса является работа по стандартному протоколу HTTPS и возможность использования через облачный сервер без наличия белого адреса на роутере. Минус – необходимость использования сторонних клиентов на отличных от Windows операционных системах.

IPSec

Эта группа протоколов, пожалуй, наиболее часто упоминается для решения задачи объединения сетей у «больших компаний на серьезном оборудовании». Основной проблемой при работе с IPSec для обычных пользователей является сложность настройки, так что на наш взгляд, его использование с домашним оборудованием является уделом хорошо подготовленных сотрудников ИТ-отделов или энтузиастов. С другой стороны, его реализация в Keenetic присутствует, а на сайте поддержки есть соответствующие статьи базы знаний. Потратив немного больше времени, чем с другими участниками, вполне можно настроить его работу со стандартным клиентом Windows.

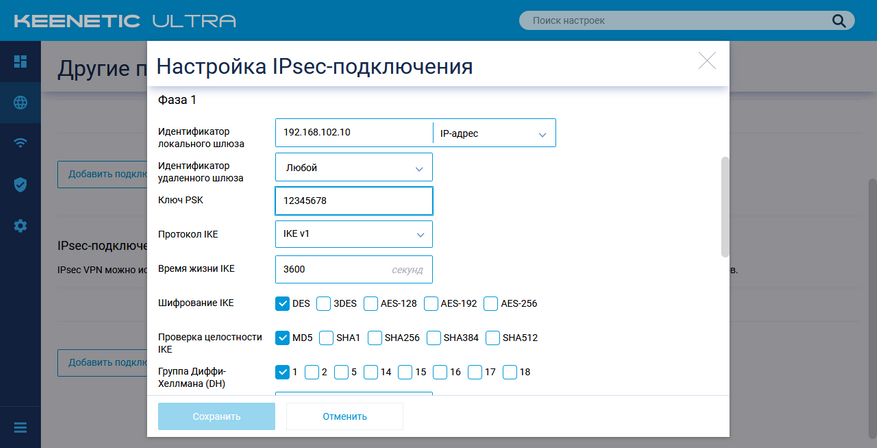

Как и для OpenVPN, работа с IPSec осуществляется в разделе «Интернет» — «Другие подключения». Набор параметров явно не для новичка в сетевых технологиях. Нужно выбрать вариант идентификации, опции для двух фаз осуществления соединения, маршруты и так далее. Непросто настроить и соединение со стороны клиента. Можно конечно попробовать действовать «по картинкам», но если что-то пойдет не так, разобраться, не имея определенной базы знаний, будет сложно. Посмотрим, стоила ли игра свеч с точки зрения скорости.

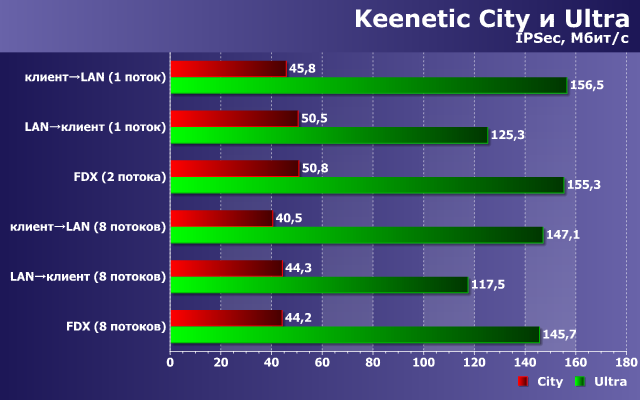

Судя по результатам – вполне. Младшая модель способна обеспечить защищенное соединение со скоростью порядка 50 Мбит/с, а старшая работает в три раза быстрее. Да, конечно это решение не для всех, учитывая сложности настройки. Скорее данный тип соединения будет интересен для сценария объединения сетей, а не подключения удаленных клиентов.

Кстати, в прошивках Keenetic есть и специальный сервер IPSec (Virtual IP), который позволяет легко настроить доступ к роутеру и локальной сети за ним с мобильных устройств на Android и iOS через их штатные клиенты. В нем используется общий ключ и учетная запись пользователя. Остальные параметры установлены автоматичеки по требованиям совместимости с клиентами.

WireGuard

Еще один новый игрок в сегменте VPN-сервисов – протокол WireGuard. Можно сказать, что ему буквально на днях исполнилось два года. Он похож на OpenVPN по своему статусу программного обеспечения с открытым исходным кодом. При этом авторы WireGuard постарались сосредоточиться на использовании современных технологий и протоколов согласования ключей и шифрования и обойти узкие места других реализаций. Это позволило существенно сократить объем кода, оптимизировать скорость и реализовать решение в виде модуля для ядра Linux. В настоящий момент есть клиенты для всех распространенных операционных систем для компьютеров и мобильных устройств.

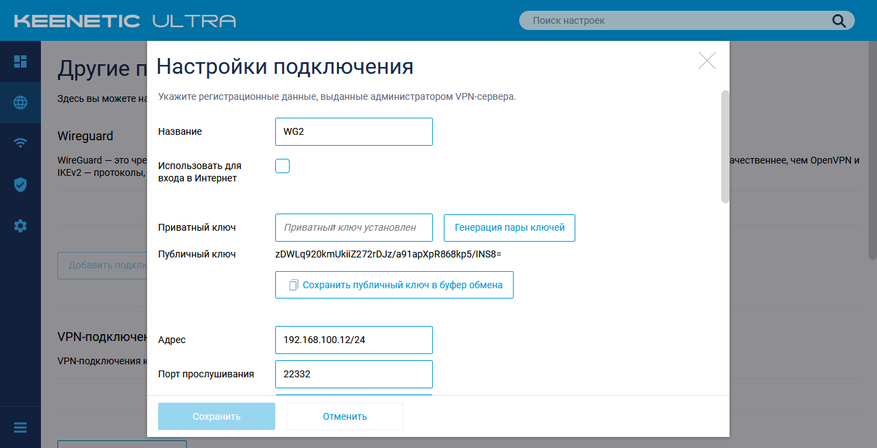

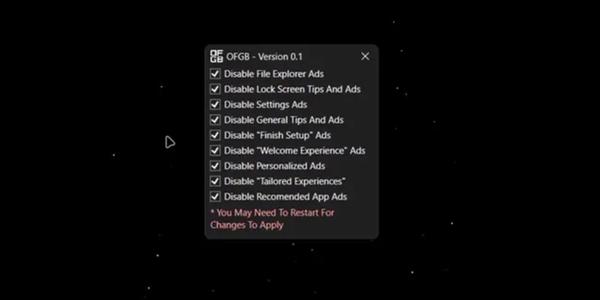

Сложность настройки в текущей реализации Keenetic можно оценить как среднюю. Сервис заводится в разделе «Интернет» — «Другие подключения» и позволяет также объединять сети, а не только подключать удаленных клиентов. Сначала производится генерация пары ключей (закрытого и публичного) для сервера. На тоже клиенте будет проведена аналогичная операция. В настройках пиров нужно будет указывать публичные ключи второй стороны. Также на стороне роутера присутствует выбор номера порта, подсетей и другие параметры. В случае вопросов, лучше обратиться на сайт поддержки Keenetic, где описаны процедура настройки этого сервиса. Кроме того, потребуется настройка правил межсетевого экрана и маршрутизации. В случае необходимости выхода удаленного клиента в Интернет через роутер нужно будет поработать и в консоли. В фирменном клиенте для Windows конфигурация задается в виде текстового файла. Параметры аналогичны настройкам в роутере. При необходимости на стороне сервера можно запрограммировать несколько пиров, что позволит одному серверу обслуживать одновременно несколько клиентов.

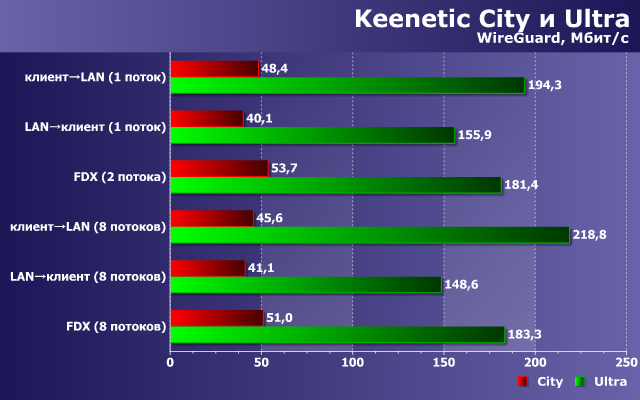

Тестирование показало, что данных протокол выступает по скорости очень хорошо и его результаты сравнимы с традиционным IPSec. Младшая модель способна показать 40-50 Мбит/с, а старшая – 150-220 Мбит/с.

На наш взгляд, это очень неплохое начало. Если бы еще немного упростить конфигурацию (например, создавать все требуемые настройки на стороне роутера, так что пользователю останется только скачать готовый файл настроек и импортировать его на клиенте), то будет и удобно, и быстро, и безопасно.

Заключение

Все рассмотренные протоколы удаленного доступа имеют свои уникальные особенности и выбор будет зависеть от условий и требований пользователя, включая уровень подготовки и тип операционной системы на клиенте. С точки зрения простоты настройки оптимальным универсальным вариантом можно считать L2TP/IPSec. Однако на младших моделях он все-таки небыстрый, так что и PPTP найдется место. SSTP имеет смысл в случае отсутствия белого адреса на роутере. Если же хочется скорости, то стоит посмотреть в сторону WireGuard, но нужно будет потратить немного больше времени на настройку. OpenVPN и IPSec выберут те, кто уже знаком с этими протоколами и умеет с ними обращаться.

29 комментариев

Добавить комментарий

Wireguard — мало кем поддерживается, и вообще «тёмная лошадка», какие там дыры найдут, хз.

PPTP — с безопасностью труба, но просто настраивается и хорошо акселелерируется. Через NAT идёт с трудом.

«Чистый» L2TP/OpenVPN — очень медленно и сердито почти на всех роутерах.

-

IPSec — старый проверенный набор протоколов. Безумный по сложности в конфигурировании, и очень легко сделать канал хреново секурным, но почти каждый вендор добавляет функции акселерации шифрования для ESP, поэтому как правило окажется шустрее всего остального при грамотном выборе настроек.

С названием да, можно было бы добавить. С другой стороны, название все-таки имеет ограниченный объем. Все в него не вставить.

Вообще странно тогда получается. L2TP/IPSec на практически никаком, легком DESе 9 Мбит/с младшая модель и 80 — старшая. А на просто IPSec'е на довольно серьезном AES128 — 50 Мбит/с младшая и 150 — старшая. Не может сам L2TP такую доп. нагрузку давать — либо с тестами что-то не так, либо у Кинетиков с прошивкой. Вот это и подобное как раз и было бы интересно прочитать.

И в итоге из статьи мы понимаем, что Кинетики умеют почти все клиентские VPN-протоколы, что хорошо, и что ими можно связать сети офисов по IPSec'у, и это тоже хорошо (но тут надо учитывать цену в сравнении с другими решениями, т.к. Ultra роутер недешёвый, а шифрует по скорости не на свои деньги )). Понимаем из вашего комментария, что если даже на шифровании DES протокол L2TP/IPSec так плохо работает, то кому безопасность не важно, то проше уж тогда PPTP, а кому важно — L2TP от этих роутеров, получается, непригоден.

В целом, кому статья понадобится для выбора VPN-протокола и кто понимает свои требования, тому всё равно придется делать дополнительные тесты самостоятельно. Хотя так сами по себе Кинетики всегда были неплохими, из домашнего класса даже наверное самые адекватные.

Это будет уже совсем другая история. Серверы в домашнем роутере, имхо, нечего так мучить. Под эту задачу стоит другое оборудование подобрать. Кроме того, чем «академичнее», тем дальше от практики, а цифры ради цифр — не интересно.

Ответ G.Roshal на комментарий

Особенность используемой платформы. С AES она умеет быстро (и разработчики прошивки это реализовали), а с DES нет.

Ответ G.Roshal на комментарий

Какие?

Дальше. С AES умеет быстро, а с DES — нет. И разработчик выпускает роутер, в котором, если ваша информация верна, медленно получившийся DES нельзя сменить на быстро получившийся AES, и за цену Ультры в приблизительно 12 тысяч(!) придется довольствоваться 25 Мбит/с на L2TP/IPSec. Это полный провал тогда, а не продукт. У того же Микротика, можно его любить, а можно не любить, но мощнейший для дома и малого офиса роутер hAP AC2 с аппаратным ускорением IPSec и 2-диапазонным WiFi стоит 5 т.р. А что профессиональное оборудование надо уметь настраивать — ну так vpn-протоколы вроде спецы обсуждают, а не кто попало.

Какие тесты делать самостоятельно? Такие, из которых будет понятно, годятся ли эти продукты для обеспечения vpn-доступа с требуемой скоростью при требуемом уровне шифрования. Вы в комментариях дали больше полезной информации, чем в статье )).

Ответ G.Roshal на комментарий

Думаю, что в данном случае разработчик предпочел совместимость с распространенными клиентами скорости.

Ответ G.Roshal на комментарий

На мой взгляд, это не совсем корректно. Устройство имеет очень большой набор возможностей и оценивать его только по одной, причем явно не самой востребованной для массового пользователя, нельзя. Сделать идеальный продукт во всех направлениях сразу да еще и недорого — просто невозможно.

Ответ G.Roshal на комментарий

Был такой. //www.ixbt.com/nw/mikrotik-hap-ac2-review.html. Впечатления неоднозначные. Смотря кому что надо. Вот скажем нет у него закачки файлов и вообще медленная работа с диском :)

Ответ G.Roshal на комментарий

Как раз в описанной реализации, в отличие от того же Mikrotik, не надо быть большим специалистом для использования сервисов VPN.

Ответ G.Roshal на комментарий

А как определять «требуемый уровень шифрования»? Исходники wireguard изучать? :) Или в данном случае достаточно знания протокола шифрования?

Ответ G.Roshal на комментарий

Это фишка. Если все сразу написать в статье, вопросов не будет и обсуждения тоже. А так получили полезный и интересный обмен мнениями и знаниями :)

Ответ Kirill Kochetkov на комментарий

Нет. AES в L2TP/IPSec совместим со всеми клиентами — я ещё не видел ни одного, который AES не поддерживает. Косяк это (если действительно не настраивается).

Ответ Kirill Kochetkov на комментарий

12 тысяч минимум за домашний роутер недорого?! Недорого — это 1,5 т.р. Цена около 5 т.р. — это уже немало, и в таком аппарате уже всё должно работать хорошо. Пример такого роутера за 5 т.р. я вам приводил. А 12 т.р. — это цена, за которую в домашнем роутере всё должно работать идеально, особенно базовые для _роутера_ вещи. На сайте производителя в PDF'ке «Описание и технические характеристики» написано «процессор MediaTek MT7621A 880 МГц с аппаратным сетевым ускорителем». Что он там ускоряет при таких скоростях VPN'ов? Кто-то ж его за 12 т.р. именно для этого и купит, подумав, что ну уж вот тут вот будет всё без проблем. И да, судя по описанию, в нём чего только нет, там больше половины функций «явно не самые востребованные для массового пользователя» — вы считаете, что они все должны быть реализованы кое-как? Кстати, я сейчас посмотрел на сайте производителя — для Ультры заявлено «Маршрутизация L2TP/PPTP» — До 800 Мбит/с. У вас в тестах даже в PPTP скорость и до половины от этого не дошла, они там врут на сайте что-ли, или с тестами что-то не так? Да, возможно имеется в виду подключение по этим протоколам к провайдеру, но один черт в какую сторону маршрутизировать, протокол-то один, цифры не должны сильно отличаться.

Ответ Kirill Kochetkov на комментарий

Наверное. Мне от роутера надо, чтобы он в первую очередь был роутером, т.е. быстро маршрутизировал сетевые пакеты, хорошо раздавал WiFi, хорошо обеспечивал VPN (если это надо). Будет ещё варить кашу — прекрасно. Не будет — кашу у меня плита варит (правда, пакеты маршрутизирует плохо, но ей можно простить это =).

Ответ Kirill Kochetkov на комментарий

В Mikrotik'е сейчас для VPN в базовом варианте тоже надо на одной вкладке мышью отметить одну галочку и задать ключ IPSec, а на другой создать юзеров с паролями. Специалистом — для дома может и не надо, а если вы в компании админ, даже если там 3 сотрудника, то надо, особенно если для этого надо всего полчаса-час почитать что-то. Но уж если производитель за адовые деньги делает продукт, в котором «не надо быть специалистом», так там всё, что есть, должно работать хорошо или должно отсутствовать, потому что «специалистов нет, но есть деньги».

Ответ Kirill Kochetkov на комментарий

В большинстве случаев достаточно знания протоколов. Но не на уровне их названий. А как-то чуть поглубже надо — с параметрами и на что они влияют.

Ответ Kirill Kochetkov на комментарий

Да какая там фишка. В статье только перечисление типов протоколов (это есть на сайте производителя) и какие-то цифры без привязки к параметрам — от этого и специалистам ноль толку (им нужны цифры со смыслом), и неспециалистам (им, как вы правильно заметили, цифры вообще не нужны, слишком академично). Вы бы написали тогда сразу статью так: «Есть Кинетик Ультра и Кинетик Сити, у них есть VPN-протоколы. Давайте обсудим. Какие будут вопросы?». =).

Ладно, какая есть статья — такая есть. Все, кому интересно, прочитали и выводы сделали. Предлагаю полемику закончить.

Значит вопрос к производителю.

Ответ G.Roshal на комментарий

Я бы не сказал, что там все работает идеально. И тем более, что этот продукт «для массового домашнего пользователя».

Ответ G.Roshal на комментарий

Почему не должны? Совсем разные истории. Сервер у провайдера + клиент в роутере или сервер в роутере +клиент на ПК. В первом случае действительно почти гигабит: //www.ixbt.com/nw/keenetic-ultra-kn-1810-review.html#n3

Ответ G.Roshal на комментарий

Вот в том то и дело. У каждого свое «надо в первую очередь» и «это можно простить».

Ответ G.Roshal на комментарий

Ну… все-таки побольше галочек. Да и слова нужно знать, которыми эти галочки подписаны. Да, инструкций конечно много в сети. Но точность и актуальность, к сожалению, у многих под вопросом.

Ответ Kirill Kochetkov на комментарий

Да, в винде очень желательно указывать в настройках «Использовать самое стойкое».

Ну и необязательно брать Ultra, есть DSL 2010 за менее чем 4к, и он по скорости сравним с Ultra 1810.

L2TP/IPsec использует AES128-SHA1 в обоих фазах по-умолчанию для совместимости, но через cli можно подкрутить как клиент, так и сервер.

Просадки скорости на 7621 не будет, поскольку он аппаратно обрабатывает пакеты. Варианты с AES на 7628 будут быстрее из-за аппаратного шифрования.

https://en.wikipedia.org/wiki/Hash_function_security_summary

https://en.wikipedia.org/wiki/Cipher_security_summary

Выбранные сейчас варианты — не безопасны. И не факт что самые быстрые. Зачем автор их выбрал?

Вот уж что настроить легко под любой ОС… и размер клиента — меньше мегабайта, а не монстр OpenVPN.

OpenVPN тоже умеет chacha20-poly1305, но в тестах это не было учтено.

Ответ T-Troll на комментарий

Раза в полтора выше: https://forum.keenetic.net/topic/2617-%D0%B2%D0%BE%D0%BF%D1%80%D0%BE%D1%81%D1%8B-%D0%BF%D0%BE-%D0%B8%D0%BD%D1%82%D0%B5%D0%B3%D1%80%D0%B0%D1%86%D0%B8%D0%B8-openvpn-%D0%B2-ndms/?do=findComment&comment=88306

Насчет типов трафика — на мой взгляд SSTP еще более сложноблокируемые.

У меня сервер кинетик Гига, клиент тоже Гига.

До этого пользовался ППТП, скорость была 5-7мб.с. Слышал, что он небезопасен, но важна была скорость.

ВГ прям очень обрадовал, теперь буду только на нем.

Добавить комментарий