OfficeConnect Secure Router и OfficeConnect VPN Firewall — маршрутизатор с функциями защиты и брандмауэр от 3Com

Настройки 3CR860 и 3CR870

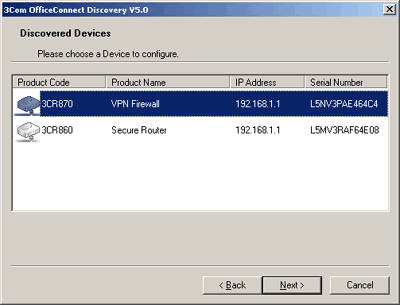

Во-первых, в комплекте с устройствами идет очень удобная утилита Discovery Application. При запуске, она находит все подключенные к сети 3Com устройства (из рассматриваемых в статье), какой бы IP адрес у них не стоял. После выбора нужного нам устройства, утилита выставляет ему IP адрес на LAN интерфейсе, входящий в ту же подсеть, что и компьютер, с которого программа запускалась. Таким образом, для доступа к WEB интерфейсу маршрутизатора нам совсем не надо мучительно вспоминать, а какой же IP адрес по умолчанию установлен в устройстве и тем более менять наш IP. Достаточно один раз запустить Discovery Application и доступ к настройкам роутера получен (если мы, конечно, знаем пароль на доступ к WEB интерфейсу).

Кратко пробегусь по пунктам настроек веб-интерфейса. Он одинаков у обоих устройств, только у 3CR860 отсутствует меню traffic shaping и нельзя задать более 2 VPN туннелей. И конечно, надписи, сообщающие названия устройств, различаются.

Как обычно, в интерфейсе присутствует визард, позволяющий быстро настроить маршрутизатор. Или можно пройтись по всем менюшкам самостоятельно. Кстати, хочу отметить очень хорошую продуманность данного WEB интерфейса, все пункты логично расположены и сгруппированы, одним словом, управлять устройством через WEB интерфейс очень удобно.

Кроме того, в интерфейс встроена очень подробная система меню. Кнопка помощи присутствует во всех основных разделах интерфейса.

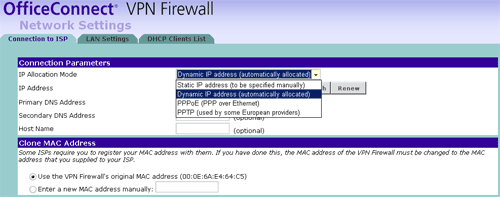

В Network Setting настраивается IP адресация и режимы работы на WAN…

… и LAN интерфейсах. Тут же настраивается встроенных DHCP сервер.

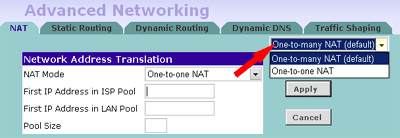

Раздел Advanced Networking позволяет настроить режим функционирования NAT (совсем отключить его нельзя). Тут же настраивается таблица статического роутинга …

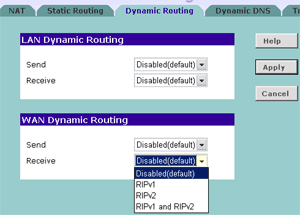

… и активируются протоколы динамического.

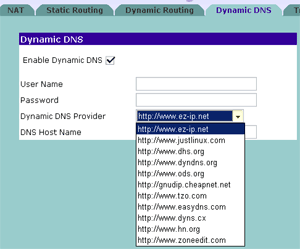

В этом же разделе можно настроить поддержку сервиса динамического DNS. Список служб предопределен и не поддается изменению, но кол-во служб DDNS в нем довольно велико.

Следующий подраздел — Traffic Shaping — присутствует лишь в устройстве 3CR870 (3Com OfficeConnect VPN Firewall). Возможно как полное ограничение входящего/исходящего трафика, так и частичное, по определенным критериям. К сожалению, рамки задания этих критериев довольно скудны.

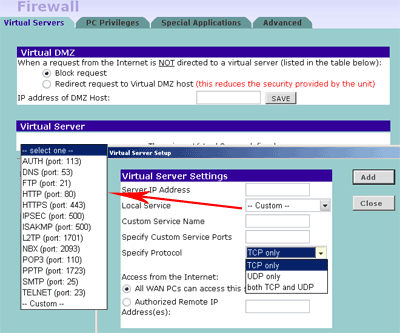

Раздел Firewall, как вытекает из названия, посвящен настройке встроенного брандмауэра. В первом подменю настраиваются виртуальные сервера.

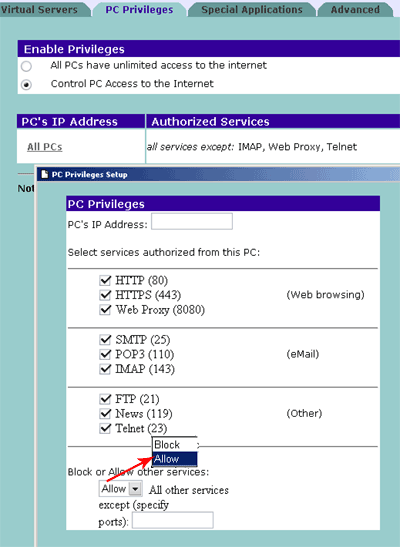

Подраздел PC Privileges посвящен для задания правил файрвола. Вы не видите, где же тут прописываются правила? Да, я сам был удивлен, когда не обнаружил нормального интерфейса для задания правил. Единственное, что позволено, это задавать глобальное (одно) правило для всех локальных IP и добавлять правила для определенного IP, в которых учитывается (задается) лишь исходящий порт (или их диапазон). И все! Ни учета протоколов, ни богатых возможностей SPI файрвола. Ничего… Впрочем, режим SPI используется в следующем подразделе, но это уже не правила фильтрации.

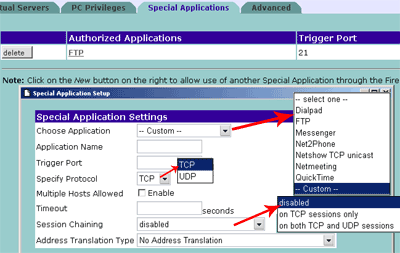

Этот подраздел позволяет настроить работоспособность специфических протоколов, требующих открытия более одной сессии (одновременно) для своей работы или чувствительных к изменению данных в заголовке пакета, которые производит механизм NAT.

Последний подраздел позволяет активировать ответы на ICMP Ping маршрутизатора со стороны Интернет и отключить механизм SPI файрвола.

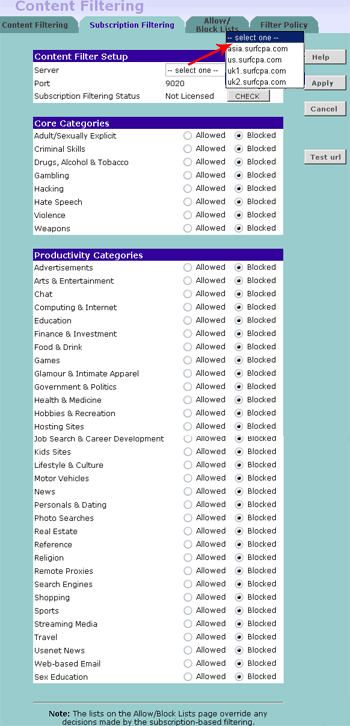

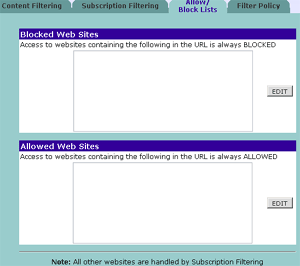

Раздел Content Filtering позволяет фильтровать доступ на WEB сайты при помощи url-фильтров, заданных вручную или используя службы фильтрации контента сайтов.

Тут же можно задать IP адреса компьютеров которые будут подвержены фильтрации или наоборот, не будут (в отличии от остальных).

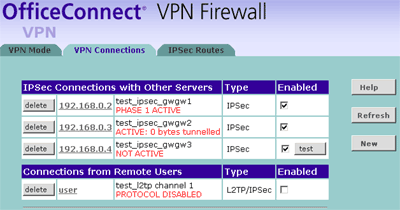

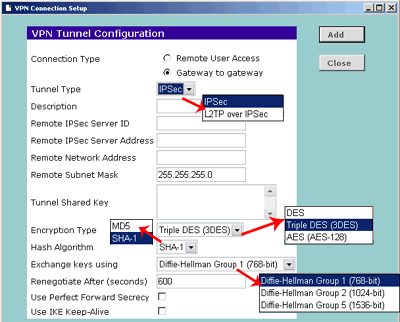

В раздел — VPN — настраиваются режимы IPSec/PPTP/L2TP.

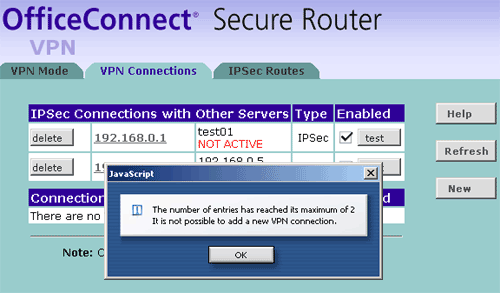

Тут же вылезает второе отличие между 3CR860 и 3CR870: в 3CR860 невозможно задать список более, чем из двух VPN туннелей.

В случае IPSec возможно задания как режема сервер-сервер (туннель между сетями), так и сервер-клиент (подключение удаленного пользователя к сети). Для L2TP возможен лишь второй вариант.

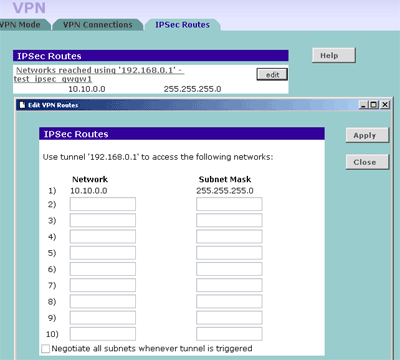

Так же для IPSec существует отдельный подраздел, позволяющий настраивать выделенную таблицу роутинга для каждого туннеля.

В следующем разделе — System Tools — можно настраивается временную зону маршрутизатора, сохранить/загрузить конфигурацию и обновить прошивку. NTP клиент, поддерживающий актуальное время в устройстве, нельзя переориентировать на какой либо свой NTP сервер — устройство синхронизируется с какими то своими, жестко заданными серверами, расположенными в Интернет.

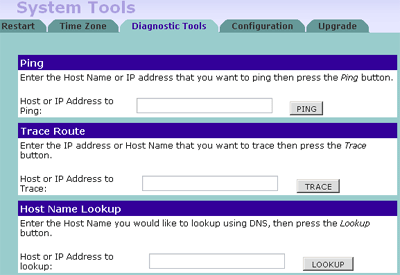

В этом же меню расположены утилиты диагностики, позволяющие пропинговать или сделать traceroute на удаленный хост, а так же срезолвить имя хоста или IP адрес.

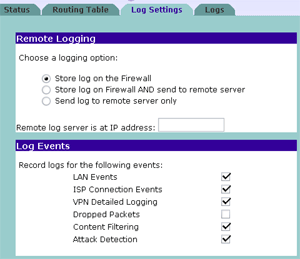

Последний раздел, как и следует из названия, показывает текущий статус подсистем маршрутизатора, а так же отвечает за просмотр и настройку подсистемы логирования.

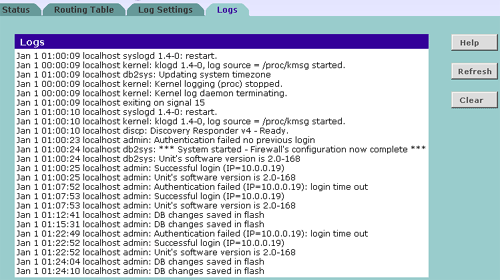

Логи в устройстве довольно подробные. Причем всегда можно настроить, что именно подлежит логированию, а что нет. Логируются так же все попытки сетевых атак на маршрутизатор.

Для примера, приведен скриншот лога установления IPSec туннеля. Конечно, «debug» режим включить нельзя, но даже подобная детализированность логов — уже неплохо :)

Навигация:

- общее описание, схемотехника и спецификации;

- экскурс в настройки;

- тестирование производительности;

- тестирование traffic shaping, безопасности; доступность и выводы

| Дополнительно |

|