Сегодня при реализации проектов сетевого доступа в сегментах малого и среднего бизнеса все чаще выдвигаются повышенные требования к безопасности, и возможностей традиционных межсетевых экранов может уже не хватать. В частности, речь идет о защите от подбора паролей, неавторизованного доступа, хакерских атаках, вирусах, троянских программах, атаках DoS, ботнетах, угрозах нулевого дня и так далее. Одновременно с этим устанавливаемое на периметре оборудование обычно должно дополнительно обеспечивать объединение филиалов, удаленный доступ сотрудников, фильтрацию контента и другие сервисы. При этом с точки зрения эффективности выполняемых задач удобно совмещать данные функции в одном устройстве. Компания Zyxel предлагает в настоящий момент несколько вариантов оборудования данного типа — это серии USG, Zywall VPN, Zywall ATP. Они отличаются набором сервисов безопасности, сетевого доступа, управления Wi-Fi и другими. В каждой серии представлено по несколько моделей разной производительности, которые можно подобрать исходя из требований по числу подключений и скорости работы.

В этой статье мы познакомимся с Zywall ATP100 — младшей моделью с максимальным набором сервисов защиты. Она позиционируется как межсетевой экран нового поколения, который дополнительно использует облачный сервис компании для получения оперативной информации об уязвимостях и анализа потенциальных угроз.

Комплект поставки

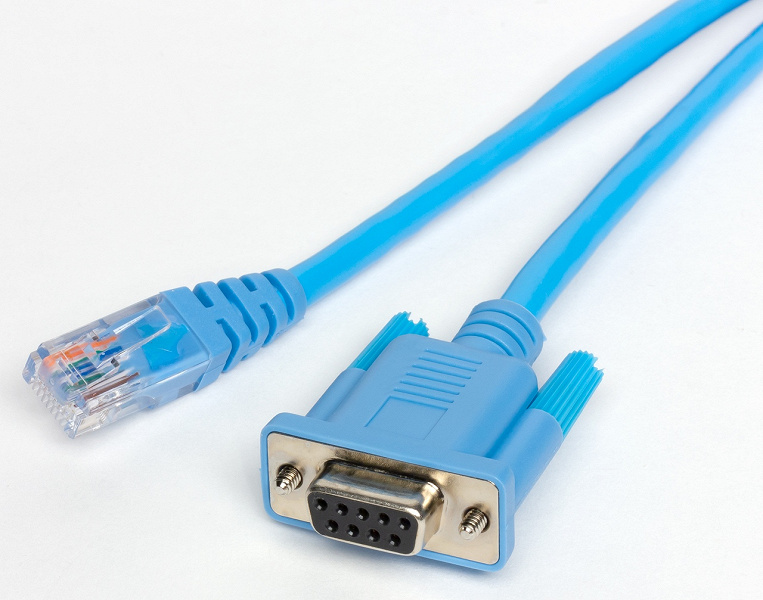

Устройство поставляется в компактной картонной коробке с очень простым оформлением. В комплект входят внешний блок питания, консольный кабель, комплект резиновых ножек и немного печатной документации.

Блок питания выполнен в формате для установки в розетку. Он имеет небольшие размеры, так что не будет блокировать соседние розетки. Длина кабеля составляет полтора метра. Для подключения в устройство используется стандартный круглый штекер.

Консольный кабель позволяет управлять устройством локально без использования сети. В шлюз он подключается через разъем, который можно спутать с сетевым портом, а с другой стороны имеет традиционный DB9 для подключения к ПК или другому оборудованию. Длина кабеля составляет 90 см.

На сайте производителя в разделе поддержки можно скачать электронные версии документации, включая руководство пользователя и информацию по работе с командной строкой. Также производитель предлагает поддержку в форуме, материалы по практическому использованию продуктов в блогах, FAQ и демо-версию интерфейса. Заметим, что часть материалов представлена только на английском языке.

Внешний вид

Несмотря на то что это младшая модель в серии, корпус выполнен из металла. Габаритные размеры составляют 215×143×32 мм. Устройство не рассчитано на установку в серверную стойку. Предполагается, что его поставят на стол или закрепят на стене (на дне есть два специальных отверстия). Также на корпусе можно найти кенсингтонский замок.

Модель использует пассивное охлаждение — верхняя и боковые стороны корпуса практически полностью покрыты решетками. При этом дополнительно реализована конструкция для передачи тепла от основных микросхем на нижнюю сторону корпуса, которая выступает в роли радиатора.

Во время проведения тестирования в комнатных условиях существенного нагрева не было — температура нижней стенки корпуса превышала температуру окружающей среды буквально на несколько градусов. Плюсом отсутствия вентилятора является и отсутствие шума по время работы.

На лицевой стороне расположены скрытая кнопка сброса, индикаторы наличия питания и состояния, по одному индикатору на каждый сетевой порт, один порт USB 3.0. По краям установлены вставки из красного пластика.

Сзади мы видим вход блока питания и механический выключатель, порт SFP, консольный порт и пять портов RJ45.

В целом конструкция соответствует позиционированию. Металлический корпус, выполняющий также роль экрана, способствует долгому времени службы. Единственное, на что стоит обратить внимание — даже при отсутствии вентилятора внутри может собираться пыль, так что нужно внимательно выбирать место установки шлюза и следить за его состоянием. Такие функции, как установка в стойку и двойное питание, в младшей модели не требуются.

Технические характеристики

В данном случае речь идет о закрытой платформе и непосредственно детали аппаратной платформы конечному потребителю не существенны. Так что сосредоточимся на технических характеристиках.

Zywall ATP100 имеет один слот SFP и один гигабитный порт для подключения к сети WAN, четыре гигабитных порта LAN, один порт USB 3.0 и один консольный порт. Порт USB используется для подключения накопителей (с целью хранения журналов) или модемов (для подключения к интернету через сотовые сети).

По производительности сервисов защиты заявлены следующие показатели: SPI — 1000 Мбит/с, IDP — 600 Мбит/с, AV — 250 Мбит/с, AV+IDP (UTM) — 250 Мбит/с. Для задач удаленного доступа: скорость VPN — 300 Мбит/с, число туннелей IPSec — 40, число туннелей SSL — 10 (в апрельской прошивке 4.50 — 30). Кроме того, данная модель может обрабатывать до 300 000 TCP-сессий, поддерживает до 8 интерфейсов VLAN, может контролировать до десяти точек доступа Wi-Fi (в апрельской прошивке 4.50 — 8 без лицензий, до 24 с лицензиями). Заметим, что старшее устройство в серии — ATP800 — имеет показатели до десяти раз выше.

Сервисы удаленного доступа VPN работают с протоколами IPSec, L2TP/IPSec и SSL. Обеспечивается совместимость с клиентами распространенных операционных систем, а также предоставляется собственный клиент SecuExtender для ОС Windows и macOS. Отметим также возможность использования двухфакторной аутентификации.

Ключевыми особенностями серии производитель называет работу с облачным сервисом с ИИ и машинным обучением, многоуровневую проверку трафика, наличие песочницы для проверки подозрительных приложений, систему аналитики и составления отчетов. В общем случае, для шлюза заявлены следующие функции и сервисы безопасности:

- Межсетевой экран

- Контентная фильтрация

- Контроль приложений

- Антивирус

- Антиспам

- IDP (обнаружение и предотвращение вторжений)

- Песочница

- Контроль адресов по базам IP Reputation

- Географическая привязка GeoIP

- Фильтр ботнет-сетей

- Система аналитики и отчетов

При этом во многих из них используется информация из облачного сервиса, а не только локальные базы. Заметим, что речь не идет о трансляции всего трафика шлюза через облака. Партнерами Zyxel по поддержке баз угроз являются такие компании, как Bitdefenter, Cyren и TrendMicro

Важной особенностью является то, что описанные сервисы допускают гибкую настройку политик, в том числе и с привязкой к пользователям, которые могут быть локальными или импортированными из каталогов Windows AD или LDAP.

Если рассматривать данную модель именно как шлюз для обеспечения доступа к интернету, то и здесь есть много востребованных функций: разные варианты подключения к провайдеру, резервирование по сотовой сети, управление полосой пропускания, политики маршрутизации, динамическая маршрутизация, VLAN, сервер DHCP, клиент DDNS.

Шлюз можно настраивать через веб-интерфейс, SSH, Telnet, консольный порт. Поддерживается SNMP для удаленного мониторинга, есть автоматическое обновление прошивки (с хранением резервной копии), отправка событий на сервер syslog, а уведомлений — по электронной почте.

С точки зрения программного обеспечения необходимо обратить внимание на наличие лицензируемых функций. Это вполне ожидаемый шаг для продуктов данного сегмента: поддержка сервисов обновления баз сигнатур, конечно, требует дополнительных ресурсов. При покупке устройства пользователь получает годовую подписку уровня Gold Security Pack. В дальнейшем вы сможете продлевать ее на год или два. Если этого не делать, то не будут работать практически все функции защиты. Останется только шлюз, сервер VPN, контроллер точек доступа. Кроме того, отдельно предусмотрены варианты лицензирования контролируемых точек доступа, а также сервисы помощи по удаленной настройке и оперативной замене оборудования. Обновление основной прошивки устройства работает и без продления подписок.

Настройка и возможности

Процесс работы со шлюзом начинается традиционно: подключаете кабель питания, кабель от провайдера в порт WAN, кабель от рабочей станции — в один из портов LAN, включаете питание. Далее через браузер обращаемся на страницу веб-интерфейса, заходим со стандартным для Zyxel аккаунтом и начинаем настройку с использованием мастера.

А она явно существенно сложнее, чем мы привыкли видеть даже в самых «крутых» домашних роутерах (электронная версия документации содержит 900 страниц, описание командной строки — более 500 страниц, «книга рецептов» — еще почти 800). Конечно, заводской вариант тоже вполне работоспособен, но для полноценного и эффективного использования возможностей устройства придется потратить усилия на его настройку под ваши требования.

Учитывая широту возможностей шлюза, в этом материале мы рассмотрим только основные функции с настройкой через веб-интерфейс. Пересказывать сотни страниц документации в статье нет никакого смысла. Также мы полностью пропустим страницы, связанные с ролью контроллера Wi-Fi.

Схема настройки состоит из трехуровнего меню: сначала выбирается одна из пяти групп, потом нужный пункт и следом требуемая вкладка. И конечно, не обходится без дополнительных всплывающих окон. Кстати, в верхней части окна есть значки для быстрого доступа к некоторым функциям, включая встроенную консоль, справочную систему и SecuReporter. Заметим, что многие элементы интерфейса являются перекрестными ссылками и ведут на другие страницы или же открывают окна с дополнительной информацией.

После сброса настроек предлагается пройти несколько шагов мастера конфигурации, что явно будет полезно начинающим пользователям. Кстати, в нем будет и регистрация аккаунта на сайте производителя с активацией подписки на обновления баз сервисов защиты.

Начинающим пользователям стоит заглянуть на страницу QuickSetup. Здесь вы сможете настроить подключение к провайдеру, если не сделали этого ранее, и доступ по VPN. При этом удобно, что помощники осуществляют все требуемые операции, включая политики и правила межсетевого экрана.

Но первой при входе в веб-интерфейс отображается статусная страница устройства. На ней представлена информация о загрузке, есть изображение модели с индикаторами и подключенными кабелями, статистика трафика, MAC-адреса, версия прошивки и список последних записей в журнале. Нагрузку на процессор и память можно посмотреть и в виде графиков в динамике, если щелкнуть мышкой на соответствующем элементе.

Но более интересна вторая вкладка, которая отражает статус систем защиты. Здесь уже отображается краткий отчет о работе фильтров и блокировок.

Третья группа — «Мониторинг» — позволяет получить более подробную информацию о состоянии шлюза и сервисов. Пункт «Системный статус содержит данные об интерфейсах, сессиях, пользователях и так далее. На странице «Статус VPN» можно посмотреть всех подключенных клиентов.

«Статистика безопасности», после включения соответствующих опций, покажет детали работы сервисов защиты — сколько было проверено файлов, сессий, адресов, сообщений электронной почты и так далее. Здесь же есть таблица с распределением трафика по приложениям, что тоже бывает полезно.

Самый обширный раздел — это, безусловно, «Конфигурация». В нем более пяти десятков страниц, а вкладок просто не счесть.

Как мы говорили ранее, сервис обновления баз и сигнатур работает с лицензированием. При этом пользователь регистрирует шлюз в своем аккаунте и после этого может настроить расписание автоматической загрузки обновлений с серверов компании. Можно запускать эту операцию и в ручном режиме.

Шлюз позволяет достаточно гибко настраивать сетевые интерфейсы. В частности, поддерживаются соединения по VPN, сотовые модемы, VLAN, туннели и мосты. В базовой схеме предусмотрено два интерфейса WAN, два сегмента LAN, один DMZ и один OPT. Таблицу маршрутов можно редактировать вручную или же использовать протоколы RIP, OSPF или BGP. Предусмотрены клиент DDNS с десятком сервисов, правила трансляции портов NAT, ALG, UPnP, привязки MAC—IP, сервер DHCP и другие настройки.

Начинающим пользователям подключать сервис VPN лучше через мастер настройки, поскольку на страницу вынесены многие опции, а без их корректного указания сервер может не работать. Шлюз поддерживает реализацию протоколов IPSec, L2TP/IPSec и SSL. В последнем случае вам потребуется фирменный клиент.

Сервис управления полосой пропускания работает также с учетом политик и расписаний, что позволяет гибко ограничивать сервисы, пользователей, устройства. Однако злоупотреблять этой функцией на младшей модели серии все-таки не стоит.

Раздел «Веб-аутентификация» позволяет настроить специальные сервисы контроля доступа пользователей к ресурсам сети. Так можно реализовать гостевой доступ или, в общем случае, доступ любого клиента. В настройках можно выбрать дизайн и режим страницы входа и другие параметры. В этом разделе настраивается и SSO (поддерживается только работа с Windows AD).

Настройки на первой странице в разделе «Безопасность» являются расширенным вариантом стандартного межсетевого экрана. Здесь пользователь указывает политики обработки трафика между зонами (группами интерфейсов). При этом в правилах указываются не просто фиксированные адреса, сети или порты, а объекты, которые могут быть и списками. Из дополнительных опций предусмотрены логирование, расписание и настройки профилей контроля приложений, контента и проверки SSL.

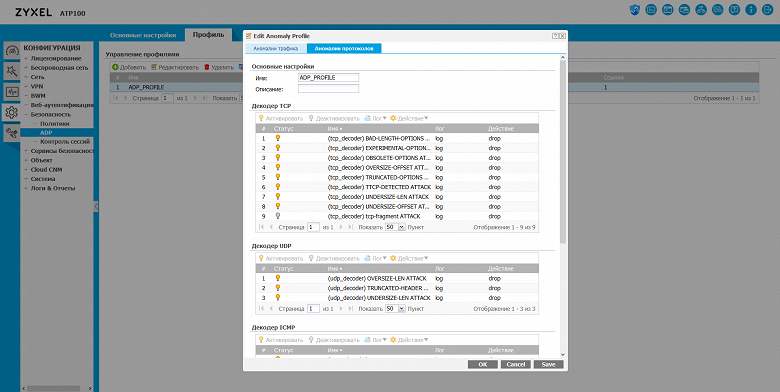

Вторая страница относится к правилам проверки аномалий трафика. Здесь также предусмотрено указание в политиках профилей, применяемых к зонам. Данный сервис позволяет справиться с такими событиями, как сканирование портов, флуд, искаженные пакеты: опасные источники блокируются на указанный промежуток времени.

Дополнительно предусмотрен сервис контроля сессий: можно настроить таймаут для UDP и число подключений для TCP. Причем во втором варианте при необходимости вы можете указать правила для конкретных пользователей или хостов.

Все самое важное для защиты собрано в группе «Сервисы безопасности». Посмотрим, насколько гибкие здесь есть настройки. Как и в большинстве других сервисов, в данном разделе используется схема с профилями.

Модуль «Патруль приложений» на момент подготовки статьи использовал встроенную базу сигнатур для более чем 3500 приложений (большая часть из них — веб-приложения), разбитых по трем десяткам категорий. В профиле указывается набор из приложений с указанием требуемого действия (запрет или разрешение) и необходимости отражения срабатывания правила в журнале. Удобно, что сигнатуры срабатывают и при использовании нестандартных портов. А вот реализовать блокировку всех неопознанных подключений нельзя.

Аналогично устроен «Контент-фильтр». Здесь в профилях вы указываете разрешенные сайты по категориям и действие для сайтов неопределенных категорий. Дополнительно предусмотрена блокировка ActiveX, Java, Cookies и Web-прокси. В случае необходимости пользователь может сам указать в профиле разрешенные и запрещенные ресурсы или даже ограничить доступ только списком разрешенных сайтов. Дополнительно предусмотрены общие для всех профилей белый и черный списки. Заметим, что данный сервис проверяет трафик только при работе браузера по стандартным номерам портов.

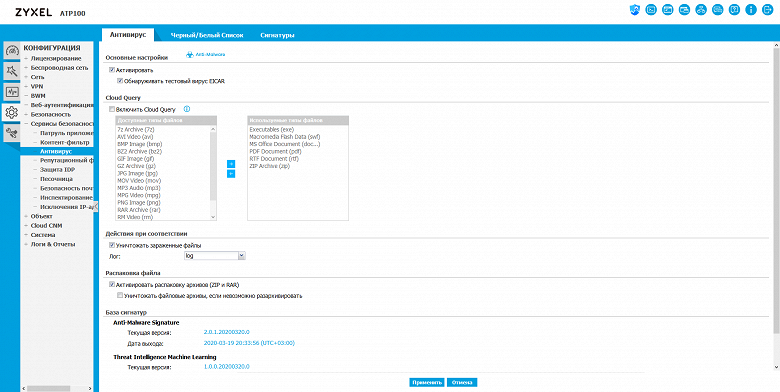

Антивирус может работать со своей встроенной и обновляемой базой сигнатур или осуществлять запрос в облако по технологии Cloud Query. Во втором случае отправляется не сам файл, а только его хеш-сумма. Дополнительно можно включить опцию удаления архивов, которые невозможно проверить (например, если они зашифрованы). Плюс есть пользовательские списки хешей и имен файлов, а также поиск записей в базе сигнатур. Проверка проводится при передаче файлов по протоколам HTTP, FTP, POP3, SMTP, включая их SSL-модификации.

«Репутационный фильтр» работает с базами IP-адресов и URL. В отличие от большинства других сервисов, он единый для всего шлюза, сделать разные уровни фильтрации разным клиентам нельзя. В настройках указываются только общие категории угроз. Предусмотрено создание белых и черных списков пользователем.

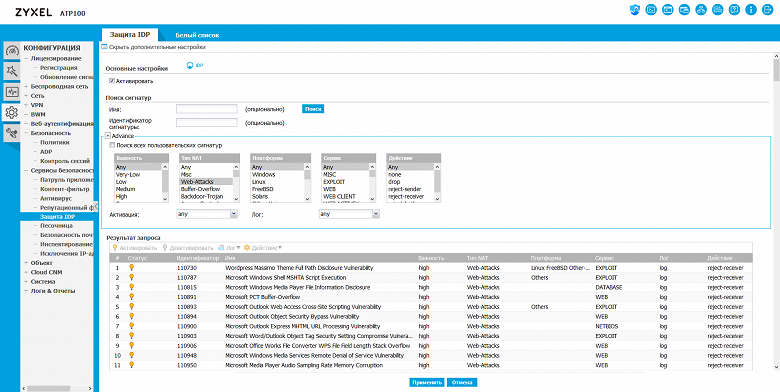

Сервис IDP (обнаружение и защита от вторжений) также работает на уровне всего шлюза без привязки к профилям. При этом по умолчанию для всех сигнатур настроено действие блокировки и записи в журнал. При необходимости пользователь может изменить данные параметры, добавить сигнатуру в список исключений и создать собственные сигнатуры.

При наличии подписки вы можете использовать сервис «Песочница» для изолированной проверки подозрительных файлов. В данном случае идет речь о расширении функций антивируса: сервер отправляет в облако для проверки файлы определенных типов и объемом до 32 МБ, при условии что ранее такой файл (с такой контрольной суммой) системе еще не встречался. Если ответа быстро не приходит, то файл пропускается. Однако если позже придет информация о том, что файл содержит вирус, в журнале появится соответствующее сообщение.

Функции проверки почтовых сообщений кроме антивируса включают в себя также определение спама и фишинговых писем. В случае срабатывания правила к сообщению добавляется тег или оно может быть отклонено. В этом сервисе тоже предусмотрены черный и белый списки, где устанавливаются правила по полям адресата, темы или адреса отправителя. Работают только стандартные порты сервисов POP3 и SMTP. SSL-версии не поддерживаются.

Сегодня, пожалуй, уже большинство сервисов в интернете работают исключительно по защищенным соединениям SSL. И поскольку в этом случае контент шифруется от сервера до клиента, обычными способами проверить его на шлюзе невозможно. Для решения данной задачи используется схема, когда устройство перехватывает запросы, расшифровывает трафик, проверяет, потом шифрует обратно и отправляет клиенту. Особенностью такого подхода является то, что клиент видит сертификат, подписанный шлюзом, а не оригинальный сертификат ресурса. Данная проблема может быть решена установкой на клиентах сертификата шлюза как доверенного центра авторизации или загрузкой официального сертификата. Сервис настраивается через профили, которые в дальнейшем применяются к политикам обработки сетевых соединений. Дополнительно в профилях указываются опции логирования и обработки неподдерживаемых и недоверенных сертификатов серверов. При необходимости, например для работы с банковскими системами, можно добавить определенные ресурсы в списки исключений. Отметим, что максимальный протокол для данного сервиса — TLS v1.2.

Отметим, что такие сервисы безопасности, как антивирус, фильтр контента, антиспам и SSL-инспекция, первоначально определяют свой трафик по определенным стандартным портам соединений (в частности, в список входят 80, 25, 110, 143, 21, 443, 465, 995, 993, 990) , а не детектируют соответствующие протоколы. При необходимости пользователь может добавить для них через консоль дополнительные порты. Но обнаружить «свой» трафик для проверки на произвольных портах они не могут.

Последняя страница в разделе «Сервисы безопасности» позволяет создать глобальный список исключений для сервисов антивируса и IDP, что может пригодиться, например, для собственных ресурсов компании.

Ранее мы говорили, что многие настройки оперируют информацией из общего каталога. Настраиваются данные объекты в соответствующем меню. В частности, здесь представлены:

- зона: набор интерфейсов, удобно использовать предустановленные варианты WAN, LAN, DMZ и так далее;

- пользователи/группы: списки локальных пользователей и записей из общих каталогов AD, LDAP, RADIUS; здесь же настраиваются политики паролей;

- адрес/GeoIP: списки IP-адресов и сетей, группы из них, пользовательские записи для базы GeoIP;

- сервис: сервисы (на основе протоколов и портов), группы (списки) сервисов;

- расписания: задание однократных или периодических расписаний, группы расписаний;

- сервер аутентификации: подключение к серверам Windows AD, LDAP, RADIUS;

- метод аутентификации: настройка вариантов аутентификации, настройка двухфакторной аутентификации для пользователей VPN и для администраторов (ключ отправляется через почту или SMS);

- сертификат: управление сертификатами устройства, установка доверенных сертификатов других серверов;

- профиль ISP: настройка профилей клиентов PPPoE, PPTP, L2TP для подключения к провайдеру.

Безусловно, использование схемы с профилями существенно упрощает настройку в сложных сетях. Скажем, достаточно один раз объявить список внутренних ресурсов и указывать его во всех нужных правилах.

Продукт поддерживает интеграцию с облачными сервисами SecuManager и SecuReporter для управления и отчетности. Настраивается это на странице «Cloud CNM».

Большая группа системных настроек включает в себя выбор имени хоста, включение поддержки USB-накопителя, установку внутренних часов, настройку встроенного сервера DNS, указание опций и политик для доступа к шлюзу по HTTP/HTTPS/SSH/Telnet/FTP, настройку протокола SNMP (MIB-файлы можно скачать в разделе поддержки сайта) и встроенного сервера RADIUS.

Также здесь настраиваются сервер SNMP для отправки уведомлений по электронной почте и гейт в SMS (или фирменный сервис компании, или универсальный шлюз Email—SMS).

В большинстве случаев пользователям будет интересно не только блокировать атаки, но и получать информацию об этом для возможных корректировок политик. Да и другие данные могут быть полезны, например загрузка процессора, активность VPN-клиентов и так далее. Для удобства оценки ситуации предусмотрены формирование и отправка по электронной почте ежедневных отчетов.

Если говорить о более оперативном информировании, то шлюз поддерживает несколько возможностей для работы с журналами событий. В частности, вы можете настроить несколько вариантов обработки: отправка журнала на электронную почту по расписанию или при заполнении, хранение на USB-накопителе, отправка на сервер syslog. Причем для каждого варианта гибко настраиваются конкретные события.

Последняя группа — обслуживание. На первой странице проводятся операции по обновлению прошивки, сохранению и восстановлению конфигурации, а также загрузке и запуску пользовательских скриптов. Прошивки могут обновляться автоматически по расписанию. Кроме того, предусмотрено хранение второй копии на случай неудачного обновления. Файлы конфигурации сохраняются в обычном текстовом формате, что достаточно удобно. Пароли в них, конечно, заменены на хеш-суммы.

Вторая страница содержит набор операций для диагностики, включая загрузку процессора и оперативной памяти, захват пакетов в файл, просмотр журнала, стандартные сетевые утилиты. Плюс здесь есть опция для включения удаленного доступа через SSH или Web (HTTPS).

Страница «обзор маршрутизации» поможет разобраться с путем прохождения сетевых пакетов в сложных конфигурациях.

Ну и последний пункт — выключение устройства. В отличие от более простого сетевого оборудования, данный шлюз рекомендуется сначала выключать именно через интерфейс и только потом аппаратным выключателем. Кстати, включение или перезагрузка модели занимают достаточно много времени (несколько минут). Стоит это учитывать при проведении связанных с такими операциями работ.

Из дополнительных облачных сервисов, как мы уже писали ранее, есть модуль для составления отчетов SecuReporter. Результаты его работы можно посмотреть в личном кабинете или настроить регулярную отправку итогового отчета по электронной почте.

В последнем насчитывается более десятка страниц, включая информацию о наиболее посещаемых сайтах, потреблении трафика клиентами, заблокированных ресурсах, использованных приложениях, обнаруженных атаках и так далее. Заметим, что файл отчета сохраняется в облаке и доступен для скачивания по ссылке в течение недели после создания.

Тестирование

Как вы понимаете, производительность данного устройства существенно зависит от настроенных политик и включенных сервисов. Предусмотреть все комбинации невозможно, так что начнем с проверки скорости маршрутизации в заводском режиме. В нем включены фильтр ботнетов, антивирус, IDP, репутация IP-адресов, выключены «песочница», фильтр контента, контроль приложений и сканирование почты. В настройке подключения к провайдеру поможет встроенный мастер. Он не только задает параметры сетевых интерфейсов, но и создает соответствующие политики, что, конечно, удобно. Сегодня большинство сервисов бизнес-сегмента используют режим IPoE, однако все-таки протестируем и другие доступные варианты.

| IPoE | PPPoE | PPTP | L2TP | |

| LAN→WAN (1 поток) | 866,5 | 594,2 | 428,2 | 454,4 |

| LAN←WAN (1 поток) | 718,0 | 612,9 | 69,4 | 576,2 |

| LAN↔WAN (2 потока) | 822,9 | 665,4 | 359,1 | 518,0 |

| LAN→WAN (8 потоков) | 867,0 | 652,7 | 485,3 | 451,8 |

| LAN←WAN (8 потоков) | 861,0 | 637,7 | 173,6 | 554,2 |

| LAN↔WAN (16 потоков) | 825,5 | 698,3 | 487,5 | 483,1 |

На простом варианте IPoE шлюз показывает скорости на уровне 700-800 Мбит/с. При использовании PPPoE скорость снижается примерно до 600-700 Мбит/с. А вот PPTP и L2TP даются ему труднее, но сложно считать это недостатком, поскольку платформа ориентирована на другие задачи.

К сожалению, оценить возможности именно функций проверки трафика и защиты в данном синтетическом тесте невозможно. В частности, если включать или выключать все возможные сервисы и профили, то реальная производительность практически не меняется. Кроме того, понятно, что некоторые сервисы, такие как фильтр ботнетов и репутационный фильтр, не влияют на обработку трафика передачи пользовательских данных, а только проверяют и блокируют соединения.

Так что для следующих тестов отдельных сервисов мы использовали такие стандартные протоколы, как HTTP, FTP, SMTP и POP3. В первых двух случаях производилась загрузка файлов с соответствующего сервера, а вторая пара оперировала передачей и приемом почтовых сообщений с вложением. Во всех тестах контент файла был случайным, а общий трафик составлял от сотни мегабайт до одного гигабайта. Для сравнения на графиках приводятся результаты на том же стенде, но без участия Zyxel ATP100, поскольку некоторые тесты достаточно сложные и надо понимать, на что способны используемые сервер и клиент. Здесь и далее изменение настроек указано относительно заводских параметров. Кроме того, тестирование показало, что общая производительность существенно зависит и от числа одновременно обрабатываемых потоков, поэтому на графиках представлены результаты с одним потоком и восемью, что является более распространенным сценарием. При анализе результатов нужно учитывать, что мы тестируем младшую модель серии, рассчитанную на работу с небольшими офисами в несколько десятков сотрудников.

По умолчанию сервис проверки на вирусы включен, так что для оценки его влияния на скорость мы его отключали.

| AV включен | AV выключен | Без шлюза | |

| HTTP, 1 поток | 86,7 | 628,0 | 840,8 |

| HTTP, 8 потоков | 134,2 | 783,1 | 895,3 |

| FTP, 1 поток | 21,2 | 380,3 | 608,3 |

| FTP, 8 потоков | 110,0 | 761,9 | 870,4 |

| SMTP, 1 поток | 61,3 | 237,1 | 253,4 |

| SMTP, 8 потоков | 116,9 | 653,8 | 627,2 |

| POP3, 1 поток | 46,9 | 148,5 | 152,0 |

| POP3, 8 потоков | 78,0 | 493,2 | 656,7 |

Как мы видим, этот сервис сильно влияет на производительность устройства. Можно рассчитывать на скорости около 100 Мбит/с в случае многопоточной проверки. В выходящем обновлении прошивки 4.35 планируется реализация специального экспресс-тестирования на вирусы, когда шлюз будет только вычислять контрольные суммы файлов и проверять их по облачной базе, что должно существенно увеличить производительность данной функции.

В шлюзе дополнительно есть сервис защиты почтового трафика, который анализирует содержимое писем и помогает бороться со спамом, фишингом и другими неприятностями. Посмотрим, как повлияет на скорость включение его опций в заводской конфигурации (дополнительно с антивирусом).

| Проверка выключена | Проверка включена | |

| SMTP, 1 поток | 61,3 | 36,1 |

| SMTP, 8 потоков | 116,9 | 84,1 |

| POP3, 1 поток | 46,9 | 31,8 |

| POP3, 8 потоков | 78,0 | 47,5 |

Проверка почтовых сообщений тоже является непростой задачей. Скорость получения почты с внешних серверов значительно снижается при активации всех сервисов. С другой стороны, если мы говорим именно о текстовых сообщениях без объемных вложений, это обычно не очень критично.

Сегодня все больше интернет-сервисов переходят на работу по протоколам с защитой по SSL. При этом шлюзу важно обеспечить проверку и этих соединений, для чего ему приходится заниматься расшифровкой и зашифровкой трафика. Понятно, что это, пожалуй, самая сложная из рассматриваемых в нашей статье задач. Для данного теста использовались указанные выше протоколы и серверы, но уже в версиях с SSL.

| Проверка SSL выключена | Проверка SSL включена | Без шлюза | |

| HTTPS, 1 поток | 631,6 | 4,5 | 736,5 |

| HTTPS, 8 потоков | 764,7 | 31,8 | 876,4 |

| FTPS, 1 поток | 282,7 | 15,8 | 404,0 |

| FTPS, 8 потоков | 690,0 | 93,1 | 856,3 |

| SMTPS, 1 поток | 145,0 | 13,0 | 140,8 |

| SMTPS, 8 потоков | 492,3 | 42,7 | 500,3 |

| POP3S, 1 поток | 91,0 | 1,5 | 92,7 |

| POP3S, 8 потоков | 414,6 | 8,8 | 501,5 |

Мы видим, что шифрование действительно продолжает оставаться одной из наиболее трудоемких задач для данного типа оборудования. Для достижения высоких показателей необходимо использование специальных решений. Напомним, что в данном случае трафик расшифровывается для проверки другими службами устройства. При этом вы можете исключить из проверки доверенные ресурсы, указав исключения по именам хостов или IP-адресам, что снизит нагрузку и увеличит скорость.

По информации от производителя, текущая прошивка способна обеспечить работу сценария SSL-инспекции на скоростях 100 Мбит/с и более. При этом в запланированной на третий квартал этого года прошивке 4.60 ожидается увеличение скорости работы сервиса проверки SSL в полтора-два раза.

Устройство предоставляет несколько вариантов безопасного подключения удаленных клиентов по технологии VPN. В частности, это распространенный на многих платформах L2TP/IPSec, универсальный IPSec и SSL VPN. В тестах мы использовали штатный клиент Windows 10 в первом случае и официальные клиенты Zyxel для второго и третьего варианта, также работающие в Windows 10.

| L2TP/IPSec | SSL VPN | IPSec | |

| клиент→LAN (1 поток) | 135,8 | 14,4 | 144,5 |

| клиент←LAN (1 поток) | 119,8 | 38,3 | 303,3 |

| клиент↔LAN (2 потока) | 145,0 | 35,6 | 183,5 |

| клиент→LAN (8 потоков) | 134,8 | 31,1 | 143,3 |

| клиент←LAN (8 потоков) | 141,6 | 36,3 | 303,1 |

| клиент↔LAN (8 потоков) | 146,9 | 35,5 | 302,1 |

Как мы видим, с протоколом IPSec можно получить до 300 Мбит/с, работа с L2TP/IPSec примерно в два раза медленнее, а SSL VPN способен показать 30-40 Мбит/с. Учитывая, что это младшая модель серии и во время теста были активны и другие сервисы безопасности, данные скорости можно считать высокими.

Заключение

Тестирование показало, что Zyxel Zywall ATP100 позволяет достаточно эффективно решить сразу несколько задач при использовании в роли шлюза для подключения небольшого офиса к интернету. Прежде всего, это доступ к глобальной сети, причем здесь могут быть использованы несколько провайдеров, а также подключение по оптическому кабелю и через сотовые сети. Дать какие-то конкретные рекомендации по числу пользователей сложно, поскольку вопрос не только в их количестве, но и в используемых сервисах и нагрузке. Но в общем случае мы бы сказали, что речь о нескольких десятках человек.

Сервисы для объединения сетей и удаленного доступа становятся все более востребованными. При этом важно обеспечить и высокий уровень безопасности. Шлюз поддерживает как распространенные протоколы L2TP и IPSec, так и полезный в некоторых случаях SSL VPN. При этом можно применять фирменные программы для подключения на клиентах и работать с оборудованием других производителей по стандартному IPSec.

И если первые две функции могут встречаться и в обычных маршрутизаторах, то сервисы обеспечения безопасности являются ключевой характеристикой серии Zywall. В частности, кроме стандартного межсетевого экрана они реализуют защиту от вирусов, спама и вторжений, позволяют контролировать используемые пользователями сети приложения, фильтруют интернет-ресурсы, а также имеют удобные функции формирования отчетности. При этом есть возможность гибко формировать политики, используя адреса машин, аккаунты пользователей и расписания.

В данной статье мы не касались сервиса управления беспроводными точками доступа. Но отметим, что использование встроенного модуля контроллера существенно упрощает развертывание и настройку беспроводной сети, если точек более одной.

Отдельно нужно отметить, что новичкам может быть сложно разобраться с настройкой устройства, поскольку набор функций очень большой, а официальная документация, на наш взгляд, не всегда полная и подробная.

Стоимость устройства на локальном рынке на момент подготовки статьи составляла около 40 тысяч рублей.

Устройство предоставлено на тестирование компанией «Ситилинк»