На этот раз в наших руках оказалось не самое обычное устройство, предназначенное для удаленного доступа в офисную сеть без использования специального программного обеспечения. Полное название данного устройства — Netgear ProSafe VPN Concentrator SSL312 (для краткости написания, данный агрегат будем называть SSL312.

Устройство поддерживает до 25 защищенных соединений, позволяющих одновременно работать с приватной офисной сетью до 25 удаленных клиентов. Для начала рассмотрим, что собой представляет само устройство.

Спереди на устройстве расположены:

- индикатор питания

- индикатор теста системы

- 2 порта Ethernet 10/100 с двумя индикаторами (состояния/активности) на каждом

- Консольный порт

- Кнопка сброса параметров к заводским настройкам

Сзади на устройстве расположены:

- Выключатель питания

- Разъем для подключения к сети (110 — 240В)

Вид изнутри:

Процессор устройства скрыт под радиатором, приклеенным настолько крепко, что была вероятность снять его вместе с процессором. На плате установлено 128 Мбайт SDRAM-памяти (2 × Samsung K4S511632D) и 16 Мбайт Flash-памяти (2 × Macronix MX29LV640BTTC). Ethernet-интерфейсы организованы на базе микросхем Realtek RTL8201CP.

Комплектация:

- Само устройство

- Кабель питания

- Патчкорд RJ-45 — RJ-45

- Консольный кабель

- CD-диск с документацией и дополнительным ПО

Спецификация:

Устройство предназначено для предоставления возможности удаленного доступа к приватной сети предприятия, при этом не требуется дополнительного программного обеспечения — все манипуляции производятся через ActiveX — компоненты, которые могут быть загружены и установлены непосредственно с устройства, что, однако предъявляет дополнительные требования к системе: Windows (XP, 2000, 2003), Internet Explorer 5.0 или выше, в браузере должны быть установлены настройки, разрешающие использование компонентов ActiveX, клиент должен иметь доступ в систему с привилегиями администратора для установки соответствующих ActiveX-компонентов (компоненты ActiveX требуют разовой установки, последующее их использование не требует привилегий администратора), а также может потребоваться установка некоторых отдельных обновлений Windows (для работы с Удаленным рабочим столом — RDP, нам потребовалось загрузить на клиентской (!) машине определенное обновление) — адрес обновления был сообщен интерфейсом настройки.

Что касается применения устройства, то руководство пользователя предусматривает два варианта использования:

В первом случае из двух Ethernet портов SSL312 используется только один. Граничный маршрутизатор при этом должен осуществлять доступ к SSL312 по HTTPS (SSL: 443 порт TCP/UDP) — то есть нам требуется настроить 1-2 правила форвардинга портов, чтобы HTTPS-трафик, приходящий на внешний интерфейс маршрутизатора, попадал на интерфейс SSL312. После получения доступа к SSL312 мы можем получить доступ к внутренней сети, в зависимости от настроек SSL312

Другой вариант использования задействует оба Ethernet порта SSL312, при этом SSL-трафик не проходит через файрвол. При этом одному Ethernet-порту устройства назначается публичный IP-адрес, а второму — приватный IP-адрес внутренней сети. Для работы по данной схеме необходимо включить "Routing mode" на устройстве. SSL312 не выполняет функции NAT и файрвола и не заменяет их.

SSL312 имеет два WEB-интерфейса — оба работают через SSL (HTTPS). Один из интерфейсов служит для настройки устройства, другой интерфейс служит для работы с внутренней сетью устройства — эти интерфейсы мы рассмотрим далее по ходу статьи.

Устройство также содержит несколько Java-утилит (для использования данных утилит требуется скачать и установить с сайта компании Sun Microsystems среду выполнения Java — JRE — Java Runtime Evironment): Telnet-клиент, SSH-клиент и FTP-клиент.

Рассмотрим конфигурацию устройства более подробно.

Конфигурация:

Конфигурация устройства осуществляется с помощью WEB-интерфейса настройки, доступного через SSL (HTTPS) либо через консольный кабель, подключенный к COM-порту.

Как говорилось выше, WEB-интерфейс устройства состоит из двух частей: интерфейс администратора — служит для настройки устройства и интерфейс пользователя — служит для подключения клиентов к сети.

Скриншоты WEB-интерфейса настройки устройства приведены здесь.

Скриншоты WEB-интерфейса пользователя приведены здесь.

Интерфейсы устройства по-умолчанию имеют различные IP-адреса:

- Ethernet 1: 192.168.1.1

- Ethernet 2: 10.0.0.1

Логин/пароль по-умолчанию: admin/password.

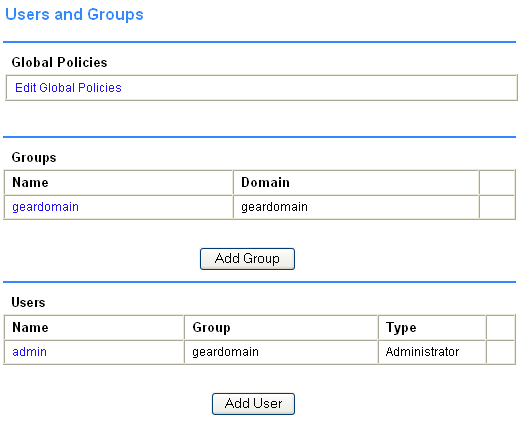

Устройство позволяет производить фильтрацию доступа к устройству по IP-адресу, подсети и используемым сервисам. Политики доступа разделены на глобальные, групповые и пользовательские. Пользовательские политики имеют приоритет над групповыми, групповые политики, в свою очередь, имеют приоритет над глобальными.

Устройство поддерживает работу с несколькими доменами аутентификации — необходимый домен выбирается при входе в систему. Для аутентификации на устройстве возможно использование локальной базы данных пользователей и паролей, домена Windows NT, LDAP-сервера, сервера Active Directory, RADIUS-сервера (PAP, CHAP, MSCHAP, MSCHAPv2) — для доступа к устройству с использованием аутентификации через удаленный сервер, сервер должен быть доступен, и до него должна быть настроена маршрутизация трафика (при необходимости). Для простоты картины мы будем рассматривать устройство с использованием только локальной базы данных пользователей.

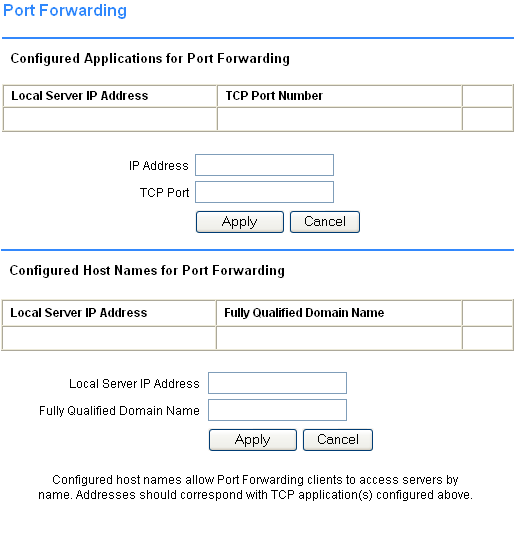

Для работы с сетевыми сервисами удаленной локальной сети предусмотрено два варианта: VPN-туннель, который устанавливается между пользователем и устройством или перенаправление портов (Port Forwarding). Оба способа имеют преимущества и недостатки. VPN-туннель позволяет организовать полноценную связь с удаленной локальной сетью, но при этом не позволяет производить отдельных настроек для каждого сервиса. Перенаправление портов позволяет работать только с TCP-соединениями (UDP и другие IP-протоколы не поддерживаются), правила для каждого приложения задаются отдельно.

При настройке VPN-туннеля задается диапазон используемых IP-адресов, которые назначаются подключаемому пользователю — данные адреса не должны пересекаться с IP-адресами, работающими в локальной сети, к которой мы подключаемся посредством VPN-туннеля. Также присутствует возможность задавать правила маршрутизации для VPN-туннеля.

Настройка форвардинга портов содержит задание IP-адреса и номеров портов, к которым разрешено удаленное подключение.

Каждое такое правило может включать только один TCP-порт, так что если нужно разрешить использование 10 портов — придется создавать 10 правил.

Следующим этапом мы настраиваем портал доступа — параметры пользовательского интерфейса. Устройство может иметь несколько порталов с различными параметрами. Доступ к другим порталам осуществляется изменением URL: https://10.0.0.215/portal/<название_портала>. Каждому порталу можно назначить следующие параметры:

Данные параметры отвечают за доступные пользователю разделы портала.

Здесь задается список и параметры приложений — данные приложения могут запускаться при подключении к удаленному рабочему столу по протоколу RDP — при подключении к удаленному рабочему столу сразу запускается необходимое приложение, при закрытии приложения удаленный сеанс закрывается. В портале по-умолчанию (данный портал имеет название "SSL-VPN") "забито" несколько офисных приложений, но при этом неправильно указаны пути, по которым это приложение вызывается.

Из интерфейса конфигурации мы можем сразу запустить выбранный портал — Launch Portal в главном меню — при этом мы попадаем в пользовательскую часть интерфейса настройки.

Общий вид портала пользователя приведен на скриншоте далее

В главном меню справа расположены все пункты, включенные при настройке портала. Если при настройке портала мы отключим некоторые функции — они не будут отображаться в главном меню.

Как говорилось выше, ряд функций портала реализованы через ActiveX приложения и устанавливаются прямо из браузера. Для таких функций, как Telnet и SSH-клиент потребуется установка JRE (Java Runtime Environment), который можно скачать на сайте компании Sun Microsystems.

На скриншоте выше также показано окно ActiveX-приложения, отвечающего за VPN-туннель к удаленной сети.

Пункт меню Applications позволяет сразу запустить приложение с использованием удаленного рабочего стола

При запуске приложения нам предлагается ввести IP-адрес компьютера, на котором мы собираемся запустить данное приложение, а также разрешение экрана, при котором будет осуществлено подключение к удаленному рабочему столу. Напомню, что если в настройках портала будет неправильно указан полный путь к приложению — приложение не запустится.

Для подключения к удаленному рабочему столу используется меню "Remote Access" в главном меню портала.

Для подключения может использоваться протокол удаленного рабочего стола Microsoft (RDP) или протокол VNC (Virtual Network Computing — данный протокол позволяет также подключаться с системам на базе Windows, Linux и др. — для этого на системе, к которой производится подключение, должен быть установлен серверный модуль VNC). Клиентская часть VNC реализована в виде Java-приложения.

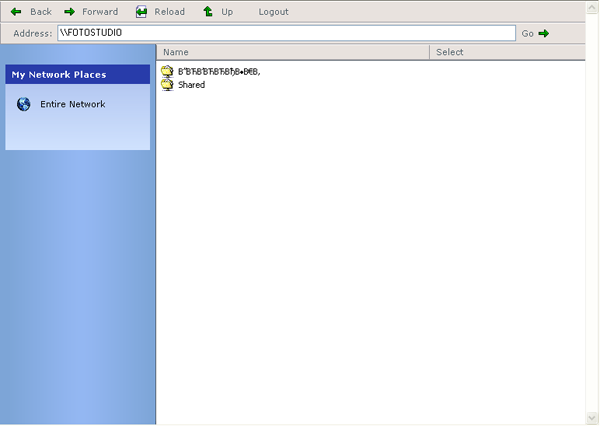

Меню "Network Places" позволяет получить доступ к компьютерам сети с открытыми сетевыми папками (Samba). При этом возможно как скачивание, так и закачивание файлов.

Как можно увидеть на скриншоте выше, устройство некорректно отображает русскоязычные названия файлов и папок.

Запуск форвардинга портов, так же, как и установка VPN-соединения осуществляется одним щелчком мышки.

Если данный ActiveX-элемент еще не установлен в системе — появятся запросы на его установку. Напомним также, что возможность перенаправления портов работает только с TCP-соединениями. Для установления соединения с компьютером в удаленной сети по заданному порту достаточно указать его IP-адрес и порт (при необходимости) после запуска ActiveX-приложения — система самостоятельно направит соединение в удаленную сеть.

Пункт меню "Utilities" содержит три утилиты:

- Telnet-клиент

- SSH-клиент

- FTP-клиент

Telnet и SSH-клиенты представляют собой полноценные Java-приложения (требуют установки JRE).

Однако нам не удалось установить SSH-подключение с использованием протокола SSH версии 2. После ввода логина и пароля мы без проблем подключаемся к удаленной машине

Таким образом, данное устройство позволяет получить доступ в удаленную локальную сеть без использования сложных специальных приложений — для доступа в удаленную сеть используется всего лишь один единственный TCP-порт — порт 443 (HTTPS). Таким образом, для осуществления полноценного доступа к удаленной локальной сети нам достаточно задать одно правило на маршрутизаторе для осуществления полноценного доступа ко всем сервисам.

Если нас не устраивают возможности приложений RDP, VNC, SSH и Telnet, реализованные на устройстве, — мы можем использовать VPN-подключение или подключение с использованием Port Forwarding, которые позволяют использовать все сервисы удаленной локальной сети, как будто бы мы находимся внутри этой сети.

Все эти возможности реализованы исключительно в самом устройстве, никакого дополнительно программного обеспечения и настроек со стороны пользователя не требуется (за исключением ОС Windows XP и JRE — Java Runtime Environment).

Тестирование:

Тестирование устройства проводилось следующим образом. Удаленный клиент подключался к устройству с использованием VPN-подключения. Компьютер, который играл роль генератора трафика, подключен ко второму порту устройства — устройство работало в так называемом Routing mode (подключение производится к одному Ethernet-порту устройства, а сеть, к которой осуществляется доступ, — к другому Ethernet-порту). Таким образом, мы посмотрим на скорость, обеспечиваемую VPN-туннелем.

Условные обозначения:

- in — трафик, попадающий на устройство через VPN-туннель

- out — трафик, исходящей с устройства через VPN-туннель

- fdx — трафик движется через VPN-туннель в обоих направлениях

Максимальная скорость: 6,26 Мбит/с — не очень много, по нынешним меркам, но вполне достаточно для обеспечения доступа к удаленной сети посредством удаленного рабочего стола, SSH, Telnet и VNC. При одновременном подключении 25-ти пользователей к удаленной локальной сети комфорт может несколько пострадать.

Рассмотрим аналогичную ситуацию, но для пересылки трафика используем возможности утилиты Port Forwarding

Максимальная скорость: 15,68 Мбит/с. Использование возможности Port Forwarding существенно повышает скорость трафика, но позволяет использовать только TCP-соединения. В полнодуплексном режиме скорость входящего на устройство трафика существенно ниже скорости исходящего.

Безопасность:

Так как данное устройство предусматривает подключение в обход файрвола, был проведен стандартный тест на безопасность. Его результаты приведены далее:

Nessus не находит ни одной уязвимости.

Доступность:

Средняя розничная цена (по Москве) на рассматриваемое в статье устройство на последний момент: Н/Д(1)

Выводы:

Рассмотренное устройство оказалось достаточно интересным, так как подпадает под разряд типично рассматриваемого нами оборудования. В нем реализованы возможности управления удаленными рабочими станциями и получения полного доступа к удаленной рабочей сети, что позволяет сотрудникам компании, находясь в командировке (как пример) и имея доступ к сети Интернет, без проблем работать в сети предприятия — для этого нужно знать только "внешний" IP-адрес устройства — необходимости иметь какое-либо дополнительно программное обеспечение или знать настройки VPN не требуется — все это реализовано через WEB-интерфейс устройства.

Серьезным упущением для такого устройства является отсутствие поддержки динамического DNS, так как не все компании имеют статический IP-адрес, и пользоваться IP-адресами рядовые пользователи не приучены.

Помимо упрощенного доступа к удаленной локальной сети, в рассмотренном устройстве реализованы возможности подключения к удаленному рабочему столу без установления VPN-соединений или настройки возможности Port Forwarding. Также в устройстве реализованы возможности централизованной аутентификации пользователей, что избавляет администратора от необходимости отдельно заводить учетные записи для каждого пользователя.

Для осуществления всех вышеперечисленных возможностей используется всего лишь один TCP-порт на устройстве — https (443). Таким образом, если устройство находится за пределами NAT-маршрутизатора, то на маршрутизаторе необходимо добавить лишь одно правило форвардинга для полноценной работы устройства.

Высокий уровень безопасности также положительно сказывается на нашем личном отношении к устройству, но омрачает картину то, что, несмотря на все усилия, нам не удалось подключиться к удаленному компьютеру с использованием SSH-протокола второй версии.

Плюсы:

- Возможность централизованной аутентификации пользователей

- Все возможности реализованы через WEB-интерфейс (пользователю не требуется дополнительного программного обеспечения)

- Высокая безопасность устройства

- Наличие встроенных утилит: SSH-, Telnet-, FTP- и SMB-клиенты

- Возможность полноценного доступа к сети предприятия за счет VPN-подключения и форвардинга портов — все это осуществляется за счет ActiveX-компонентов, устанавливаемых через WEB-интерфейс

- Для работы устройства требуется всего лишь один TCP-порт

Минусы:

- Нет возможности использования второй версии протокола SSH

- Нет возможности использования динамического DNS