Корпорация Symantecраскрывает информацию о потенциале использования технологий Bluetooth червём W32.Flamer – самой сложной вредоносной программой со времён Stuxnet и Duqu. Злоумышленники получают возможность идентифицировать мобильное устройство пользователя на расстоянии до одной мили и даже отслеживать местонахождение жертвы, красть конфиденциальную информацию и прослушивать разговоры.

Из всех обнаруженных до сих пор угроз для Windows-платформ, W32.Flamer – единственная, столь широко использующая технологи Bluetooth вредоносная программа, что является ещё одним веским подтверждением её создания в качестве шпионского инструмента несанкционированного сбора информации.

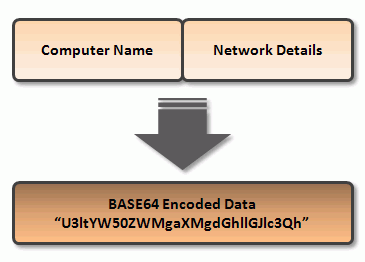

Функциональность, использующая технологии Bluetooth, реализован в модуле “BeetleJuice”. Его запуск производится в соответствии со значениями конфигурационных параметров, заданными атакующим. При запуске сначала производится поиск всех доступных Bluetooth-устройств. При обнаружении устройства производится запрос его статуса и записываются параметры устройства, включая идентификатор, предположительно для отправки атакующему. Далее он настраивает себя в качестве Bluetooth-маяка. Это означает, что заражённый червём W32.Flamer компьютер всегда будет виден при поиске Bluetooth-устройств. В дополнение к самозасвечиванию W32.Flamer кодирует сведения о заражённом компьютере и затем сохраняет их в специальном поле “description”. И при сканировании окружающего пространства любым другим Bluetooth-устройством он отображает это поле:

Ниже представлены несколько сценариев использования технологий Bluetooth червём W32.Flamer.

Сценарий №1 – Определение социальных связей жертвы

Постоянный мониторинг Bluetooth-устройств в зоне досягаемости заражённого червём W32.Flamer компьютера, позволяет злоумышленнику фиксировать устройства, обнаруженные в течение дня. Это особенно эффективно, если зараженный компьютер является ноутбуком, поскольку жертва обычно носит его с собой. Через некоторое время злоумышленник получает список различных обнаруженных устройств – преимущественно мобильных телефонов друзей и знакомых жертвы. И на основе подобных наблюдений он создаёт схему взаимосвязей жертвы с другими людьми и определяет её социальные связи и профессиональный круг общения.

Сценарий №2 – Идентификация местонахождения жертвы

После заражения компьютера злоумышленник может принять решение, что его владелец ему особенно интересен. Возможно, ему известно здание, в котором располагается жертва, но не её офис. Однако, используя технологии Bluetooth, злоумышленник может определить местоположение заражённых устройств.

Bluetooth – это радиоволны. Измеряя уровень радиосигнала, злоумышленник может определить приближается или удаляется жертва от конкретного заражённого устройства. Использование режима Bluetooth-маяка и информации о заражённом устройстве позволяет злоумышленнику определить физическое расположение заражённого компьютера или устройства жертвы.

Более предпочтительной альтернативой определения местоположения компьютера является идентификация мобильного телефона жертвы. Модуль “BeetleJuice” уже собрал список идентификаторов устройств, находящихся рядом с заражённым компьютером, поэтому злоумышленник знает, какие устройства принадлежат жертве. Одно из них – мобильный телефон, который большую часть времени находится у жертвы. И теперь атакующий может вести пассивный мониторинг жертвы без необходимости установки либо модификации её устройств. Оборудование Bluetooth-мониторинга может быть установлено в аэропортах, на вокзалах и любых транспортных узлах; и это оборудование будет выискивать идентификаторы устройств, принадлежащих жертве. Ряд атак позволяет идентифицировать Bluetooth-устройство на расстоянии более мили (1609 м). Наиболее зловещим аспектом такой слежки является возможность точной локализации жертвы и более лёгкого отслеживания её в будущем.

Сценарий №3 – Расширенный сбор информации

Значительная часть функциональности W32.Flamer реализована в виде скриптов Lua, или «приложений» ('apps'), загружаемых из хранилища приложений ('apprepository’) FLAME. Для атакующего не составит никакого труда разместить новое вирусное приложение Bluetooth Lua в хранилище FLAME для загрузки на зараженное устройство. С увеличением функциональности злоумышленник, уже идентифицировавший Bluetooth-устройства, находящиеся в пределах досягаемости, может предпринять ряд атак:

- Выкрасть контакты из адресной книги, SMS-сообщения, картинки и многое другое;

- Использовать Bluetooth-устройство для подслушивания, подключив к нему заражённый компьютер в качестве аудио-гарнитуры; когда Bluetooth-устройство находится в переговорной или с него осуществляется звонок, злоумышленник может всё слышать;

- Передавать похищенные данные через каналы связи другого устройства, что позволяет обойти межсетевые экраны и средства мониторинга сети. Для этого злоумышленник, может использовать собственное Bluetooth-устройство, находящееся в пределах мили от источника.

Возможно, что W32.Flamer содержит нераскрытый код, который уже обеспечивает достижение этих целей. Например, несмотря на то, что ещё не обнаружен код маяка, один зараженный компьютер может связываться с другим по протоколу Bluetooth. И если второй компьютер, подключённый к защищённой сети, был заражён через USB-подключение, то единственной доступной сетью для него может стать имеющееся Bluetooth-подключение к заражённому компьютеру. Код для обеспечения этого, возможно, уже имеется в Win32.Flamer.

Описанные предположения являются практически осуществимыми атаками, которые можно легко реализовать при должной технической подготовке. А сложность W32.Flamer указывает на очень хорошую техническую подготовку злоумышленников, и такие атаки им по плечу.