ZyWALL 30W от ZyXEL: межсетевой экран с возможностью VPN/IPSec

Тестирование устройства

Тестирование производилось согласно методике тестирования маршрутизаторов, версии 2.0.

Тестирование производительности LAN и WAN сегментов.

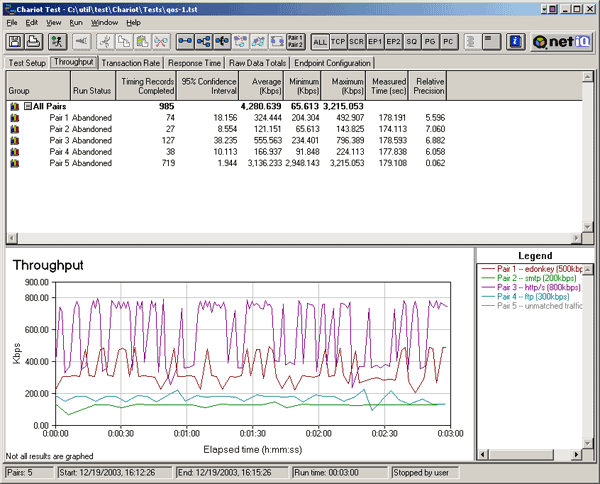

Результаты Chariot.

Результаты не низкие, но очень высокими их тоже нельзя назвать. В нашей лаборатории были устройства и с гораздо большей пропускной способностью. С другой стороны, сложно найти организацию, которой бы требовался канал в Интернет с пропускной способностью более 10 Мбит.

Результаты netPIPE.

Программа генерирует трафик методом «Ping Pong». Поэтому скорость передачи данных будет одинакова вне зависимости от того, с какой

стороны находится клиент netPIPE, а с какой — сервер.

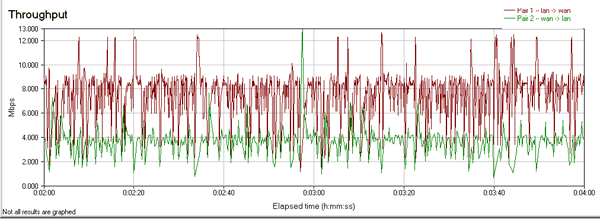

Максимальная пиковая скорость передачи — 13,398 Мбит/сек. Причем это пиковое значение зафиксировано отнюдь не на самых больших пакетах данных. На графике заметно несколько провалов (но не очень глубоких). Другими словами, инженерам из ZyXEL есть еще над чем поработать. Тем не менее отмечу, что скорость трансфера (даже в местах провалов на графике) данных остается достаточной для большинства нужд.

Тестирование QoS функций.

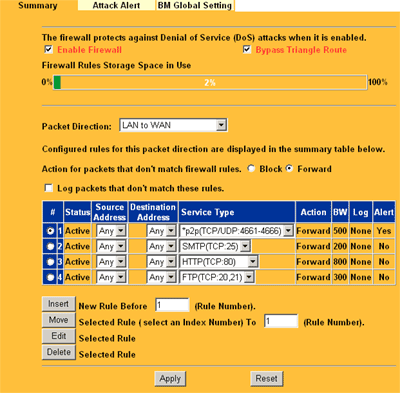

При настройке параметров урезания полосы пропускания для определенного типа трафика, было сделано неприятное открытие: шейпить исходящий трафик, основываясь на исходящих (source) портах нельзя - ведь в файроволле невозможно создать подобное правило (возможность такого рода обещается компанией в следующих версиях прошивки). А ведь одно из основных применений функций QoS в этом устройстве — как раз контролировать исходящий трафик. Ведь контролировать входящий — намного сложнее. К тому же он уже прошел по WAN каналу связи (т.е. учелся провайдером и использовал часть полосы канала), поэтому сброс лишних байтов особого смысла не имеет — скорее всего они будут пересланы заново. Ниже будет рассмотрена эффективность работы устройства в роли трафик-шейпера.

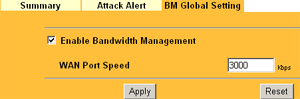

В закладке BM Global Settings выставляется максимальная полоса пропускания WAN канала. На что она влияет в дальнейшем — непонятно, так как при шейпинге исходящего трафика этот параметр никоем оборазом не учитывается. Другими словами, невозможно задать несколько правил для шейпинга определенных протоколов и быть уверенным, что весь оставшийся исходящий трафик не привысит предела пропускной способности WAN канала.

Отдельное правило для шейпинга трафика задается при создании отдельного правила файрвола.

Для тестирования были созданы пять правил, как и показано на скриншоте. Четыре из них с привязкой к порту получателя и последнее — безо всяких привязок (как раз для проверки возможности фиксации максимальной полосы пропускания канала).

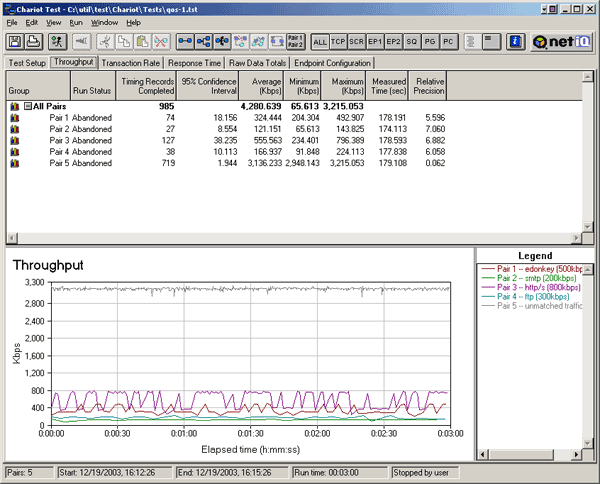

На диаграмме представлены результаты теста. Пришлось выставить максимальный порог генерации трафика для Pair 5 (трафик без привязки к порту), так как в противном случае он зашкаливал за максимум в 11Мбит (предел производительности маршрутизатора).

Та же диаграмма, но с убранной Pair 5. Хорошо видно, что полосы пропускания ограничиваются не совсем верно — максимальный скорость передачи данных не превышает 2/3 от прописанной в правилах.

В любом случае, так как задать «правильные» полосы, где можно учесть исходный порт отправителя нельзя, функции QoS в ZyWALL слабо применимы.

Тестирование производительности при использовании IPSec.

Тестировалась производительность устройства при создании одного VPN туннеля с использованием протокола IPSec. Проверялась работа как ESP (полное шифрование данных), так и AH (аутентификация заголовков, сами данные не шифруются).

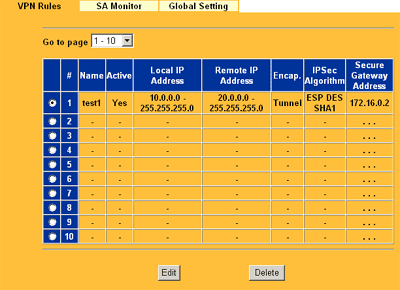

Настройка шифрования производится в разделе VPN. Тут можно задать до 30 туннелей с различными параметрами.

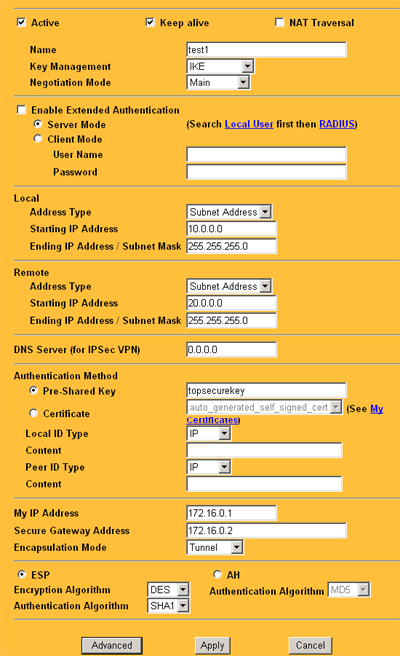

Во время тестирования создавался туннель из локальной сети 10.0.0.0/24 в сеть 20.0.0.0/24, терминаторами IPSec служили два устройства ZyWALL с адресами на WAN интерфейсах 172.16.0.1 и 172.16.0.2. Для обмена ключа использовался протокол IKE, а для аутентификации служили вручную ключи. Остальные настройки оставлялись по умолчанию, менялись лишь алгоритмы шифрования и аутентификации для ESP и AH соответственно.

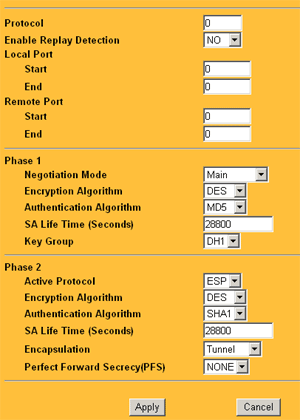

Дополнительные настройки не изменялись. Параметры фазы 1, в которой и происходит создание туннеля всегда оставались постоянными, а параметры второй фазы (Active Protocol, Encryption Algorithm и Authentication Algorithm) менялись автоматически в соответствии с установками на предыдущем экране.

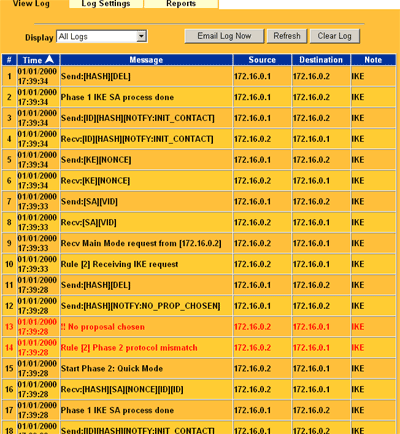

Процесс установления VPN соединения подробно отражается в логах.

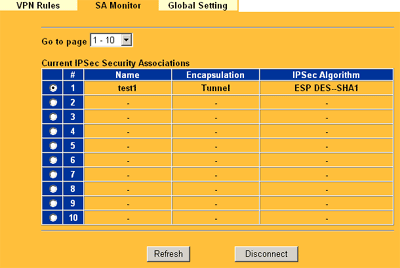

А в закладке SA Monitor появляется запись об активном туннеле (в закладке Global Settings нет ничего интересного, там можно лишь разрешить пропуск NetBIOS over TCP/IP по туннелю.

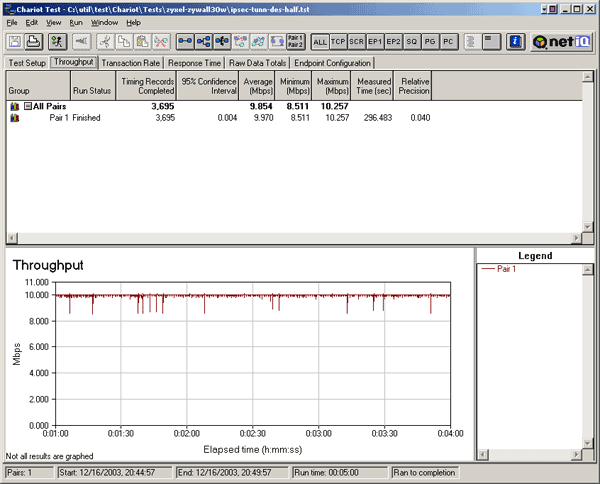

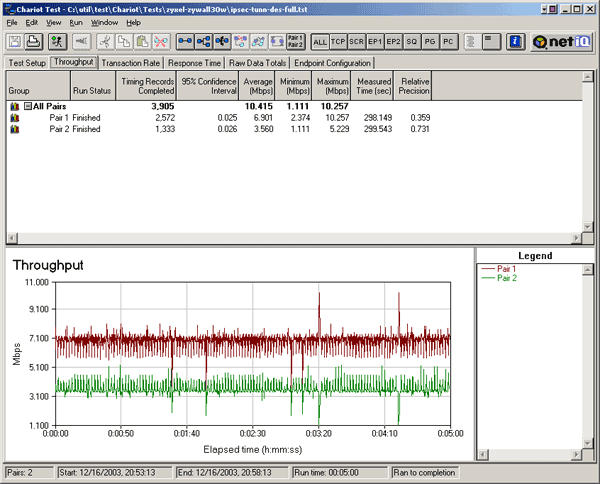

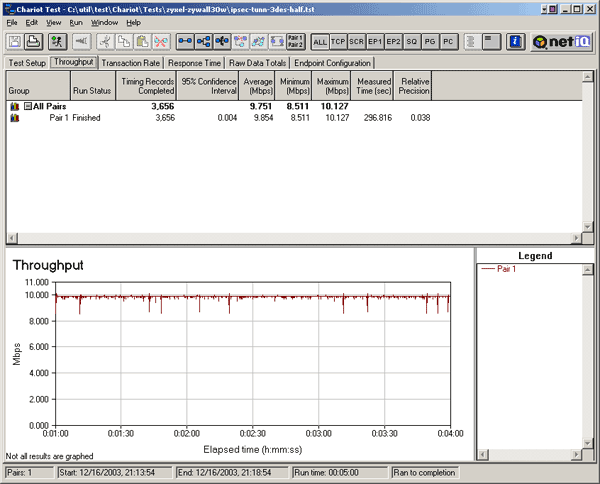

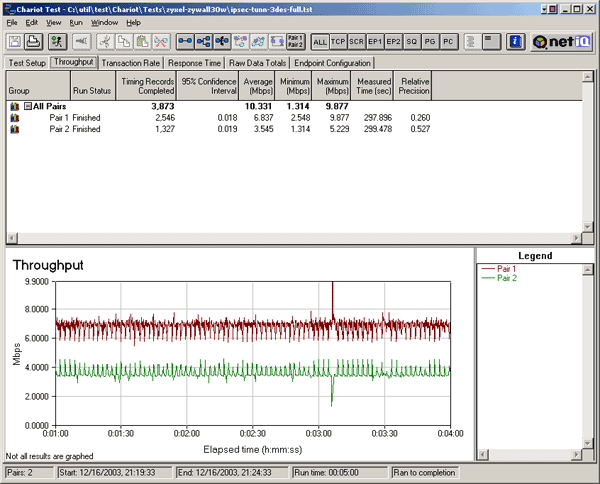

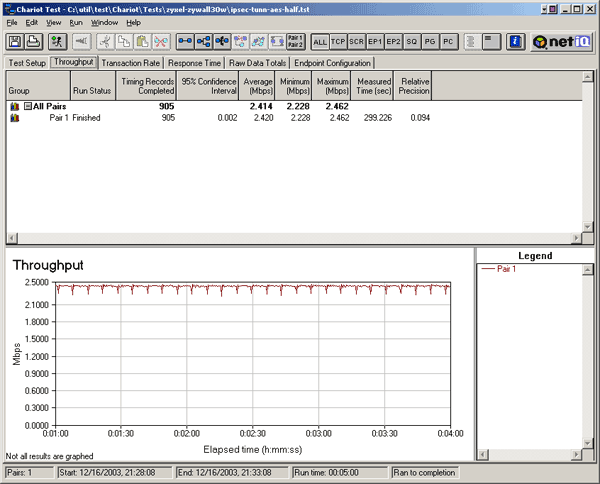

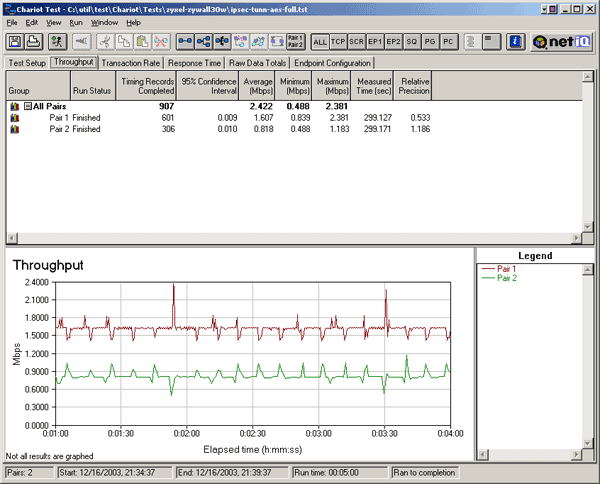

Переходим к результатам тестирования. Сначала приведем графики изменения скорости передачи данных в реальном времени.

1. ESP с использованием шифрования по методу DES.

2. ESP с использованием шифрования по методу 3DES.

3. ESP с использованием шифрования по методу AES.

4. AH с алгоритмом аутентификации MD5.

5. AH с алгоритмом аутентификации SHA1.

А теперь сведем все вышеприведенные данные в одну диаграмму:

Меня сразу насторожила скорость. Она практически такая же, как и без использования шифрования. Даже закрались сомнения — а шифруется ли чего либо вообще? Проверил — все ок. С другой стороны, встроенный криптографический процессор может выдать и большую скорость (в спецификациях по нему вообще говорится о 100 Мбитах). Видимо узким горлышком является не он, а основном микропроцессор устройства, ведь в режиме без шифрования мы получили не более 12 Мбит. Скорость шифрования при использовании AES тоже высокая — ведь этот алгоритм потребляет гораздо больше ресурсов (и более стоек), чем 3DES. В общем, ZyWALL показывает очень неплохую скорость при работе в режиме IPSec сервера.

Тестирование безопасности.

У маршрутизатора восстанавливались настройки по умолчанию (в этом режиме у него все порты к интерфейсам администрирования открыты наружу, что не очень правильно). Сканировался внешний WAN-порт всеми доступными плагинами из списка Nessus.

При включенном файрволе устройство отсканировать не удалось — Nessus не находил ничего, поэтому повторное сканирование производилось при отключенном файрволе. По поводу механизма блокировки: мне осталось непонятным логика его работы, так как у меня ни разу не получилось добиться блокировки хоста, с которого производилось сканирование (правда и отсканировать при включенном файрволе тоже ничего не получается, но факт остается фактом).

Отчеты о сканировании Nessus-ом:

Фактически найдена всего одна уязвимость, правда высокой степени риска (возможно предсказать алгоритм TCP sequence numbers). Понятно, не каждый сможет ей воспользоваться, но инженерам компании все же есть над чем подумать. Остальной список пунктов в отчете Nessus касается лишь того, что найдены открытые порты, о чем уже было написано выше.

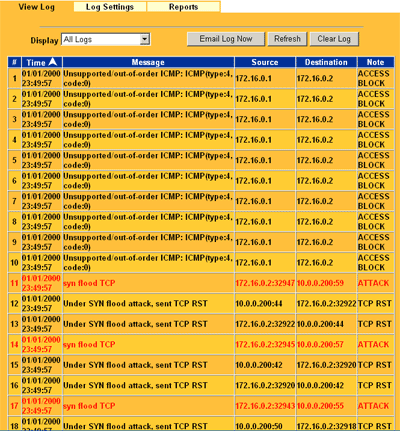

Все процессы сканирования/атак отражаются в лог-файлах, поэтому, при правильной настройке ПО можно оперативно реагировать на подобные ситуации.

Теперь о минусах. Пару раз во время сканирования ZyWALL наглухо повисал, не реагируя даже на консольные команды через COM-порт (это происходило, если файрвол был отключен). Подобное недопустимо для устройства такого класса и я надеюсь, что в следующей версии прошивки эта ситуация уже будет исправлена. С другой стороны, в нормальной ситуации вряд ли кто будет отключать встроенный в ZyWALL файрвол.

Доступность

На момент написания статьи, ZyWALL уже можно встретить на прилавках, вот только цена на него, кхм, не сильно радует. Конечно тем, кому не нужен максимум тех возможностей, которые предлагает устройство ZyWALL 30W, можно обратить внимание на продукт ZyWALL 10W. Последний рассчитан на меньшее количество пользователей, и стоит несколько меньше.

Вот их средняя розничная цена в Москве на последний момент:

| ZyWALL 10W | ZyWALL 30W |

| Н/Д(0) | Н/Д(0) |

Выводы

ZyWALL показывает отличные результаты в режиме работы IPSec сервера, а богатые настройки и возможности (в том числе поддержка режима шифрования AES) по созданию VPN туннелей приглянутся многим. Кроме поддержки IPSec, ZyWALL обладает неплохим файрволом файрволом (хотя некоторых, на мой взгляд довольно важных, функций в нем и не хватает). Конечно, в устройстве присутствуют и минусы. Но основные недостатки (а именно отсутствие возможности задания в правилах файрвола src порта и связанный с этим слабофункциональный QoS) компания обещает исправить в ближайших версиях прошивки устройства.

Плюсы

- Высокая производительность в IPSec;

- Многофункциональный NAT;

- Довольно гибкий файрвол с возможностью логирования;

- Поддержка VPN — возможность терминирования IPSec туннелей (работа в качестве IPSec сервера);

- Грамотно реализованная защита файрволом от попыток проникновения извне;

- Возможность настройки работы специфических протоколов, требующих входящее соединение извне (например, Netmeeting);

- Возможность подключения беспроводной карты и работы в качестве 802.11b точки доступа;

- Возможность задания резервного канала связи через аналоговый модем или перенаправить трафик на резервный роутер, в случае падения основного WAN канала;

- Богатый выбор интерфейсов для администрирования (консоль через последовательный порт, ssh, https и другие);

- Поддержка SNMP;

- Богатые возможности по логированию событий (в том числе поддержка внешних syslog серверов или уведомлений по email);

- Производительность маршрутизатора при отсутствии шифрования могла бы быть и выше;

- Правила файрвола невозможно учитывать source port;

- SSHv2 не поддерживается, компрессия в SSH не поддерживается;

- По умолчанию все порты интерфейсов управления открыты наружу;

- Нестабильная работа устройства при отключенном файрволе во время атаки;

- Нет возможности привязки правил файрвола по времени;

- Не логичная работа внешнего WAN порта при явном отсутствии default gw на нем;

- Нефункциональный QoS.

| Дополнительно |

|