Компания «Доктор Веб» сообщает об активном распространении вредоносных программ семейства Trojan.Hiloti, предназначенных для подмены поисковой выдачи. Злоумышленники организовали специальную партнерскую программу с целью увеличения количества установок вредоносного ПО, и используют в своих целях набор эксплойтов, при помощи которых троянские программы загружаются на компьютеры потенциальных жертв.

Термин «подмена выдачи» хорошо известен специалистам по информационной безопасности, а также многим пользователям Интернета, ставшим жертвами злоумышленников. Данную функцию реализует множество вредоносных программ: установившись на компьютере жертвы, такие троянцы отслеживают активность веб-браузеров, и при обращении пользователя к ресурсам поисковых систем вместо результатов поиска выдают пользователю ссылки на различные, в том числе, мошеннические, сайты. К указанной категории относятся и троянцы семейства Trojan.Hiloti, отдельные представители которого получили распространение еще в 2010 году. На сегодняшний день в вирусных базах Dr.Web имеется более 80 записей, соответствующих различным версиям этой угрозы. Появление новых модификаций Trojan.Hiloti специалисты связывают с организацией партнерской программы Podmena-2014, к которой злоумышленники пытаются привлечь распространителей вредоносного ПО.

Вирусописатели предлагают владельцам сайтов разместить на своих площадках специальный сценарий, который с определенным интервалом загружает с сервера злоумышленников исполняемый файл вредоносной программы Trojan.Hiloti. Вместе с установщиком самого троянца распространяется модуль руткита, позволяющий скрывать работу вредоносной программы в инфицированной операционной системе. С целью усложнить детектирование Trojan.Hiloti исполняемый файл троянца автоматически переупаковывается на сервере злоумышленников через определенные промежутки времени.

Загрузка троянца на компьютеры потенциальных жертв осуществляется с использованием уязвимостей CVE-2012-4969, CVE-2013-2472, CVE-2013-2465 и CVE-2013-2551, а также методов социальной инженерии.

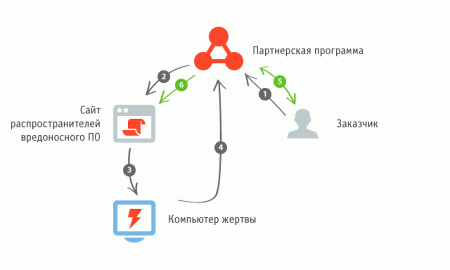

- 1 — Заказчик заключает с партнерской программой соглашение о продвижении ссылок.

- 2 — Партнерская программа передает вредоносное ПО распространителям, которые размещают его на сайтах.

- 3 — При посещении сайтов распространителей вредоносного ПО инфицируется компьютер жертвы.

- 4 — При обращении к ресурсам поисковых систем жертва переходит по ссылкам, демонстрируемым в окне бразуера вредоносным ПО, информация об этом передается партнерской программе.

- 5 — Заказчик оплачивает партнерской программе переходы по ссылкам.

- 6 — Часть этих средств поступает распространителям вредоносного ПО.

Злоумышленники предлагают распространителям достаточно простую схему работы: те способствуют установке Trojan.Hiloti на компьютеры пользователей, разместив определенный код на принадлежащих им интернет-ресурсах, после чего при попытке жертвы выполнить какой-либо запрос на поисковом сайте троянец будет демонстрировать в окне браузера оплаченные рекламодателями ссылки вместо ожидаемой поисковой выдачи. В некоторых случаях переход пользователя по подобным ссылкам приводит к загрузке различных нежелательных приложений, таких как поддельные антивирусы, требующие оплаты за «лечение» компьютера. Распространители же получают процент от дохода, полученного злоумышленниками в рамках данной партнерской программы.