Компания ESET проанализировала доступные сведения с конференции VB’2010, которая совсем недавно прошла в Ванкувере, и представила объедененный с Symantec материал.

Какова цель атаки Stuxnet? На этот вопрос никто не может ответить до сих пор, потому что, несмотря на все статистические индикаторы, не понятно, какой объект мог являться истинной целью злоумышленников, а, быть может, этих целей было несколько, или задачей было поразить как можно больше объектов использующих системы SCADA от Siemens. Обсуждая функциональные возможности Win32/Stuxnet, стоит учитывать следующие факторы:

- Наличие функциональности, позволяющей ему отправлять интересующие злоумышленников параметры системы на удаленный сервер;

- Возможность обновлять себя и расширять свою функциональность с удаленного сервера.

Учитывая эти факты, цели злоумышленников могли изменяться, как от каждой конкретной пораженной червем системы, так и в зависимости от временного периода развития атаки. Такие выводы сильно затрудняют поиск истинных мотивов создателей Win32/Stuxnet. Также стоит учесть, что внимание к себе этот червь привлек только в конце июня 2010. Но существует информация, указывающая на то, что эта атака уже имеет свое развитие на протяжении длительного времени (примерно около года). Например, специалистами Symantec был обнаружен экземпляр червя, датированный июнем 2009 года, причем по своим возможностям он более скромен.

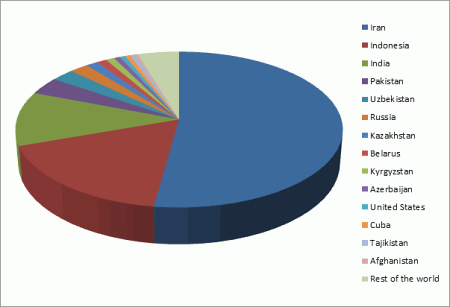

Теперь давайте обратимся к статистическим данным. На сегодняшний день наиболее насыщенным регионом, с точки зрения числа инцидентов, являются азиатские страны. По нашим статистическим данным, распределение с начала обнаружения и до конца сентября выглядит следующим образом:

Статистика других антивирусных компаний также указывает на то, что Иран, является наиболее активной зоной. Стоит, конечно, учитывать, что все эти данные сделаны лишь на основе количества рабочих станций с установленным тем или иным антивирусным продуктом. Но, тем не менее, статистическая выборка сделана за достаточно длительный временной период, что снижает возможность ошибки.

На основе этих данных некоторые пытаются делать выводы о том, что Иран является основной целью вирусописателей. На самом деле, эти данные не говорят о целях ровным счетом ничего. Но по цифрам можно сделать предположение о том, что, возможно, первые экземпляры червя были активированы именно в Азии, а мошенники не могли контролировать число заражений. Дело в том, что в последней версии Win32/Stuxnet уже имеется в наличии функциональность позволяющая, контролировать количество заражений. Может быть, именно эта версия распространялась в других регионах, что позволило злоумышленникам начать контролировать его распространение.

Вредоносная программа Win32/Stuxnet реализована на высоком техническом уровне во многих случаях со знанием того, как обходятся современные защитные средства. Тщательно продуманная объектно-ориентированная архитектура, модульная система и большой объем кода, позволяет сделать выводы о том, что над этой разработкой работала целая группа профессионалов (примерно около 5-7 человек). В качестве основного механизма распространения применялась уязвимость нулевого дня MS10-046. Эта уязвимость в LNK/PIF файлах позволяющая выполнить произвольный код. Использовалась червем для распространения через внешние носители.

Также присутствовал второй эшелон из уязвимостей, который эксплуатировался при распространении уже внутри локального сетевого сегмента:

- MS10-061 – уязвимость в сервисе Print Spooler, которая позволяет выполнить удаленно произвольный код;

- MS08-067 – уязвимость в RPC, которая уже давно закрыта и использовалась для своего распространения червем Conficker. В данном случае, этот вектор распространения использовался как дополнительный;

- (отсутствует Vendor-ID) уязвимость в win32k.sys, позволяющая повысить локальные привилегии на системах Win2000/WinXP. Использовалась червем при недостаточных привилегиях в процессе инсталляции.

- (отсутствует Vendor-ID) уязвимость в Task Scheduler, позволяющая повысить локальные привилегии на системах Vista/Win7.

Еще одной интересной уязвимостью нулевого дня является CVE-2010-2772. На этот раз она была найдена в системах Siemens Simatic WinCC и PCS 7 SCADA. Заключается она в жестко прошитом пароле для доступа к базе данных Microsoft SQL из программы WinCC.

Учитывая все это, только стоимость технической реализации Win32/Stuxnet достигает суммы превышающей 500.000 Евро. Это очень большие вложения, и, учитывая тот факт, что прямой схемы монетизации данная вредоносная программа не имеет, вероятнее всего, злонамеренное ПО было создано какой-то влиятельной или правительственной организацией. Истинные мотивы и цели создания Win32/Stuxnet могут раскрыть только самим авторы этой атаки, но, судя по всему, их так никто и не поймает.