В предыдущих частях обзора (Часть 1: обзор возможностей и конфигурация; Часть 2: тестирование производительности стандартных возможностей устройства и VPN-сервера) были рассмотрены возможности настройки и производительность устройства. В этой части мы рассмотрим возможности "шейпинга" трафика, антивирусной защиты и спам-фильтра.

Управление трафиком

Возможности управления полосой пропускания позволяют задавать скорость трафика, исходящего с интерфейсов LAN, WAN, WLAN и DMZ. Для каждого интерфейса настройки задаются отдельно.

В колонке "Active" ставятся галочки напротив интерфейсов, исходящий трафик которых будет подвергаться "шейпингу".

В колонке "Speed" указывается максимальная скорость трафика, исходящего с указанного интерфейса, в случае, если не установлена галочка Maximaize Bandwidth Usage.

В колонке "Scheduler" устанавливается, каким образом трафик разделяется между подклассами. При выборе типа "Priority-Based" трафик распределяется между классами в соответствии с приоритетами, установленными на каждом классе. При выборе пункта "Fairness-Based" роутер распределяет трафик равномерно между классами — это предотвращает использование всей полосы пропускания одним классом.

При активации пункта "Maximum Bandwidth Usage" для передачи трафика используется вся пропускная способность канала вне зависимости от установленного в колонке "Speed" значения.

Правила управления трафиком задаются с помощью структуры классов. Установки, описанные выше, задают параметры корневого класса.

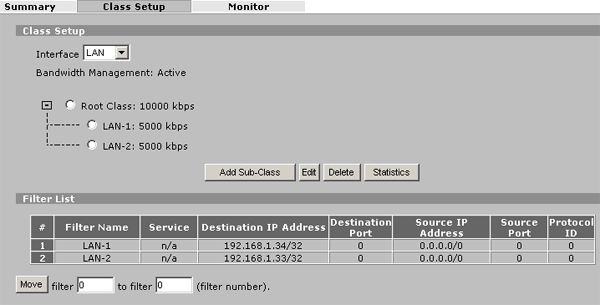

Например, рассмотрим параметры управления трафика на LAN-интерфейсе — ограничим исходящий трафик 10000 кбит/с (около 10 Мбит/с). Для этого зададим в колонке Speed значение 10000. Скорость, установленная в колонке "Speed", — это скорость нашего корневого (Root) класса. Корневой класс содержит подклассы, в которых задаются параметры управления трафиком.

В частности, в данном случае мы распределили полосу пропускания поровну между двумя подклассами.

Добавляя подклассы, указываются следующие параметры

BW Budget (bandwidth budget) — здесь задается ширина полосы пропускания (в кбит/с), которая может быть предоставлена данному классу.

Priority — приоритет класса — значение от 0 до 7, чем больше число — тем выше приоритет. По умолчанию равен 3.

Borrow bandwidth from parent class — этот параметр означает, что если вышестоящий класс не использует всю полосу пропускания, то ее может использовать данный подкласс. Если на полосу пропускания родительского класса претендует сразу несколько классов и для интерфейса параметр "Scheduler" установлен в "Priority-Based" — то она распределяется между классами в зависимости от установленного приоритета.

Enable Bandwidth Filter — включение/выключение правил данного класса.

Далее устанавливаются подсети, порты и протоколы, для которых применяются правила данного класса.

Возможность управления полосой пропускания содержит достаточно много настроек, полное тестирование которых заняло бы очень много времени, поэтому мы проведем только несколько основных тестов и посмотрим на то, как будет распределяться трафик в зависимости от установленных параметров.

Установим параметры корневого класса для трафика, исходящего с интерфейса LAN в 10000 кбит/с.

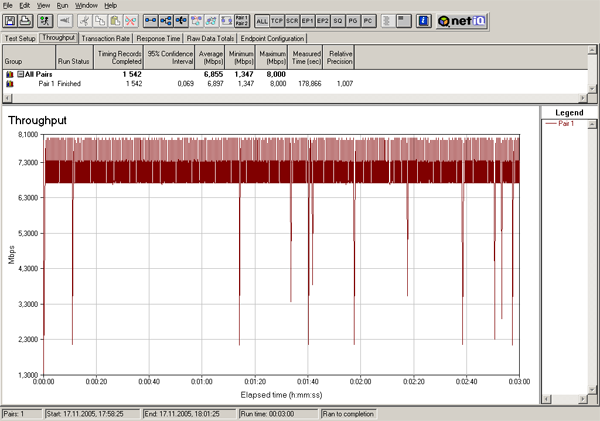

Для начала запустим 1 поток трафика — его скорость должна быть ограничена 10000 кбит/с.

Средняя скорость: 6.855 Мбит/с. Видно, что средняя скорость не 10 Мбит/с, и даже не 10000 кбит/с (ведь 1 Мбит/с = 1024 кбит/с), к тому же неизвестно чему равен 1 кбит/с в устройстве (1000 или 1024 бит).

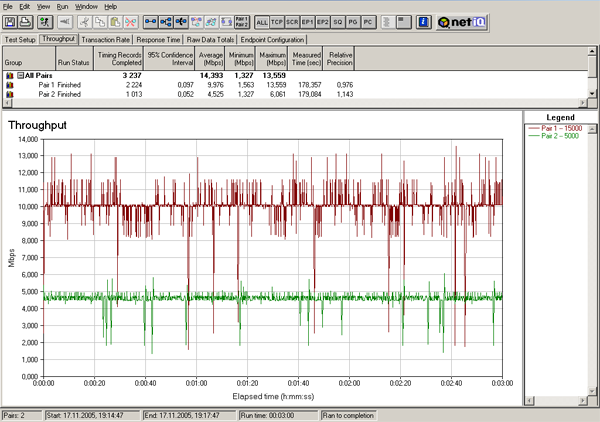

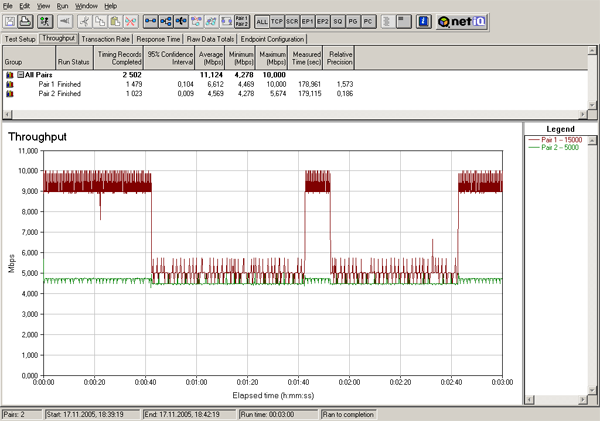

Теперь создадим два потока и используем два подкласса. Корневой класс: 20000 Мбит/с. Первый подкласс — 15000 кбит/с, второй — 5000 кбит/с. Посмотрим, как распределяется трафик между потоками.

На графике явно прослеживаются результаты работы "шейпинга" трафика, но распределение скоростей между потоками не соответствует соотношению 3/1 (три к одному). Суммарная средняя скорость: 14,393 Мбит/с до 20000 кбит/с тоже явно не дотягивает. Скорость распределяется между потоками в соотношении примерно 2/1.

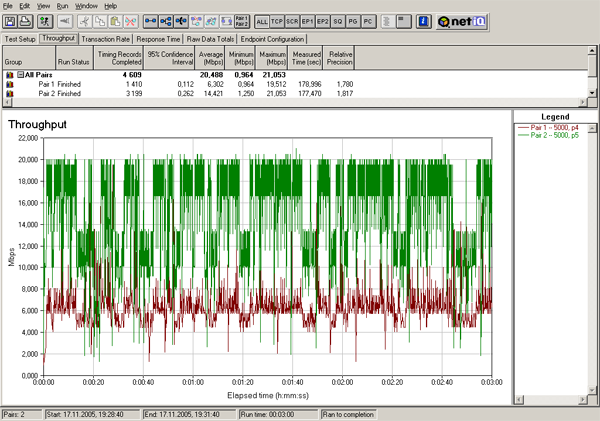

Теперь создадим два подкласса и зададим одинаковую ширину полосы пропускания для каждого 5000 кбит/с. Ширина полосы корневого класса составляет 20000 кбит/с. Каждому потоку назначается различный приоритет (в нашем случае это значения приоритета 5 и 4). В настройках интерфейса параметр "Scheduler" устанавливается в значение "Priority-Based". При этом в параметрах класса устанавливается галочка "Borrow bandwidth from parent class".

На графике явно видно, что поток с приоритетом 5 получает бОльшую часть полосы пропускания, нежели поток с приоритетом 4. Потоку с приоритетом 4 также достается часть полосы пропускания сверх установленного значения.

Далее проведем такой же тест, как чуть выше, но в настройках интерфейса параметру "Scheduler" зададим значение "Fairness-Based"

Результаты данного теста практически не отличаются от результатов предыдущего теста. Видимо, значение параметра "Scheduler" не оказывает особого влияния на результаты тестов (по крайней мере, при использовании двух потоков. Возможно, при использовании большего количества потоков и классов он как-нибудь себя проявляет).

Результаты тестов для трафика, исходящего с интерфейса WAN, не имеют особых отличий за исключением одного: во всех тестах, где для тестирования используются два потока трафика, поток трафика с большим приоритетом ведет себя скачкообразно

Распределение скоростей также "хромает".

Антивирусная защита

Антивирусная защита реализуется в устройстве при помощи карты расширения ZyWALL Turbo Card. Осуществляется проверка трафика, идущего по протоколам HTTP, POP3, SMTP и FTP. При этом указываются интерфейсы, трафик, исходящий с которых подвергается проверке. Используемый в карточке ZyWALL Turbo Card алгоритм позволяет проводить антивирусную проверку файлов вне зависимости от их размера и, не оказывая сильного замедления трафика. Напомню, что, так как используемые тесты "гоняют" случайный трафик, не используя для этого протоколы высоких уровней (таких как HTTP, FTP и др.), поэтому насколько в действительности проверка трафика на вирусы влияет на скорость трафика, с помощью объективных тестов выяснить не удалось.

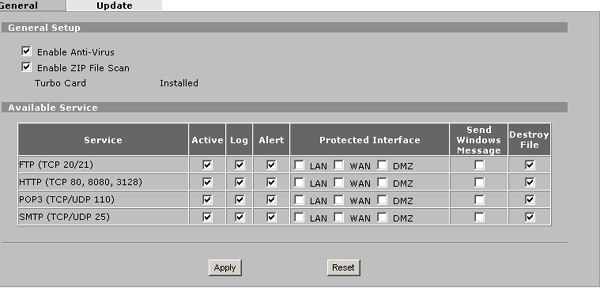

Теперь обратим более пристальное внимание на настройки антивирусной защиты

Итак, разберем параметры подробнее

Enable Anti-Virus — включает антивирусную защиту устройства (ZyWALL Turbo Card должна быть установлена)

Enable ZIP File Scan — включает сканирование архивов формата ZIP. Проверяемые файлы сначала извлекаются из архива, а после подвергаются проверке.

Active — включает проверку трафика данного протокола

Log — включает логирование антивирусной защиты

Alert — только если логирование включено, отправляет сообщение на указанный в параметрах логирования адрес электронной почты

Protected Interface — защищаемый интерфейс

Send Windows Message — включает отправку сообщений компьютерам с MS Windows, подключенным к защищаемым интерфейсам и являющимися адресатами для зараженного файла (работает только, если включена служба сообщений Windows)

Destroy File — удалять зараженную часть файла, при этом файл повреждается.

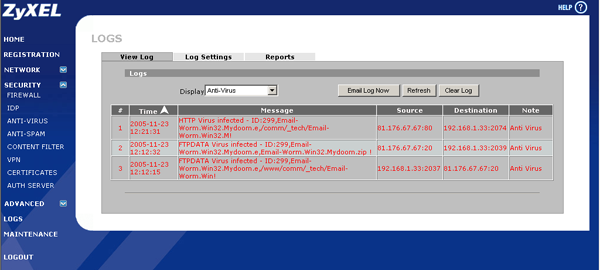

Опыты проводились на файле с вирусом Win32.MyDoom.e. Этот файл сам был вирусом — его лечение было невозможно.

При тестировании зараженный файл передавался по протоколам HTTP, FTP и SMTP. При этом отслеживались логи устройства, а после пересылки файла проверялось его двоичное соответствие исходному и проверка файла на вирусы.

При пересылке зараженного файла в логах фиксировалось следующее:

В случае если установлена галочка "Destroy File", зараженная часть файла "затирается", как показано на рисунке ниже

При этом если файл находится в архиве, сам архив не повреждается, повреждается только зараженный файл в архиве. В случае использования двойного архивирования (архив в архиве), проверка второго архива не производится.

В противном случае (галочка "Destroy File" не установлена), с файлом ничего не происходит, и зараженный файл оказывается на машине пользователя.

При передаче файлов по протоколу FTP или SMTP проверяются все передаваемые файлы, а при передаче по протоколу HTTP проверка проводится только, если файлы имеют определенное расширение (когда я пытался передать файл, расширение которого отлично от 'exe', вирус не обнаруживался и зараженный файл снова оказывался на компьютере, правда, в неисполняемом варианте).

При использовании параметра "Send Windows Message" должна быть включена служба сообщений Windows. При этом выдается следующее сообщение

К сожалению, устройство не проверяет файлы, передаваемые по протоколу IMAP, который также используется для проверки почты.

Антиспам фильтр

Устройство позволяет проводить отсеивание спама. Для этого можно использовать так называемые "черный список" и "белый список", а также использовать внешнюю базу данных для отсеивания спама. В "черный" и "белый" списки можно добавлять правила, указывая E-Mail-адрес отправителя, IP-адрес отправителя или определенную пару параметр-значение MIME-заголовка.

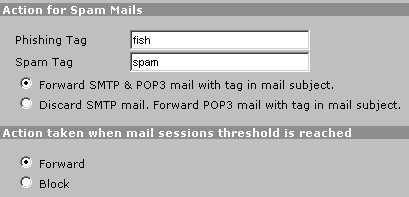

В случае если пришло письмо, которое подходит по указанным в "черном списке" параметрам — его заголовок помечается тэгом, указанным в поле "Spam Tag", который вставляется в начало темы сообщения.

Спам-фильтр устройства также позволяет обнаруживать почту, являющуюся так называемым фишингом (производное от fish) — разновидность мошенничества, при котором мошенники используют различные уловки для того, чтобы узнать пароли, номера банковских счетов и т.д. Такие письма помечаются тэгом, указанным в поле "Phishing Tag".

При использовании внешней базы данных для опознавания спама, совместно применяется несколько алгоритмов: SpamBulk, SpamRepute, SpamContent, SpamTricks.

SpamBulk — создает уникальные идентификаторы писем, содержащие части письма, которые наиболее трудно изменить или фальсифицировать спамерам, после чего посылает их на сервер базы данных. Полученная информация используется для анализа последующих писем.

SpamRepute — определяет "репутацию" отправителя. Использует базы данных спаммерских e-mail адресов, доменов и IP-адресов.

SpamContent — анализируется содержимое письма (заголовки писем, адреса отправителя и получателя, тело письма и др.). Производится сравнение этого содержимого на совпадение со словарем, хранящимся в базе данных.

SpamTricks — проверка формата писем на предмет ухищрений, используемых спаммерами, таких как использование картинки вместо текста, различные манипуляции с форматом HTML и др.

Сервер БД совместно с вышеописанными алгоритмами использует статистический алгоритм Bayes для вероятностного определения письма как спама и возвращает некое значение, которое означает вероятность, что рассматриваемое письмо является спамом (0 — 100). Эта вероятность сравнивается с пороговым значением, устанавливаемым в параметрах устройства, и в случае превышения этого порога, письмо помечается как спам. Примечательно то, что алгоритм Bayes может самостоятельно обучаться. Сильное понижение порогового значения повышает вероятность срабатывания на "нормальные" письма как на спам, поэтому менять его следует с некоторой осторожностью.

Возможности антивирусной защиты и спам-фильтрации являются платными. При покупке устройства предоставляются их Trial-версии.

Выводы:

Как видим, устройство действительно обладает большим набором интересных возможностей, но некоторые из них не реализованы до конца. Например, файлы, передаваемые по протоколу HTTP, подвергаются антивирусной проверке только в том случае, если они имеют определенное расширение, а в случае, если отправить файл без расширения — он не будет проверен. Антивирусная защита не проверяет файлы, идущие по почтовому протоколу IMAP.

Результат работы антивирусной защиты — разрушение зараженного файла, поэтому если вдруг понадобится передать зараженный файл с важной информацией (например, с целью последующего лечения файла), то сделать это обычным способом не удастся (удастся, только если зашифровать файлы или помесить их в архив под паролем).

Установка галочки "Send Windows Message" в моем случае никак не отразилась на работе. Если файл не уничтожить (галочка "Destroy File") — он спокойно попадет во внутреннюю сеть, а единственное упоминание о нем останется в логах.

Исходя из этого, я бы назвал антивирусную защиту недоработанной, все ее возможности еще не реализованы. Будем надеяться, что с выпуском более новых версий прошивок ситуация изменится.

Результаты работы механизма управления трафиком несколько отличаются от тех, что заданы в параметрах. Скорость трафика несколько ниже, чем устанавливаемая в качестве ограничения на ширину полосы пропускания.

Антиспам-фильтр вел себя очень достойно, но почта, доставляемая по протоколу IMAP, также не может быть проверена на наличие спама.

Плюсы:

- Наличие возможности антивирусной проверки трафика

- Наличие возможности управления полосой пропускания

- Наличие возможности спам-фильтрации

Минусы:

- При использовании возможности управления полосой пропускания реальная скорость трафика оказывается несколько ниже, заданной в правилах

- Антивирусная проверка ведется только по протоколам SMTP, POP3, HTTP и FTP, нет возможности антивирусной проверки почты, идущей по протоколу IMAP

- Файлы, передаваемые по протоколу HTTP, подвергаются проверке, только если они имеют определенное расширение (файлы '*.exe' подвергаются проверке, а файлы без расширения — нет)

- Антивирусная защита портит зараженные файлы

- Возможна антивирусная проверка архивов только формата ZIP

Навигация:

- Часть первая: обзор возможностей и конфигурация

- Содержание

- Часть вторая: тестирование производительности стандартных возможностей устройства и VPN-сервера

- Часть третья: тестирование возможностей управления полосой пропускания канала, возможностей антивирусной защиты и спам-фильтра