U.S.Robotics Secure Storage Router Pro (USR8200)

Настройки USR8200

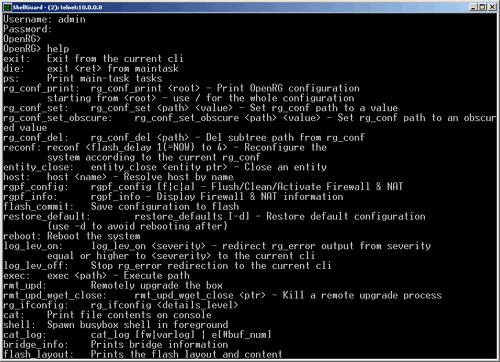

Маршрутизатор USR8200 обладает двумя интерфейсами конфигурирования — через WEB-браузер и по telnet. Графический WEB интерфейс будет рассмотрен ниже, сейчас же я остановлюсь на консольном интерфейсе, доступ к которому осуществляется через telnet.

Судя по хелпу, консольных команд довольно много, так что при желании, наверное, вполне можно отконфигурировать устройство и через консоль (по крайней мере в минимальном виде, для получения доступа к web-интерфейсу). Меня же заинтересовала там одна команда shell.

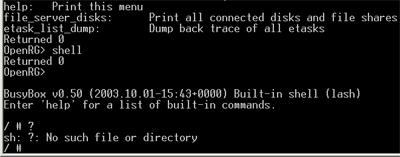

Оказывается, внутри консольного интерфейса есть еще один шелл. Что же он умеет?

Вывод на экран этой надписи

sh: ?: No such file or directory

сразу наводит на определенные мысли.

Вуаля! Мы действительно находимся внутри Unix (Linux) подобной ОС с sh-шеллом.

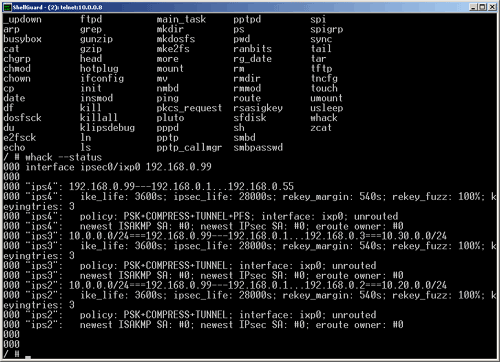

Кстати, именно наличие этого шелла помогло мне устранить проблему с IPSec соединениями: изначально я не смог подконнектится к VPN серверу USR8200, соединение как бы устанавливалось, но пакеты через созданные туннели не шли. Как оказалось (это видно по выводу от команды whack), даже если две машины, между которыми устанавливается туннель, находятся в одной подсети (192.168.0.0/24), реализация механизма установления соединения от инженеров U.S.Robotics пытается отправить пакеты IPSec через default gw (шлюз по умолчанию для WAN порта), хотя в данном конкретном случае делать этого не следовало. Разумеется, ничего не работало! Интересно, а много ли таких подводных камней может встретится при эксплуатации устройства? Ведь чем сложнее система, тем больше вероятность отказа какой либо ее части…

Ок, шелл работает, конечно, там не так уж и много утилит, но, теоретически, никто не мешает подмонтировать (подключить) внешний USB носитель с отсутствующими программами. Правда компилировать их придется не под x86 архитектуру…

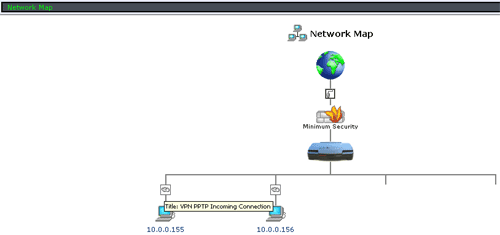

Теперь перейдем к WEB интерфейсу управления устройством. После ввода пароля, мы попадаем в экран отображения карты сети.

Довольно удачная, идея на мой взгляд — на карте можно наблюдать все подключенные в данный момент к USR8200 устройства (под подключенными я понимаю активные соединения с VPN сервером или хранилища данных).

В остальном… да, интерфейс очень богат настройками, но, на мой, взгляд его создатели немного перемудрили. С одной стороны, на каждом шагу встречаются визарды, облегчающие процесс конфигурирования. С другой — если нужно углубиться в настройку, все равно придется пройти через интерфейс визарда, сразу открыть advanced options (расширенные опции) не получится. Плюс к этому (повторюсь, на мой субъективный взгляд) интерфейс не совсем логичен. В настройки одного и того же объекта можно попасть с разных точек, т.е. просто пройтись по порядку по всем пунктам не получится (можно немного запутаться).

С другой стороны, бегая по интерфейсу в течении нескольких дней (во время тестирования) я к нему уже привык и его «нелогичности» уже не ощущалось. В общем и целом — интерфейс гибок и дает доступ к множеству настроек, но мне встречались и лучшие реализации (интерфейса, а не того, что он позволяет конфигурировать).

Традиционно, далее будут приведены скриншоты большинства разделов интерфейса с минимальными комментариями (возможности устроства были представлены в сводной таблице ранее, а описывать словами то, что и так видно на экране, на мой взгляд, пустая потеря времени).

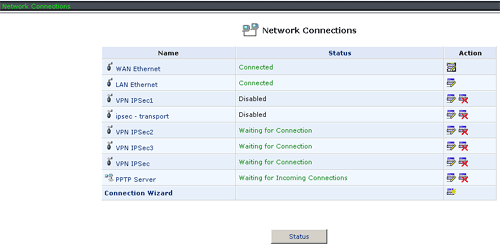

В Network Connections выводится список всех интерфейсов (lan, wan, vpn), которые в данный момент существуют в устройстве. Тут же можно добавить новые интерфейсы или сконфигурировать существующие.

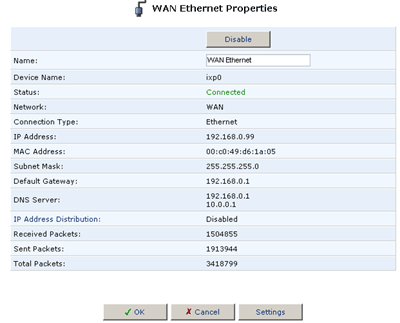

Для LAN и WAN интерфейсов доступно множество настроек, в том числе ручное задание размера MTU, добавления дополнительных IP-адресов (ip-aliasing), настройка таблиц роутинга, активация файрвола и тд.

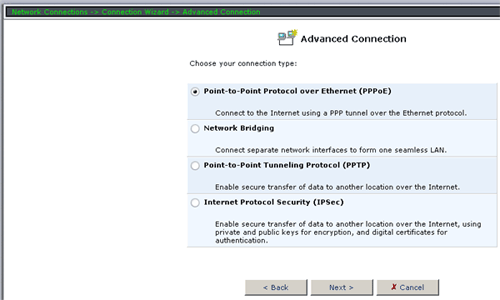

Дополнительные интерфейсы (или смена функциональности существующих) добавляются при помощи специального визарда.

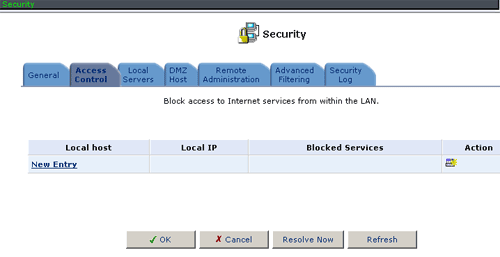

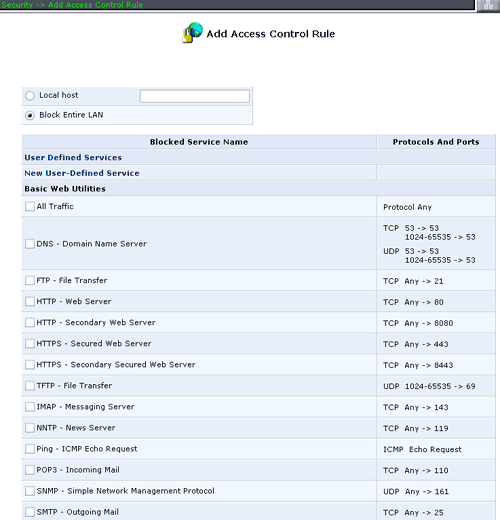

Закладка Security заведует различными фильтрами устройства. В первом разделе настраивается политика работы встроенного файрвола. Во втором — можно написать собственные правила файрвола (в дополнение к выбранной политике)

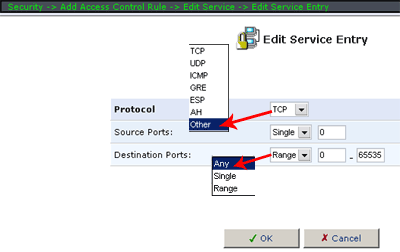

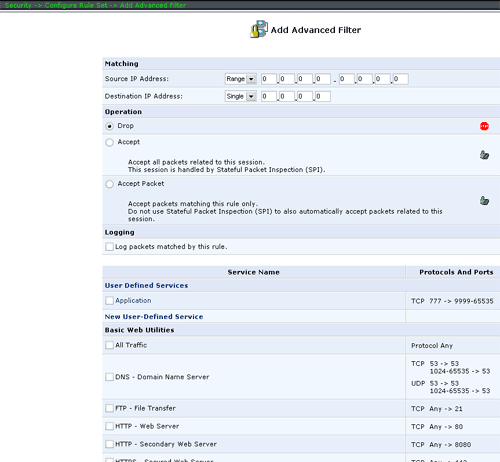

Правила пишутся следующим образом. Вписываем нужный IP-адрес (как вариант, можно выбрать «блокировать для всей сети») и выбираем галочками правила, по которым трафик на выбранный IP будет блокирован. В списке присутствует большое количество предопределенных правил (на несколько экранов, я привел лишь его верхнюю часть) фильтрации протоколов. Кроме того, в список можно добавить собственные правила. Политика описания правила очень гибкая — можно определить практически любое нужное правило. Кстати, этот общий список (предопределенных правил и добавленных вручную) используется и в других разделах.

НО. Да, всегда есть это «но». Меня удивило, а почему нельзя (выбрав предварительно политику «блокировать все») в этом разделе (Access Control) добавлять разрешающие правила? Чувствуется чья-то работа по упрощению конфигурирования устройства. Оказывается, приведенный мной пример так же реализуем, но не в этом разделе (хотя обратное было бы логичнее).

В Local Servers настраиваются виртуальные сервера. Правила, определяющие, какие порты перебрасывать внутрь локальной сети берутся из сконфигурированного в предыдущем разделе общем списке.

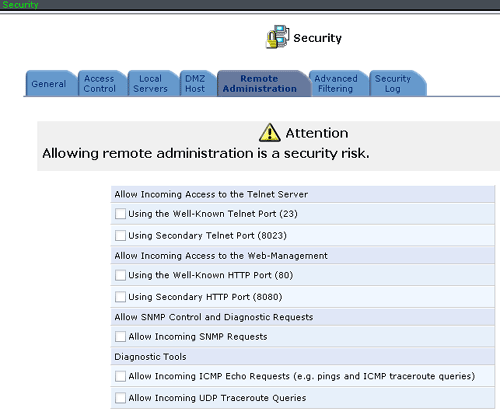

В Remote Administration конфигурируется разрешения на возможность удаленного (через WAN) управления устройством, активацию SNMP, а так же ICMP echo request. Интересно то, что активация возможности пинга устройства с WAN порта реально ничего не изменяла — USR8200 не отвечал на пинги.

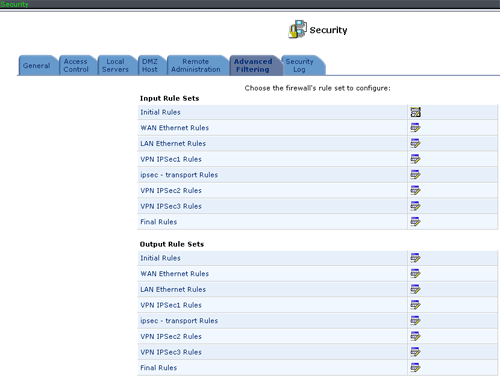

Подраздел Advanced Filtering наконец-то открывает перед нами все богатство возможностей встроенного файрвола. Здесь можно настроить любые (как разрешающие, так и запрещающие) действия для правил, а так же использовать возможности SPI, т.е. строить правила не только для одного пакета, а для всех пакетов, относящихся к данному соединению. Сами правила строятся аналогично подразделу Access Control.

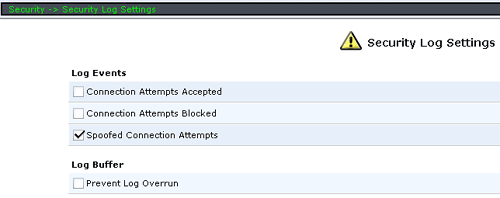

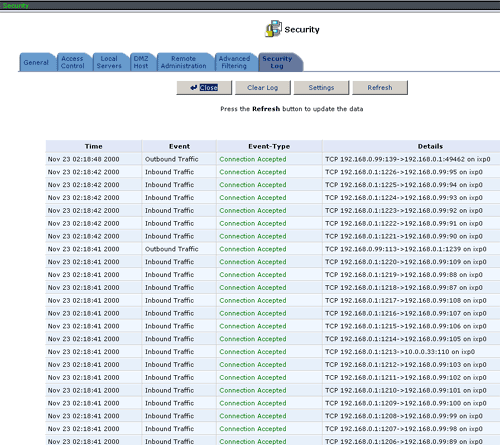

Подраздел Security Log показывает логи одноименных событий, а так же позволяет настроить, что именно логировать. На мой взгляд, этот раздел логирования (а есть еще один, о нем позже) несет немного информации — логирование авторизации пользователей, а так же (если активировать в настройках) логирование коннектов к устройству (последнее мгновенно забьет все логи, что видно на нижнем скриншоте). С другой стороны, сюда же попадают записи логов от правил файрвола, если это было задано в конфигурации правила.

В общем, информации то много, но невозможность сбрасывать логи на внешний syslog сервер, сильно принижает ее значимость.

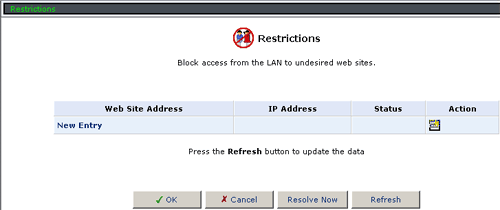

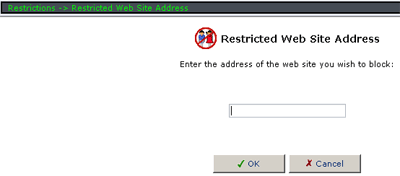

Раздел Restrictions отвечает за настройку фильтрации веб-трафика. А именно фильтрацию доменов. К сожалению, интерфейс поддерживает задание лишь полных названий сайтов, какие либо маски не поддерживаются. Невозможно заблокировать Java или ActiveX контентю Так же мной не было найдено возможностей работы со внешними службами фильтрации контента. Кроме того, все вышеописанные ограничения распространяются глобально на всех пользователей — возможность настроить разные правила для разных IP отсутствует.

Раздел Advanced. Здесь собраны закладки на доступ к большинству предыдущих настроек и большому количеству новых.

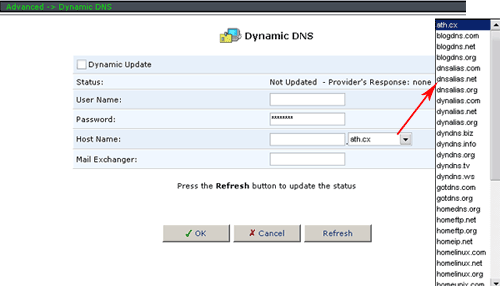

Dynamic DNS позволяет настроить работу с одноименными службами. Список служб, с которыми устройство может работать довольно внушителен (на скриншоте лишь половина списка).

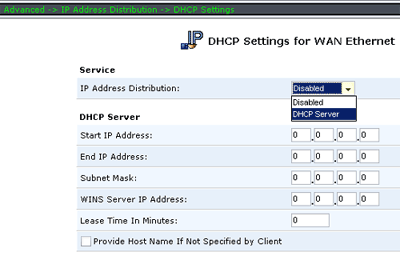

Следующий подраздел позволяет активировать встроенных DNS сервер. Его активация возможна не только на LAN, но и на WAN интерфейсе.

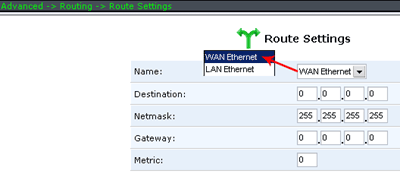

В Routing настраиваются таблицы роутинга для интерфейсов.

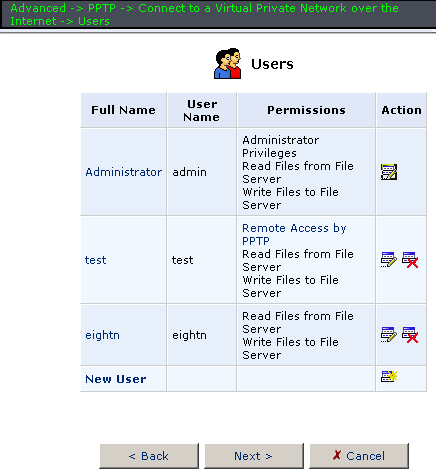

В разделе Users конфигурируются логины и пароли пользователей, а так же их уровни доступа. Список пользователей используется для авторизации в интерфейс конфигурации USR8200, доступ на ftp и smb файловые сервера, а так же для авторизации на VPN PPTP сервере.

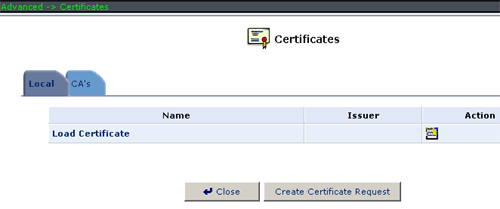

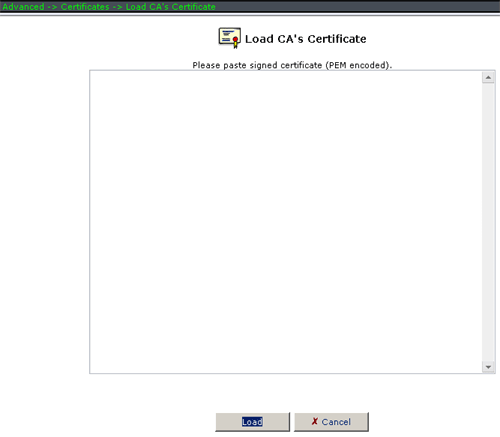

Разделе Certificaties служит для хранения и генерации сертификатов.

К сожалению, маршрутизатор не умеет работать с Radius и подобными сервисами, поэтому сертификаты надо загружать в него вручную.

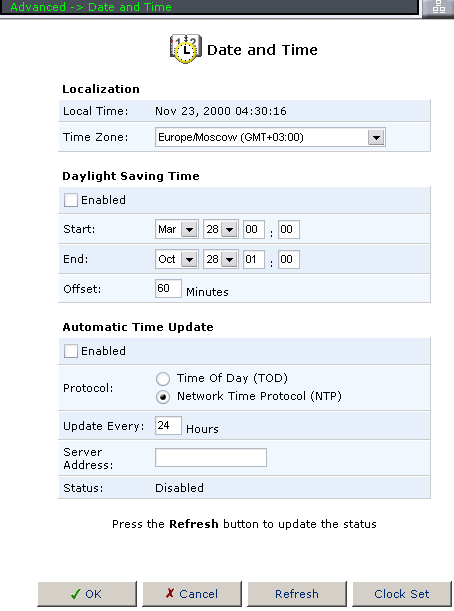

Date and Time настраиваются внутренние часы устройства, а так же режимы их синхронизации.

Следующий раздел позволяет проверить появление новой версии и обновить прошивку устройства. Примечательно, что можно настроить уведомления о появлении у производителя новой версии или даже настроить автообновление прошивки.

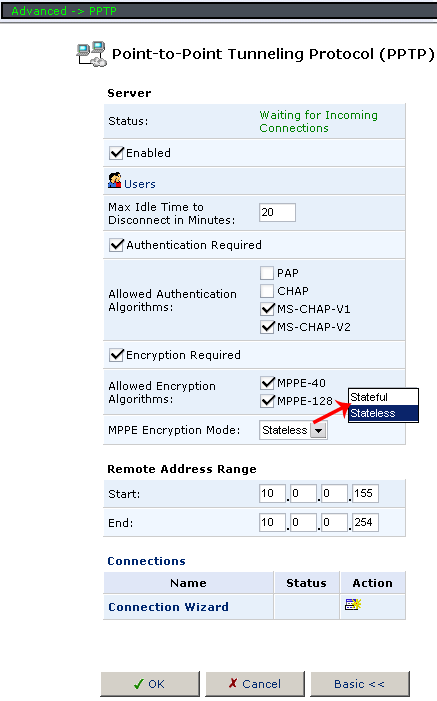

В PPTP настраивается VPN PPTP сервер. Или режим PPTP клиента для WAN интерфейса.

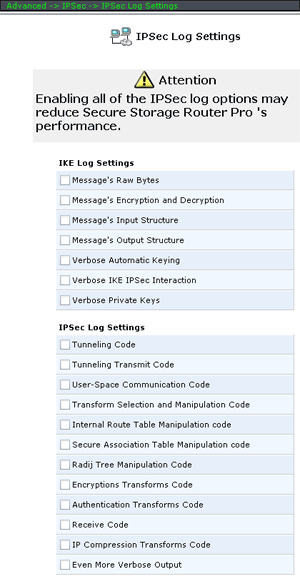

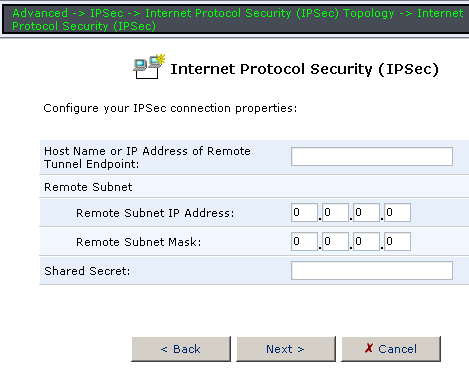

А раздел IPSec посвящен конфигурированию IPSec сервера.

Для IPSec доступно огромное количество различных опций и режимов.

В том числе тут можно увеличить детализацию логирования для IPSec соединений.

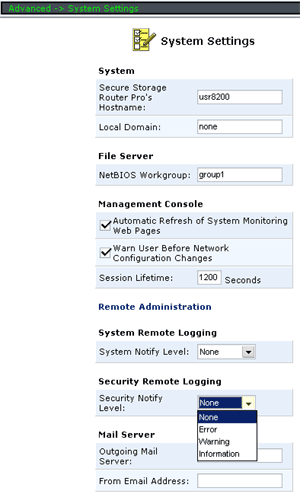

В System Settings настраиваются некоторые опции для SMB файлового сервера и кое-что еще. А в следующем разделе — режимы работы для FTP сервера.

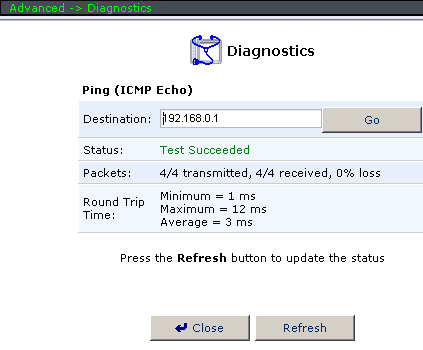

В Diagnostics можно пропинговать удаленный хост напрямую с USR8200.

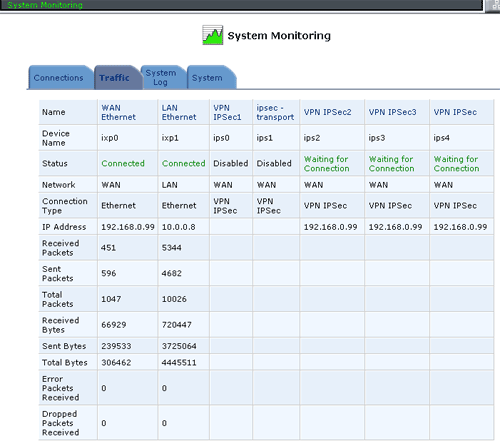

В System Monitoring можно посмотреть различные параметры существующих интерфейсов, а так же кол-во принятого/посланного трафика по ним.

Тут же можно посмотреть на системные логи устройства.

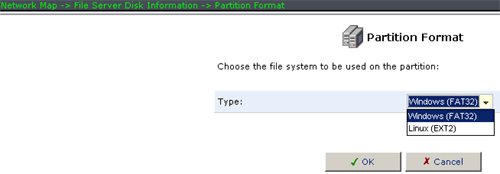

Кстати, насчет работы с внешними системами хранения данных. Через Network Map можно посмотреть подключенные системы хранения, а зайдя на них, проверить целостность файловой системы или отформатировать носители.

Навигация:

- общее описание, схемотехника и спецификации;

- экскурс в настройки;

- тестирование производительности;

- тестирование безопасности, возможности встроенного SMB и FTP сервера, доступность устройства и выводы

| Дополнительно |

|