OfficeConnect Secure Router и OfficeConnect VPN Firewall – маршрутизатор с функциями защиты и брандмауэр от 3Com

Тестирование возможностей ограничения трафика (traffic shaping)

Эту возможность поддерживает только 3CR870. Компания заявляет, что устройство способно ограничивать как входящий, так и исходящий трафик.

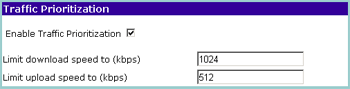

Поэтому были выставлены ограничения на входящий/исходящий трафик в 1024/512, после чего запущены генераторы трафика.

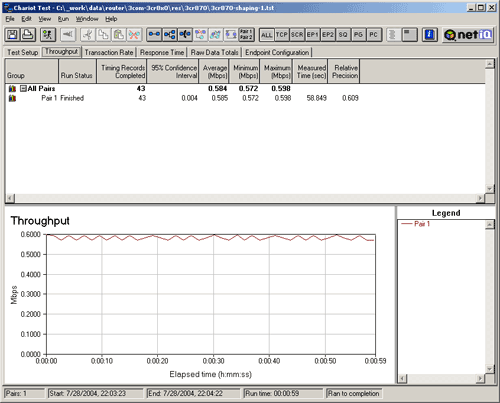

4.1 Ограничение всей полосы исходящего трафика.

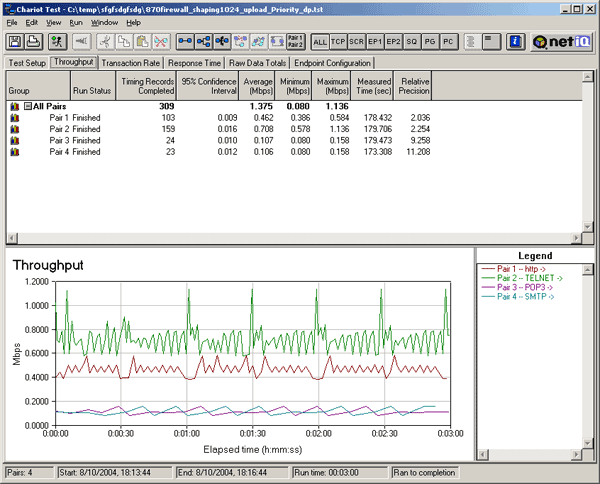

Traffic shaping, upload only, NetIQ Chariot, Throughput.scr

Да, исходящий в Интернет трафик ограничивается, но средняя скорость немного (~на 70Кбит) больше требуемой.

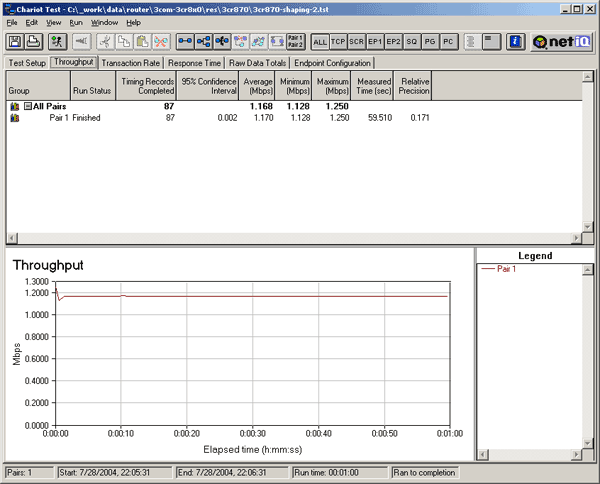

4.2 Ограничение всей полосы входящего трафика.

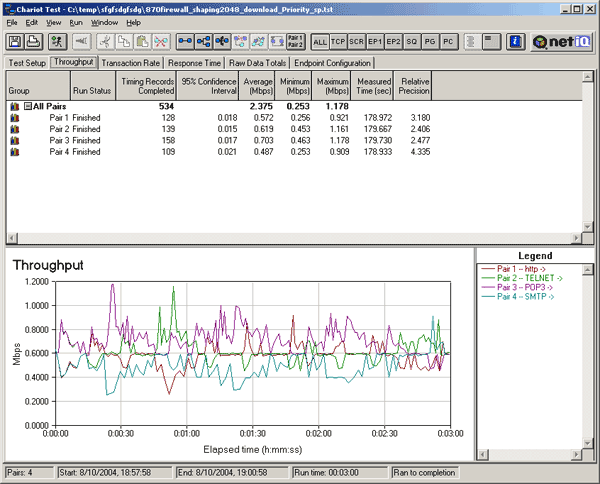

Traffic shaping, download only, NetIQ Chariot, Throughput.scr

Скачиваемых из Интернет трафик так же ограничивается, но средняя скорость получилась примерно на 100Кбит больше требуемой.

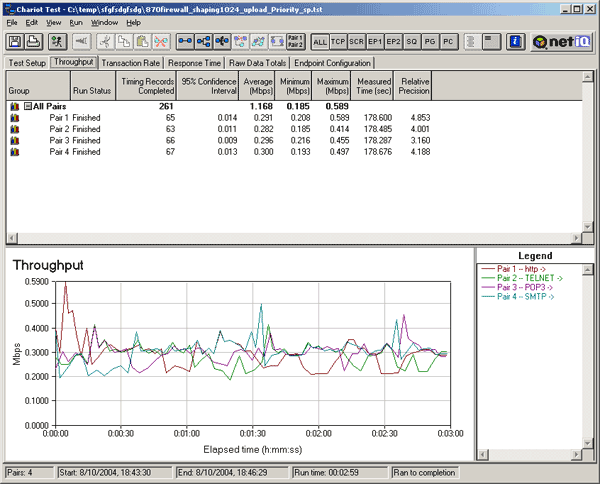

4.3 Ограничение исходящего по портам (создание группы очередей).

Общее ограничение входящего/исходящего трафика конечно хорошо, но иногда хочется ограничить трафик для определенных протоколов/приложений. К сожалению в 3CR870 нет развернутой системы для настройки подобного. Можно лишь ограничить трафик, идущий по определенному порту (причем непонятно, по входящему или исходящему) и назначить такому ограничению один из двух приоритетов.

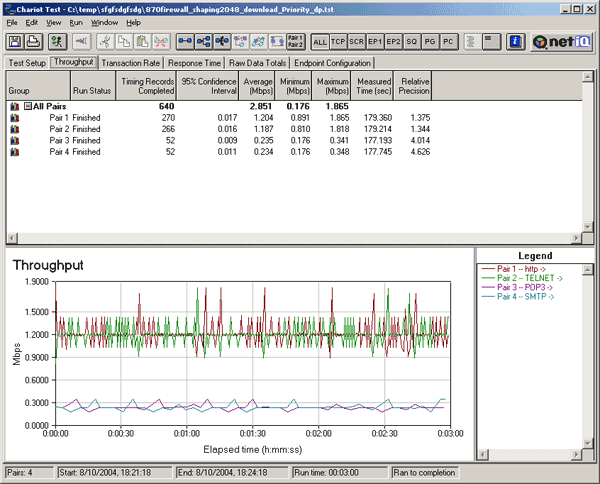

Посему были выставлены общие ограничения на download/upload как 2048/768, а так же созданы несколько классов трафика, как видно на вышеприведенном скриншоте. Еще раз обращаю внимание, что в данном случае тестируется модель исходящего трафика, т.е. в реальности подобный трафик генерили бы (в Интернет) машины, находящиеся в локальной сети за 3Com маршрутизатором (они были бы прописаны на нем в качестве виртуальных серверов).

Traffic shaping by source port, upload only, NetIQ Chariot, Throughput.scr

Traffic shaping by distination port, upload only, NetIQ Chariot, Throughput.scr

На первой диаграмме трафик исходил с портов 80,23,110,25 (проверка фильтрации правилами по исходящему порту), на второй диаграмме, наоборот, трафик шел со случайного порта на заданные 80,23,110,25 (проверка фильтрации трафика правилами по порту назначения). Хорошо видно, что правила отлавливают потоки данных по порту назначения и никоим образом не реагируют на потоки по исходящему порту. И опять потолок общего ограничения трафика немного больше заданного.

Когда правила срабатывают (фильтрация по порту назначения), все отлично – высокоприоритетные протоколы забирают под себя большую часть полосы, а низкоприоритетные в такие моменты сильно просаживаются – т.е. работает, как задумывалось. Но только по порту назначения, что в случае исходящего трафика вообще слабо применимо (строго говоря, применение сильно ограничено, например таким правилом можно ограничить поток исходящей почты на внешний smtp сервер).

4.4 Ограничение входящего по портам (создание группы очередей).

Но если возможность шейпинга исходящего трафика нужна не каждому (не у всех в локальных сетях стоят сервера, генерящие большой трафик в Интернет), то нужна зарезания входящего трафика и разделения его по приоритетам приходит ко многим.

Поэтому повторяем предыдущий тест, но теперь трафик идет из Интернет.

Traffic shaping by source port, download only, NetIQ Chariot, Throughput.scr

Traffic shaping by destination port, download only, NetIQ Chariot, Throughput.scr

На первой диаграмме трафик приходит к нам (в локальную сеть) с портов 80,23,110,25, на второй диаграмме, наоборот, трафик шел со случайного порта на заданные 80,23,110,25.

Картина полностью аналогична предыдущему тесту: правила отлавливают потоки данных только по порту назначения. А ограничение общей пропускной способности несколько выше заданной.

Резюмируя. Ограничения входящего/исходящего трафика по заданным правилам работают хорошо, но правила могут отловить лишь потоки по порту назначения. А значит существующий механизм шейпинга определенных потоков (или создание очередей) мало кому пригодится, большинству нужны механизмы, которые будут разделять по очередям трафик по исходящему порту.

Тестирование безопасности 3CR860 и 3CR870

Тестирование производилось согласно этой методике.

Перед сканированием, настройки устройства выставлялись в режим по умолчанию (файрвол включен). Включение/выключение возможности ICMP ping на WAN интерфейсе на результаты не влияли, поэтому возможность пинга была оставлена.

Отчеты Nessus (они одинаковые на обоих устройствах):

Отмечу, что сканировать оба устройства очень трудно – очень часто на роутерах загоралась лампочка Alert, а в логах запись о том, что такой то IP пытается сканировать или применить такую-то атаку, поэтому будет заблокирован. Хотя именно сканирование портов nessus-ом в осторожном режиме (довольно редкие попытки) срабатывания сторожа не вызывали, правда все равно ничего отсканировать не удалось.

В общем, в отчетах nessus-а почти полная пустота (т.е. все хорошо), но одна уязвимость, причем высокого уровня риска была найдена. Теоретически она может позволить повесить или перегрузить устройство. Надеюсь, в новых версиях прошивки эту уязвимость уже исправят.

Доступность

На момент написания статьи оба устройства продаже не наблюдались.

Средняя розничная цена в Москве на протестированные в статье устройства :

| 3Сom OfficeConnect Secure Router (3CR860-95) | Н/Д(0) |

| 3Com OfficeConnect VPN Firewall (3CR870-95) | Н/Д(0) |

Выводы

Оба устройства являются хорошо переработанными версиями 3Com OfficeConnect Cable/DSL Secure Gateway. Оба они обладают хорошей производительностью и неплохим (не считая единственной найденной уязвимости уровнем безопасности. Поддержка достаточно производительного VPN сервера IPSec/PPTP/L2TP позволит при помощи этих устройств строить безопасные соединения между сетями.

Но как обычно, в бочке меда есть и ложка дегтя – возможность удаленного администрирования из Интернет (через веб интерфейс по WAN порту) отсутствует, а встроенный в устройства файрвол, прямо скажем, не гибок.

Плюсы и минусы общие для обоих рассмотренных устройств.

Плюсы

- высокая производительность роутинга (трансфер между LAN и WAN сегментами);

- наличие VPN сервера IPSec/L2TP/PPTP;

- высокая производительность встроенного VPN сервера с поддержкой IPSec;

- поддержка IPSec/L2TP/PPTP pass-through;

- неплохой уровень безопасности и возможность автоматического распознания атак и блокировки нарушителей;

- возможность ограничения (хоть и примитивная) входящего и исходящего трафика;

- детализированные логи и возможность их сохранения на внешнем syslog-сервере;

- возможность фильтрации веб-серверов по контенту (по подписке на спец-службы)

Минусы:

- отсутствие поддержки сертификатов в IPSec (работа только с pre-shared keys);

- в IPSec невозможно настроить разные режимы криптования для первой и второй стадии установления соединения;

- скорость IPSec шифрования (в режиме 3DES) между двумя 3Com роутерами несколько ниже, чем в случае соединения с Linux хостом;

- (только для 3CR870) подсистема шейпинг трафика не доработана – не выдерживаются заданные пороги потолков, не работает шейпинг исходящего трафика по критерию «исходящий порт» (работает лишь по порту назначения), критерии шейпинга очень примитивны;

- очень бедные возможности задания правил во встроенном файрволе;

- управление по telnet не поддерживается;

- протокол SNMP не поддерживается

Навигация:

- общее описание, схемотехника и спецификации;

- экскурс в настройки;

- тестирование производительности;

- тестирование traffic shaping, безопасности; доступность и выводы

| Дополнительно |

|